El virus Kiwm es una familia STOP/DJVU de infecciones de tipo ransomware. Este virus encripta sus archivos (video, fotos, documentos) que pueden ser rastreados por una extensión específica “.kiwm”. Utiliza un método de cifrado fuerte, lo que hace que sea imposible calcular la clave de ninguna manera.

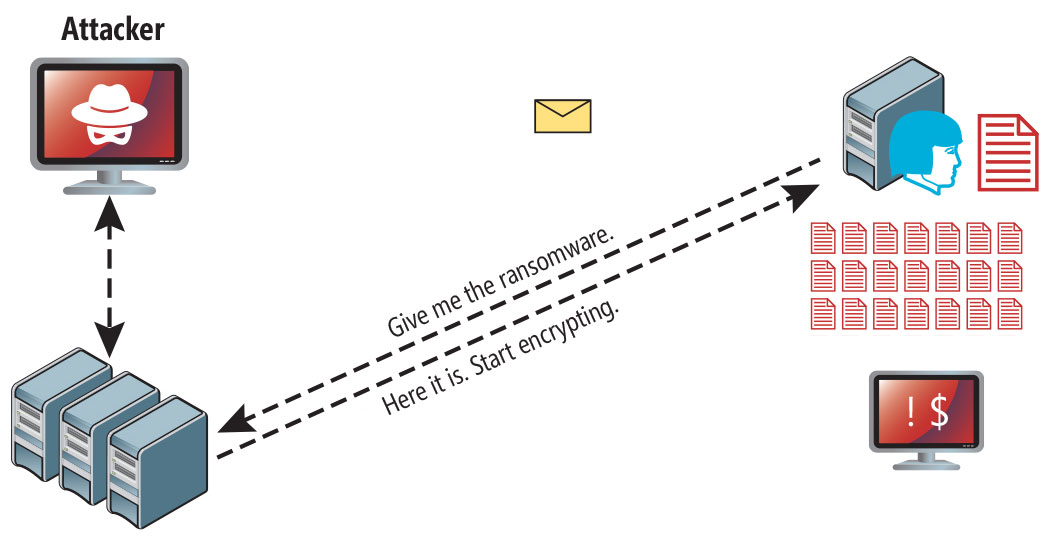

Kiwm usa una clave única para cada víctima, con una excepción:

- Si Kiwm no puede establecer una conexión con su servidor de comando y control (Servidor C&C) antes de iniciar el proceso de cifrado, utiliza la clave fuera de línea. Esta clave es la misma para todas las víctimas, lo que permite descifrar los archivos cifrados durante un ataque de ransomware.

He reunido una colección completa de todas las posibles soluciones, consejos y prácticas para neutralizar el virus Kiwm y descifrar archivos. En algunos casos, es fácil recuperar sus archivos. Y a veces es simplemente imposible.

Hay varios métodos universales para recuperar archivos .kiwm cifrados, que se demostrarán a continuación. Es vital leer detenidamente todo el manual de instrucciones y asegurarse de entenderlo todo. No omita ningún paso. Cada uno de estos pasos es muy importante y usted debe completarlos.

¿Virus Kiwm?

☝️ Kiwm se puede identificar correctamente como una infección de ransomware STOP/DJVU.

Kiwm

🤔 El virus Kiwm es un ransomware que se origina en la familia DJVU/STOP. Su objetivo principal es cifrar archivos que son importantes para usted. Después de que el virus ransomware le pida a sus víctimas una tarifa de rescate ($490 – $980) en BitCoin.

El ransomware Kiwm es un tipo específico de malware que encripta tus archivos y luego te obliga a pagar para restaurarlos. La familia Djvu/STOP ransomware fue revelada y analizada por primera vez por el analista de virus Michael Gillespie.

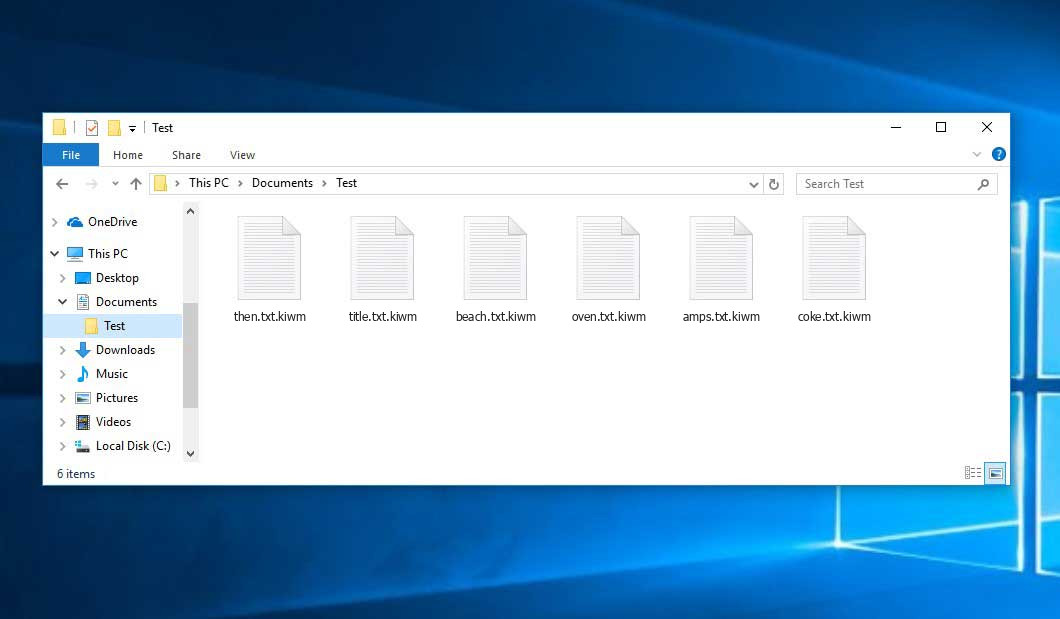

El virus Kiwm es similar a otro ransomware DJVU como: Pozd, Pozq, Powd. Este virus encripta todos los tipos de archivos populares y agrega su extensión particular “.kiwm” en todos los archivos. Por ejemplo, el archivo “1.jpg”, se cambiará a “1.jpg.kiwm“. Tan pronto como se logra el cifrado, el virus genera un archivo de mensaje especial “_readme.txt” y lo coloca en todas las carpetas que contienen los archivos modificados.

La siguiente imagen da una visión clara de cómo se ven los archivos con la extensión “.kiwm”:

| Nombre | Virus Kiwm |

| Familia de ransomware1 | DJVU/STOP2 ransomware |

| Extensión | .kiwm |

| Nota de ransomware | _readme.txt |

| Rescate | De $490 a $980 (en Bitcoins) |

| Contacto | support@fishmail.top, datarestorehelp@airmail.cc |

| Detección3 | Trojan.Ransom.VirLock, Ransom:MSIL/Cryptolocker.EK!MTB, Ransom:Win32/MedusaLocker.B!MTB |

| Síntomas |

|

| Herramienta de reparación | Para eliminar posibles infecciones de malware, escanee su PC: Prueba gratuita de 6 días disponible. |

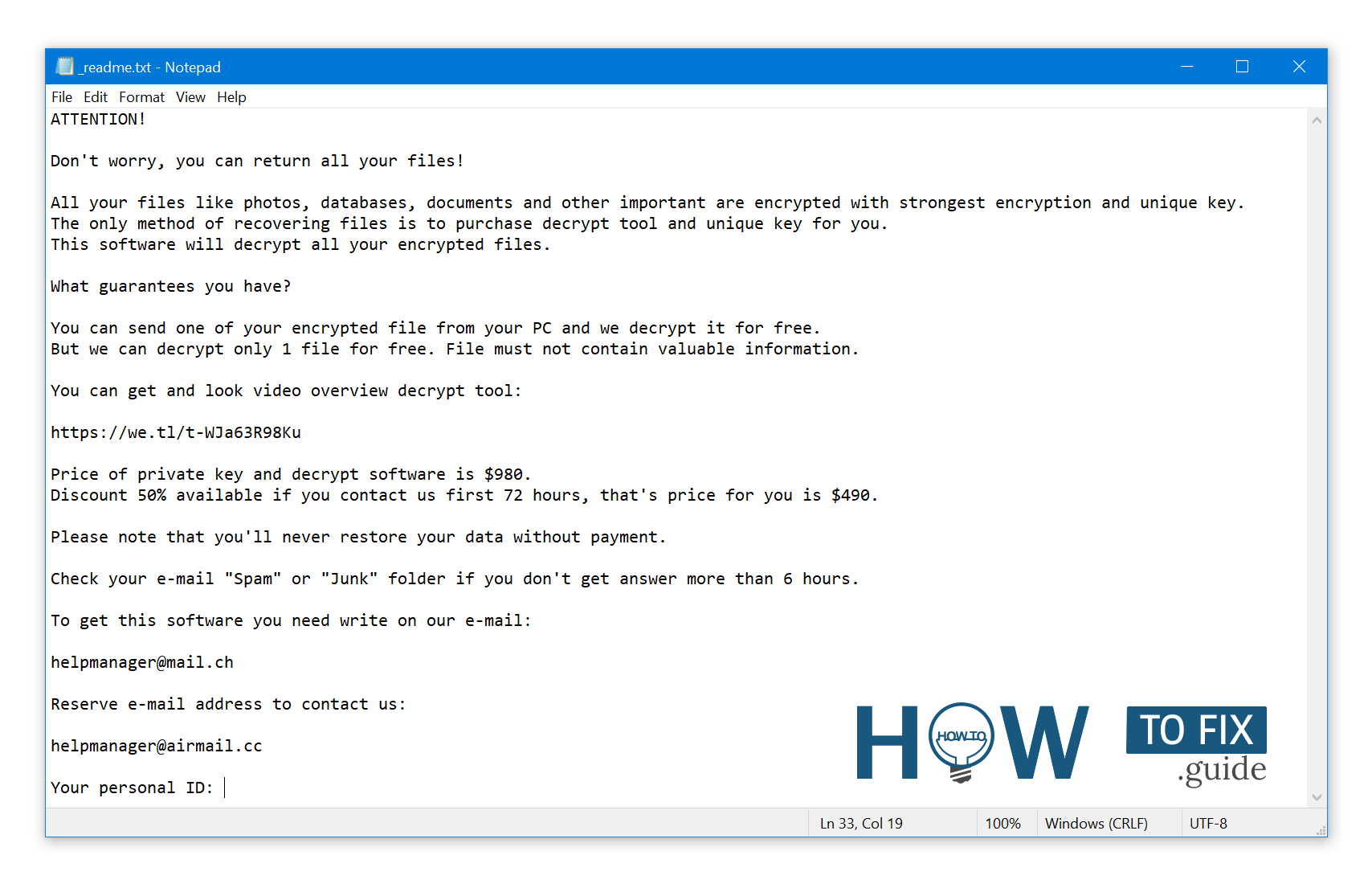

Este texto que solicita el pago es para recuperar los archivos a través de la clave de descifrado:

_readme.txt (STOP/DJVU Ransomware) – La alerta aterradora que exige a los usuarios que paguen el rescate para descifrar los datos codificados contiene estas advertencias frustrantes

El ransomware Kiwm llega como un conjunto de procesos destinados a realizar diferentes tareas en la computadora de la víctima. Uno de los primeros en lanzarse es winupdate.exe, un proceso engañoso que muestra un mensaje falso de actualización de Windows durante el ataque. Esto tiene como objetivo convencer a la víctima de que una actualización de Windows causa una desaceleración repentina del sistema. Sin embargo, al mismo tiempo, el ransomware ejecuta otro proceso (generalmente nombrado por cuatro caracteres aleatorios) que comienza a escanear el sistema en busca de archivos de destino y los cifra. A continuación, el ransomware elimina las instantáneas de volumen del sistema mediante el siguiente comando CMD:

vssadmin.exe Delete Shadows /All /Quiet

Una vez eliminado, se vuelve imposible restaurar el estado anterior de la computadora usando puntos de restauración del sistema. La cuestión es que los operadores de ransomware se están deshaciendo de cualquier método basado en el sistema operativo Windows que podría ayudar a la víctima a restaurar archivos de forma gratuita. Además, los delincuentes modifican el archivo HOSTS de Windows al agregarle una lista de dominios y asignarlos a la IP del host local. Como resultado, la víctima se encontrará con un error DNS_PROBE_FINISHED_NXDOMAIN al acceder a uno de los sitios web bloqueados.

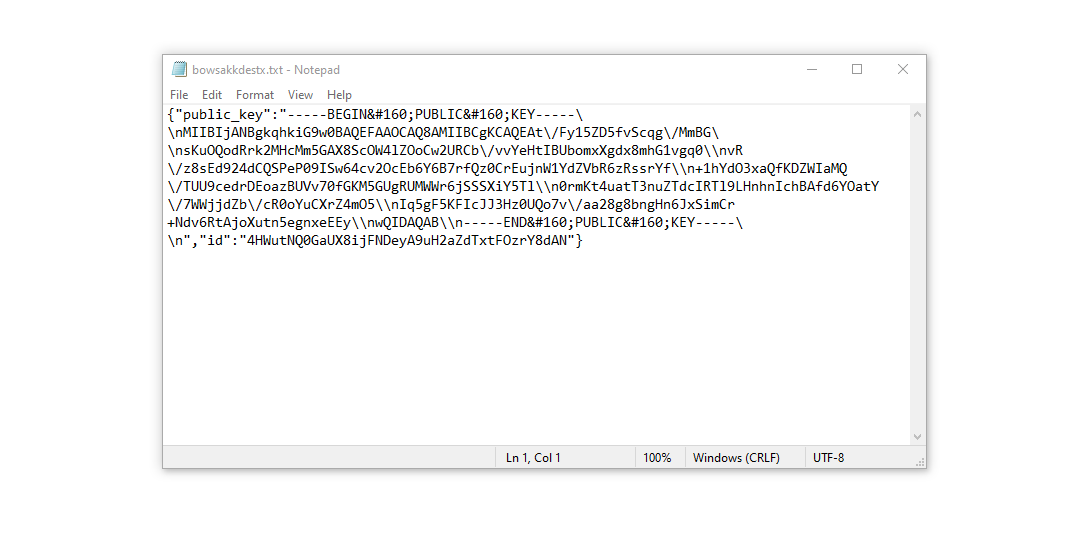

Notamos que el ransomware intenta bloquear sitios web que publican varias guías prácticas para usuarios de computadoras. Es evidente que al restringir dominios específicos, los delincuentes están tratando de evitar que la víctima acceda a información relevante y útil relacionada con el ataque de ransomware en línea. El virus también guarda dos archivos de texto en la computadora de la víctima que brindan detalles relacionados con el ataque: la clave de cifrado pública y la identificación personal de la víctima. Estos dos archivos se llaman bowsakkdestx.txt y PersonalID.txt.

Después de todas estas modificaciones, el malware no se detiene. Las variantes de STOP/DJVU tienden a soltar el troyano de robo de contraseñas Vidar en sistemas comprometidos. Esta amenaza tiene una larga lista de capacidades, tales como:

- Robar Steam, Telegram, inicio de sesión/contraseña de Skype;

- Robar billeteras de criptomonedas;

- Descargar malware a la computadora y ejecutarlo;

- Robar cookies del navegador, contraseñas guardadas, historial de navegación y más;

- Ver y manipular archivos en la computadora de la víctima;

- Permitir que los piratas informáticos realicen otras tareas en la computadora de la víctima de forma remota.

El algoritmo criptográfico utilizado por el ransomware DJVU/STOP es AES-256. Entonces, si sus documentos se cifraron con una clave de descifrado en línea, que es totalmente distinta. La triste realidad es que es imposible descifrar los archivos sin la clave única.

En caso de que Kiwm funcione en modo en línea, es imposible que obtenga acceso a la clave AES-256. Se almacena en un servidor remoto propiedad de los estafadores que promueven el virus Kiwm.

Para recibir la clave de descifrado, el pago debe ser de $980. Para obtener los detalles de pago, el mensaje anima a las víctimas a ponerse en contacto con los estafadores por correo electrónico (support@fishmail.top).

El mensaje del ransomware indica la siguiente información:

ATTENTION! Don't worry, you can return all your files! All your files like photos, databases, documents and other important are encrypted with strongest encryption and unique key. The only method of recovering files is to purchase decrypt tool and unique key for you. This software will decrypt all your encrypted files. What guarantees you have? You can send one of your encrypted file from your PC and we decrypt it for free. But we can decrypt only 1 file for free. File must not contain valuable information. You can get and look video overview decrypt tool: https://we.tl/t-WJa63R98Ku Price of private key and decrypt software is $980. Discount 50% available if you contact us first 72 hours, that's price for you is $490. Please note that you'll never restore your data without payment. Check your e-mail "Spam" or "Junk" folder if you don't get answer more than 6 hours. To get this software you need write on our e-mail: support@fishmail.top Reserve e-mail address to contact us: datarestorehelp@airmail.cc Your personal ID: XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

¡No pagues por Kiwm!

Por favor, intente usar las copias de seguridad disponibles o la herramienta Decrypter

El archivo _readme.txt también indica que los propietarios de las computadoras deben ponerse en contacto con los representantes de Kiwm durante 72 horas a partir del momento en que se cifraron los archivos. Con la condición de ponerse en contacto dentro de las 72 horas, los usuarios recibirán un descuento del 50%. Por lo tanto, el monto del rescate se reducirá a $ 490). Sin embargo, ¡manténgase alejado de pagar el rescate!

Le recomiendo enfáticamente que no se comunique con estos fraudes y no pague. Una de las soluciones de trabajo más reales para recuperar los datos perdidos: solo use las copias de seguridad disponibles o use Decrypter herramienta.

La peculiaridad de todos estos virus aplica un conjunto similar de acciones para generar la clave de descifrado única para recuperar los datos cifrados.

Por lo tanto, a menos que el ransomware aún esté en etapa de desarrollo o posea algunas fallas difíciles de rastrear, la recuperación manual de los datos cifrados es algo que no puede realizar. La única solución para evitar la pérdida de sus valiosos datos es hacer copias de seguridad periódicas de sus archivos cruciales.

Tenga en cuenta que incluso si mantiene dichas copias de seguridad regularmente, deben colocarse en una ubicación específica sin merodear, sin estar conectadas a su estación de trabajo principal.

Por ejemplo, la copia de seguridad se puede guardar en la unidad flash USB o en algún almacenamiento de disco duro externo alternativo. Opcionalmente, puede consultar la ayuda del almacenamiento de información en línea (en la nube).

No hace falta mencionar que cuando mantiene sus datos de copia de seguridad en su dispositivo común, se pueden cifrar de manera similar, así como otros datos.

Por esta razón, ubicar la copia de seguridad en su PC principal seguramente no sea una buena idea.

¿Cómo estaba infectado?

Ransomware tiene varios métodos para integrarse en su sistema. Pero realmente no importa qué método se utilizó en su caso.

Ataque de Kiwm tras un intento de phishing exitoso.

- instalación oculta junto con otras aplicaciones, especialmente las utilidades que funcionan como freeware o shareware;

- enlace dudoso en correos electrónicos no deseados que conducen al instalador de virus

- recursos de alojamiento gratuitos en línea;

- usar recursos ilegales de igual a igual (P2P) para descargar software pirateado.

Hubo casos en los que el virus Kiwm se disfrazó como una herramienta legítima, por ejemplo, en los mensajes que solicitaban iniciar algún software no deseado o actualizaciones del navegador. Esta suele ser la forma en que algunos fraudes en línea intentan forzarlo a instalar el ransomware Kiwm manualmente, haciéndolo participar directamente en este proceso.

Seguramente, la alerta de actualización falsa no indicará que realmente va a inyectar el ransomware. Esta instalación se ocultará bajo alguna alerta que mencione que supuestamente debe actualizar Adobe Flash Player o algún otro programa dudoso.

Por supuesto, las aplicaciones descifradas también representan el daño. El uso de P2P es ilegal y puede resultar en la inyección de malware grave, incluido el ransomware Kiwm.

En resumen, ¿qué puede hacer para evitar la inyección del ransomware Kiwm en su dispositivo? Aunque no existe una garantía del 100% para evitar que su PC se dañe, hay ciertos consejos que quiero darle para evitar la penetración de Kiwm. Debe tener cuidado al instalar software gratuito hoy.

Asegúrese de leer siempre lo que ofrecen los instaladores además del programa gratuito principal. Manténgase alejado de abrir archivos adjuntos de correo electrónico dudosos. No abra archivos de destinatarios desconocidos. Por supuesto, su programa de seguridad actual debe estar siempre actualizado.

El malware no habla abiertamente de sí mismo. No se mencionará en la lista de sus programas disponibles. Sin embargo, estará enmascarado bajo algún proceso malicioso que se ejecuta regularmente en segundo plano, a partir del momento en que inicia su PC.

¿Cómo eliminar el virus Kiwm?

Además de codificar los archivos de una víctima, el virus Kiwm también comenzó a instalar Vidar Stealer en la computadora para robar credenciales de cuentas, billeteras de criptomonedas, archivos de escritorio y más. 4

Razones por las que recomendaría GridinSoft5

No hay mejor forma de reconocer, eliminar y prevenir el ransomware que utilizar un software antimalware de GridinSoft6.

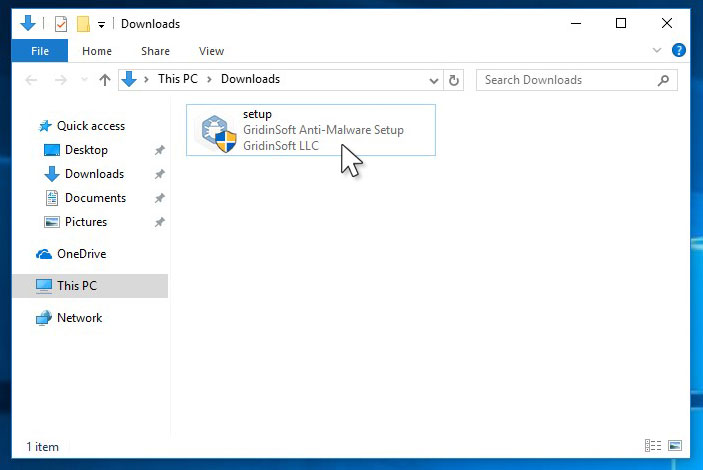

Descargar herramienta de eliminación.

Puede descargar GridinSoft Anti-Malware haciendo clic en el botón a continuación:

Ejecute el archivo de instalación.

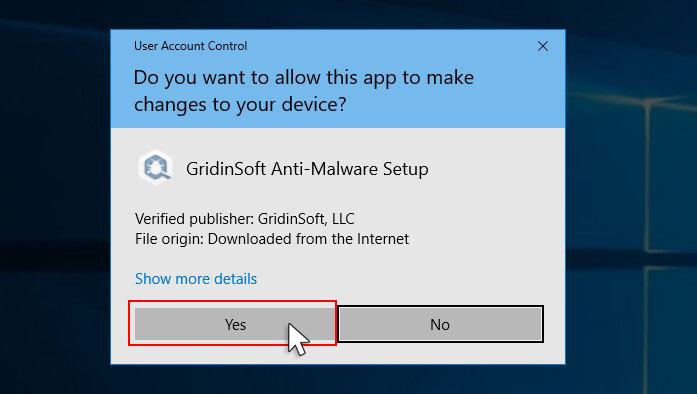

Cuando el archivo de instalación haya terminado de descargarse, haga doble clic en el archivo setup-antimalware-fix.exe para instalar GridinSoft Anti-Malware en su sistema.

Un Control de cuentas de usuario que le pregunta si permite que GridinSoft Anti-Malware realice cambios en su dispositivo. Por lo tanto, debe hacer clic en “Sí” para continuar con la instalación.

Presione el botón “Instalar”.

Una vez instalado, Anti-Malware se ejecutará automáticamente.

Espere a que se complete.

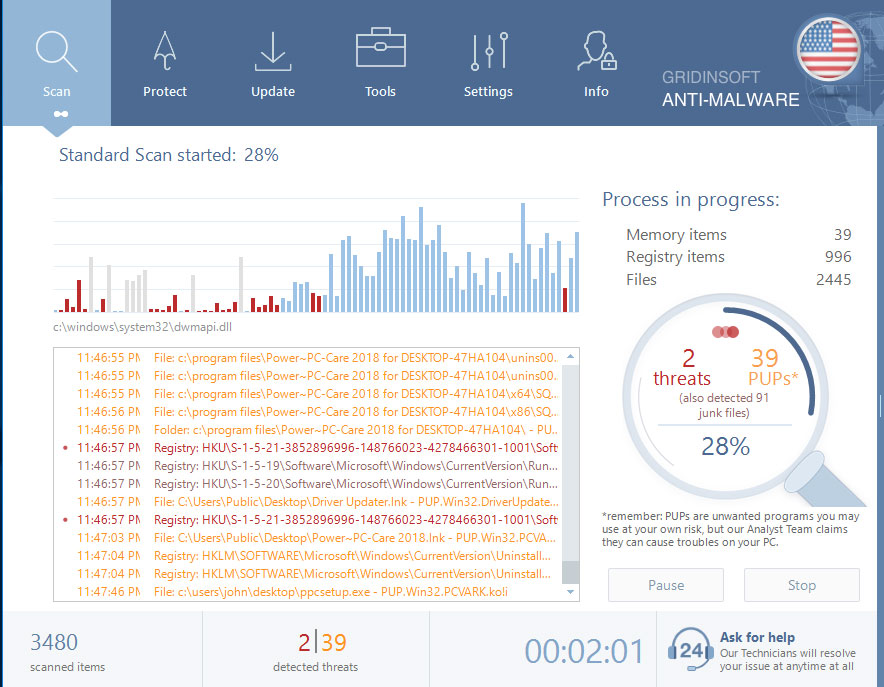

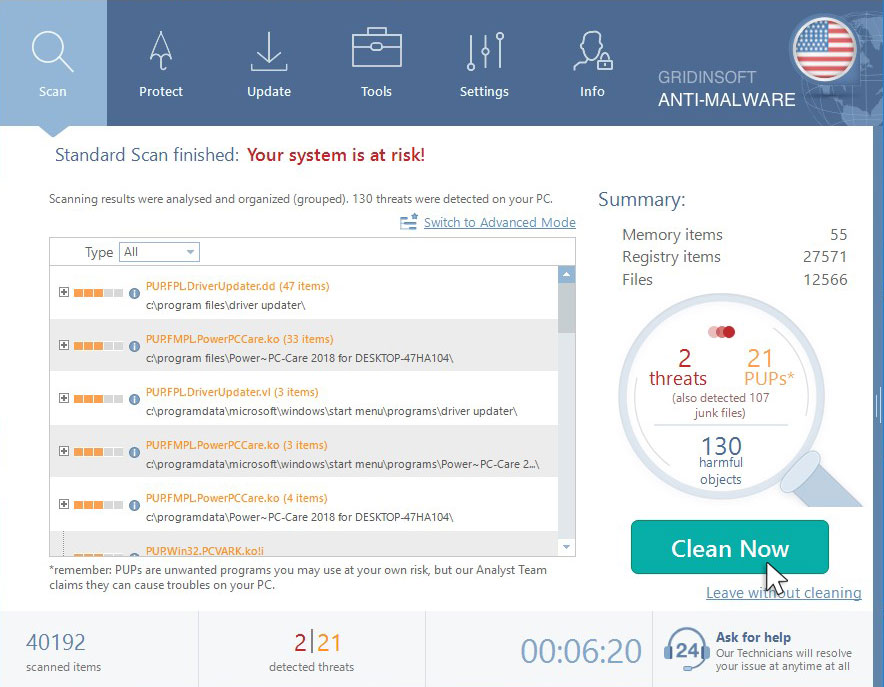

GridinSoft Anti-Malware comenzará automáticamente a escanear su computadora en busca de infecciones Kiwm y otros programas maliciosos. Este proceso puede demorar entre 20 y 30 minutos, por lo que le sugiero que verifique periódicamente el estado del proceso de escaneo.

Haga clic en “Limpiar ahora”.

Cuando se haya completado el análisis, verá la lista de infecciones que ha detectado GridinSoft Anti-Malware. Para eliminarlos, haga clic en el botón “Limpiar ahora” en la esquina derecha.

Trojan Killer para casos especiales

En algunos casos, el ransomware Kiwm puede bloquear la ejecución de archivos de instalación de diferentes programas antimalware. En esta situación, debe utilizar la unidad extraíble con una herramienta antivirus preinstalada.

Hay una cantidad realmente pequeña de herramientas de seguridad que se pueden configurar en las unidades USB, y los antivirus que pueden hacerlo en la mayoría de los casos requieren obtener una licencia bastante costosa. En este caso, puedo recomendarle que utilice otra solución de GridinSoft – Trojan Killer Portable. Tiene un modo de prueba gratuito de 14 días que ofrece todas las funciones de la versión paga. 7. Este término definitivamente será 100% suficiente para eliminar el malware.

¿Cómo descifrar archivos .kiwm?

Solución de restauración para grandes “archivos .kiwm“

Intente eliminar la extensión .kiwm en algunos archivos GRANDES y ábralos. O el ransomware Kiwm leyó y no cifró el archivo, o falló y no agregó el marcador de archivo. Si sus archivos son muy grandes (más de 2 GB), lo más probable es que sea lo último. Por favor, hágamelo saber en los comentarios si eso funciona para usted.

Las extensiones más recientes se publicaron a finales de agosto de 2019 después de que los delincuentes hicieran cambios. Esto incluye Nuow, Nuis, Nury, etc.

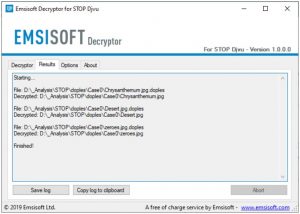

Como resultado de los cambios realizados por los delincuentes, STOPDecrypter ya no es compatible. Se eliminó y reemplazó con el Emsisoft Decryptor for STOP Djvu Ransomware desarrollado por Emsisoft y Michael Gillespie.

Puede descargar la herramienta de descifrado gratuita aquí: Descifrador para STOP Djvu.

Descargue y ejecute la herramienta de descifrado.

Comience a descargar la herramienta de descifrado.

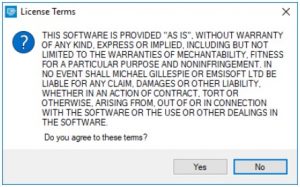

Asegúrese de iniciar la utilidad de descifrado como administrador. Debe aceptar los términos de la licencia que aparecerán. Para ello, haga clic en el botón “Sí“:

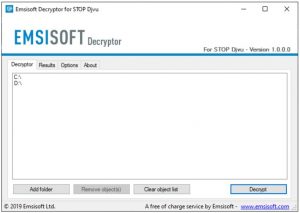

Tan pronto como acepte los términos de la licencia, aparecerá la interfaz de usuario principal del descifrador:

Select folders for decryption.

Según la configuración predeterminada, el descifrador completará automáticamente las ubicaciones disponibles para descifrar las unidades disponibles actualmente (las conectadas), incluidas las unidades de red. Se pueden seleccionar ubicaciones adicionales (opcionales) con la ayuda del botón “Agregar”.

Los descifradores normalmente sugieren varias opciones teniendo en cuenta la familia de malware específica. Las posibles opciones actuales se presentan en la pestaña Opciones y se pueden activar o desactivar allí. Puede encontrar una lista detallada de las opciones actualmente activas a continuación.

Haga clic en el botón “Descifrar”.

Tan pronto como agregue todas las ubicaciones deseadas para el descifrado en la lista, haga clic en el botón “Descifrar” para iniciar el procedimiento de descifrado.

Tenga en cuenta que la pantalla principal puede convertirlo en una vista de estado, informándole del proceso activo y las estadísticas de descifrado de sus datos:

El descifrador le notificará tan pronto como se complete el procedimiento de descifrado. Si necesita el informe para sus documentos personales, puede guardarlo seleccionando el botón “Guardar registro”. Tenga en cuenta que también es posible copiarlo directamente en su portapapeles y pegarlo en correos electrónicos o mensajes aquí si necesita hacerlo.

Emsisoft Decryptor puede mostrar diferentes mensajes después de un intento fallido de restaurar sus archivos kiwm:

✓ Error: Unable to decrypt file with ID: [your ID]

✓ No key for New Variant online ID: [your ID]

Aviso: esta identificación parece ser una identificación en línea, el descifrado es imposible

✓ Result: No key for new variant offline ID: [example ID]

Este ID parece ser un ID sin conexión. El descifrado puede ser posible en el futuro.

Pueden pasar algunas semanas o meses hasta que se encuentre la clave de descifrado y se cargue en el descifrador. Siga las actualizaciones sobre las versiones DJVU descifrables aquí.

✓ Remote name could not be resolved

¿Cómo restaurar archivos .kiwm?

En algunos casos, el ransomware Kiwm no es la perdición para sus archivos…

La función del mecanismo de encriptación del ransomware Kiwm es la siguiente: encripta cada archivo byte por byte, luego guarda una copia del archivo y elimina (¡y no anula!) el archivo original. Por lo tanto, la información de la ubicación del archivo en el disco físico se pierde, pero el archivo original no se elimina del disco físico. La celda, o el sector donde se almacenó este archivo, aún puede contener este archivo, pero el sistema de archivos no lo incluye en la lista y se puede sobrescribir con los datos que se cargaron en este disco después de la eliminación. Por lo tanto, es posible recuperar sus archivos utilizando un software especial.

Anyway, after realizing it was an online algorithm, it is impossible to retrieve my encrypted files. I also had my backup drive plugged in at the time of the virus, and this was also infected, or so I thought. Every folder within my backup drive had been infected and was encrypted. However, despite losing some important files, I retrieved almost 80% of my 2TB storage.

When I started going through the folders, I noticed the readme.txt ransom note in every folder. I opened some of the folders and found that all files that were not in a subfolder within that folder had been encrypted. However, I found a flaw and glimmer of hope when I went into the subfolders in other folders and found that these files had not been encrypted. Every folder within my c and d drives, including subfolders, had been encrypted, but this was not the case with the backup drive. Having subfolders created within a folder has saved 80% of my data.

As I said, I believe this to be only a small loophole on a backup drive. I’ve since found a further 10 % of my data on another hard drive on a different pc. So my advice is if you use a backup drive, create subfolders. I was lucky, I guess. But I was also unlucky that the virus hit as I was transferring some files from my backup.

Hopefully, this can help some other people in my situation.

Jamie NewlandRecuperando tus archivos con PhotoRec

PhotoRec es un programa de código abierto, que se creó originalmente para la recuperación de archivos de discos dañados, o para la recuperación de archivos en caso de que se eliminen. Sin embargo, con el paso del tiempo, este programa consiguió la capacidad de recuperar los archivos de 400 extensiones diferentes. Por lo tanto, se puede usar para la recuperación de datos después del ataque de ransomware.

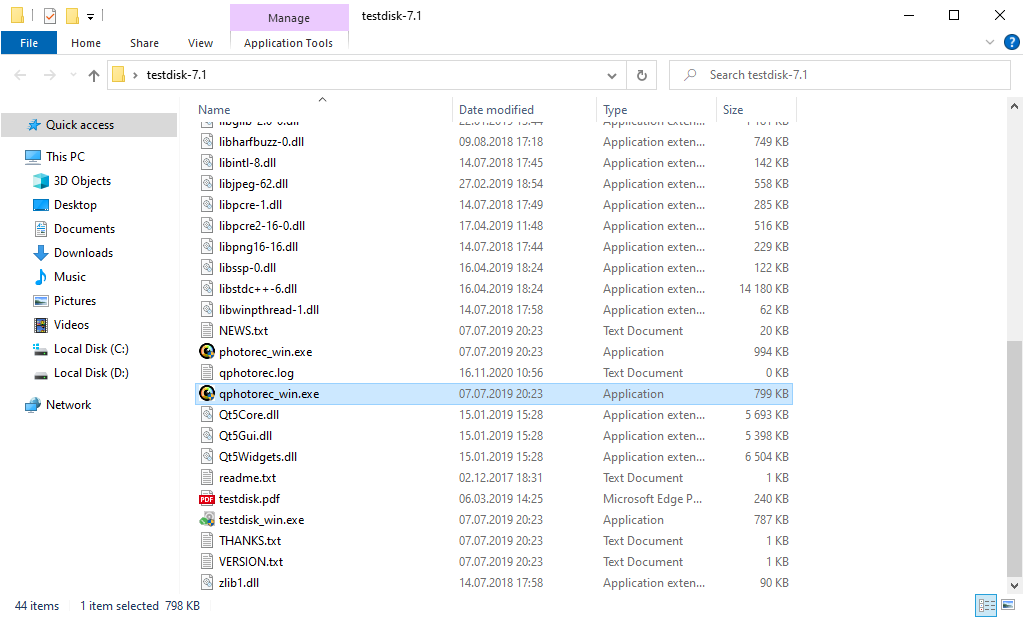

Al principio, debe descargar esta aplicación. Es 100% gratuito, pero el desarrollador afirma que no hay garantía de que sus archivos se recuperen. PhotoRec se distribuye en un paquete con otra utilidad del mismo desarrollador: TestDisk. El archivo descargado tendrá el nombre TestDisk, pero no se preocupe. Los archivos PhotoRec están dentro.

Para abrir PhotoRec, debe buscar y abrir el archivo “qphotorec_win.exe”. No se requiere instalación: este programa tiene todos los archivos que necesita dentro del archivo, por lo tanto, puede colocarlo en su unidad USB e intentar ayudar a sus amigos/padres/cualquier persona que haya sido atacada por DJVU/STOP ransomware.

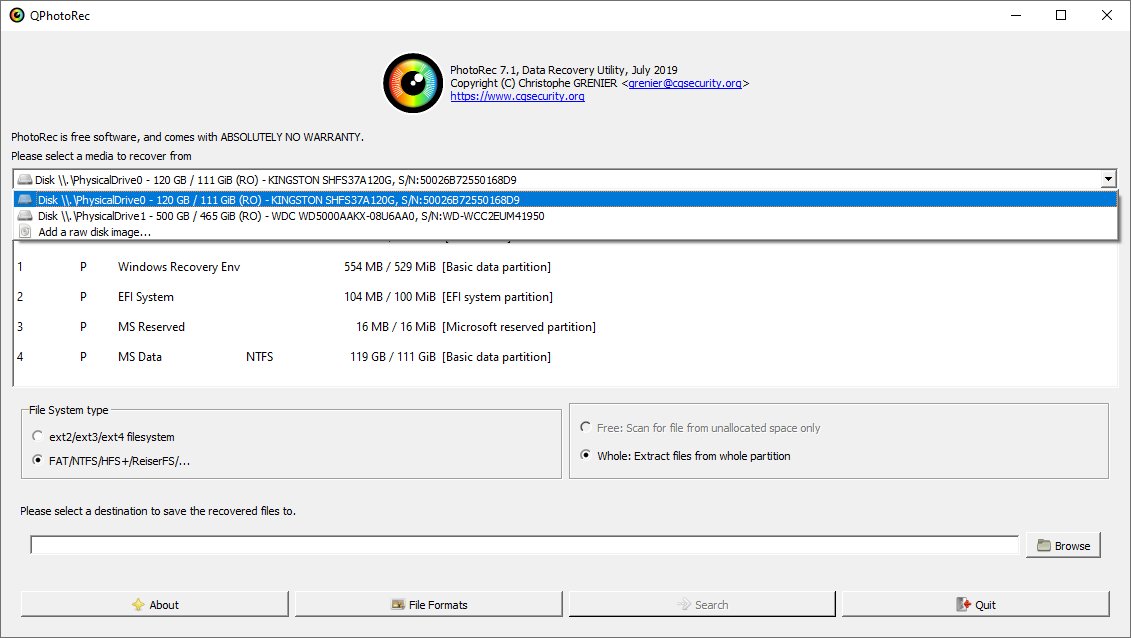

Después del lanzamiento, verá la pantalla que le muestra la lista completa de sus espacios en disco. Sin embargo, es probable que esta información sea inútil, porque el menú requerido se coloca un poco más arriba. Haga clic en esta barra, luego elija el disco que fue atacado por ransomware.

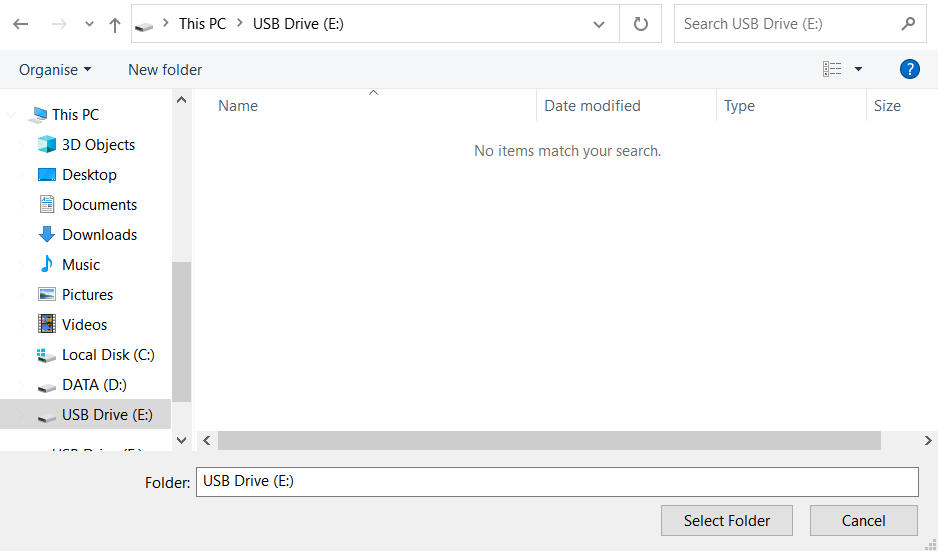

Después de elegir el disco, debe elegir la carpeta de destino para los archivos recuperados. Este menú se encuentra en la parte inferior de la ventana de PhotoRec. La mejor decisión es exportarlos en una unidad USB o cualquier otro tipo de disco extraíble.

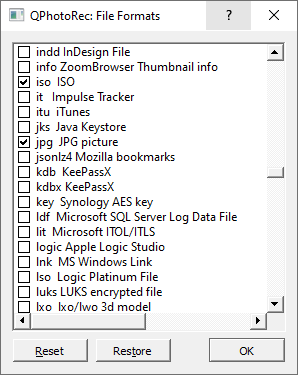

Luego, debe especificar los formatos de archivo. Esta opción también se encuentra en la parte inferior. Como se mencionó, PhotoRec puede recuperar los archivos de alrededor de 400 formatos diferentes.

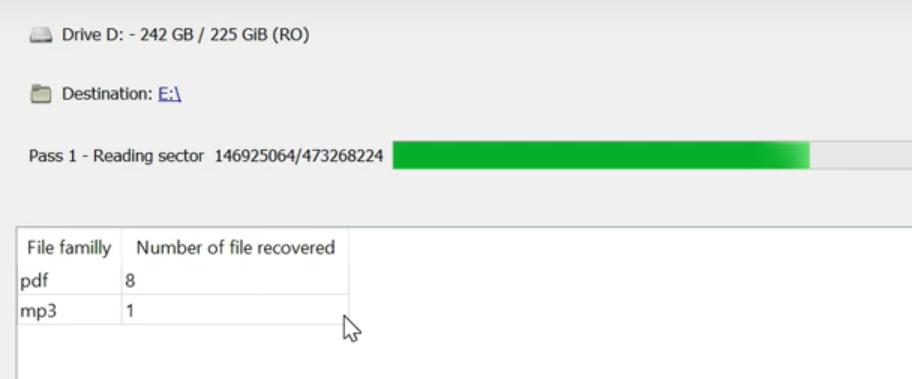

Finalmente, puede iniciar la recuperación de archivos presionando el botón “Buscar”. Verá la pantalla donde se muestran los resultados del escaneo y la recuperación.

Guía de recuperación de archivos Kiwm

Frequently Asked Questions

De ninguna manera. Estos archivos están encriptados por ransomware. El contenido de los archivos .kiwm no está disponible hasta que se descifra.

Si sus datos permanecieron en los archivos .kiwm son muy valiosos, lo más probable es que haya realizado una copia de seguridad.

De lo contrario, puede intentar restaurarlos a través de la función del sistema – Restore Point.

Todos los demás métodos requerirán paciencia.

Por supuesto que no. Sus archivos cifrados no representan una amenaza para la computadora. Lo que pasó ya pasó.

Necesita GridinSoft Anti-Malware para eliminar las infecciones activas del sistema. Lo más probable es que el virus que cifró sus archivos aún esté activo y periódicamente ejecute una prueba para comprobar si puede cifrar aún más archivos. Además, estos virus instalan keyloggers y backdoors para otras acciones maliciosas (por ejemplo, robo de contraseñas, tarjetas de crédito) a menudo.

En esta situación, debe preparar la tarjeta de memoria con un Trojan Killer preinstalado.

Tener paciencia. Está infectado con la nueva versión del ransomware STOP/DJVU y las claves de descifrado aún no se han liberado. Siga las noticias en nuestro sitio web.

Lo mantendremos informado cuando aparezcan nuevas claves Kiwm o nuevos programas de descifrado.

El kiwm ransomware cifra solo los primeros 150 KB de archivos. Por lo tanto, los archivos MP3 son bastante grandes, algunos reproductores multimedia (Winamp, por ejemplo) pueden reproducir los archivos, pero faltarán los primeros 3 a 5 segundos (la parte cifrada).

Puede intentar encontrar una copia de un archivo original que fue encriptado:

- Archivos que descargaste de Internet que estaban encriptados y puedes volver a descargarlos para obtener el original.

- Imágenes que compartiste con familiares y amigos que pueden enviarte de vuelta.

- Fotos que subiste a redes sociales o servicios en la nube como Carbonite, OneDrive, iDrive, Google Drive, etc.

- Archivos adjuntos en correos electrónicos que envió o recibió y guardó.

- Archivos en una computadora antigua, unidad flash, unidad externa, tarjeta de memoria de la cámara o iPhone donde transfirió datos a la computadora infectada.

Además, puede comunicarse con los siguientes sitios gubernamentales de fraude y estafa para informar este ataque:

- En los Estados Unidos: On Guard Online;

- En Canadá: Canadian Anti-Fraud Centre;

- En el Reino Unido: Action Fraud;

- En Australia: SCAMwatch;

- En Nueva Zelanda: Consumer Affairs Scams;

- En India, vaya al Indian National Cybercrime Reporting Portal.

- En Francia: Agencia nacional de la sécurité des systèmes d’information;

- En Polonia: KOMENDA GŁÓWNA POLICJI ;

- En Portugal: Polícia Judiciária;

- En Italia: Polizia di Stato;

- En España: Cuerpo Nacional de Policía;

- En Alemania: Bundesamt für Sicherheit in der Informationstechnik;

- En Irlanda: An Garda Síochána;

z

Para denunciar el ataque, puede ponerse en contacto con las juntas ejecutivas locales (puede encontrar una lista completa aquí). Por ejemplo, si vive en EE. UU., puede hablar con Oficina de campo local del FBI, IC3 o Servicio Secreto.

Videoguía

Es mi video tutorial favorito: Cómo usar GridinSoft Anti-Malware y Emsisoft Decryptor para reparar infecciones de ransomware.

Si la guía no lo ayuda a eliminar el virus Kiwm, descargue el GridinSoft Anti-Malware que le recomendé. No olvides compartir tu experiencia en la solución del problema. ¡Por favor, deje un comentario aquí! Esto puede ayudar a otras víctimas a comprender que no están solas. Y juntos encontraremos maneras de lidiar con este problema.

Necesito tu ayuda para compartir este artículo.

Es tu turno de ayudar a otras personas. He escrito este artículo para ayudar a personas como tú. Puede usar los botones a continuación para compartir esto en sus redes sociales favoritas Facebook, Twitter o Reddit.

Brendan SmithUser Review

( votes)References

- Mis archivos están encriptados por ransomware, ¿qué debo hacer ahora?

- Acerca del ransomware DJVU (STOP).

- Enciclopedia de amenazas.

- Vulnerabilidad de contraseñas de Windows (Mimikatz HackTool): https://howtofix.guide/mimikatz-hacktool/

- GridinSoft Anti-Malware Review del sitio HowToFix: https://howtofix.guide/gridinsoft-anti-malware/

- Más información sobre los productos de GridinSoft: https://gridinsoft.com/comparison

- Reseña del Trojan Killer: https://howtofix.guide/trojan-killer/

![]() Inglés

Inglés ![]() Alemán

Alemán ![]() Japonés

Japonés ![]() Portugués, Brasil

Portugués, Brasil ![]() Francés

Francés ![]() Turco

Turco ![]() Chino tradicional

Chino tradicional ![]() Coreano

Coreano ![]() Indonesio

Indonesio ![]() Hindi

Hindi ![]() Italiano

Italiano