RedLine Stealer es un programa malicioso que tiene como objetivo recopilar diversas informaciones personales del sistema infectado. Puede propagarse como malware independiente, así como junto con otras aplicaciones maliciosas. Este malware es un ejemplo de un ladrón de banca. Sin embargo, también puede buscar en diferentes navegadores para recopilar varias otras categorías de información.

¿Qué es el malware stealer?

El Stealer es un tipo de malware que tiene como objetivo recopilar algunos tipos específicos de datos del equipo infectado. Esta clase de malware a veces se confunde con spyware, sin embargo, este último recopila todo lo que puede del sistema. Mientras tanto, algunos stealers pueden buscar incluso archivos específicos o archivos de cierto formato. Esto los hace más efectivos, sin embargo, requieren más habilidades y control para tener éxito.

Los stealers intentan ser lo más sigilosos posible ya que su eficacia depende en gran medida del tiempo que permanezcan en el sistema sin ser detectados. Claro, ciertas muestras realizan sus operaciones básicas y luego se autodestruyen. Pero también hay aquellos que siguen funcionando a menos que sean detectados o haya un comando de autodestrucción del servidor C&C.

Funcionalidad RedLine Stealer

RedLine stealer generalmente actúa como un ladrón de banca, ya que su objetivo principal son las credenciales bancarias guardadas en los navegadores web. Para cumplir con esta necesidad, RedLine tiene la capacidad de profundizar en cualquier navegador – tanto Chromium, Gecko, como otros. Pero además de los datos bancarios, también captura cookies y contraseñas guardadas en el navegador. Aun así, no muchos navegadores populares mantienen este último en forma de texto plano, por lo que se trata más de atacar a los usuarios de aplicaciones alternativas.

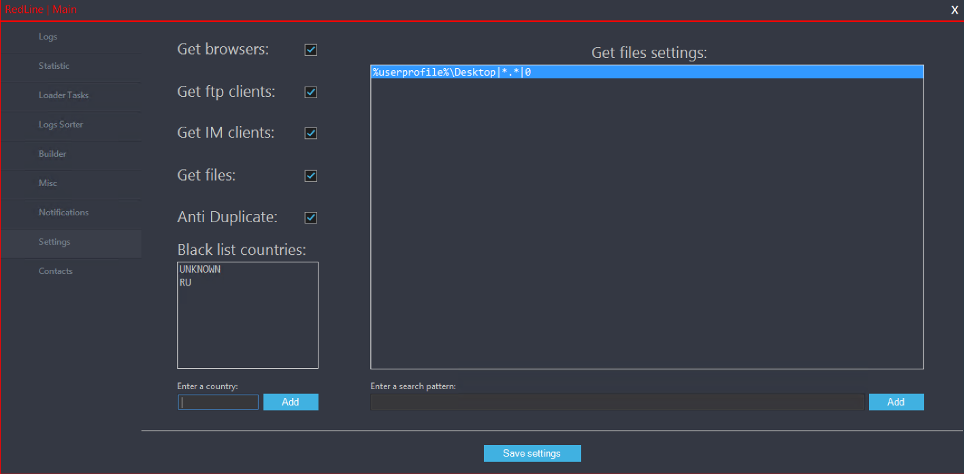

Panel administrativo de RedLine Stealer

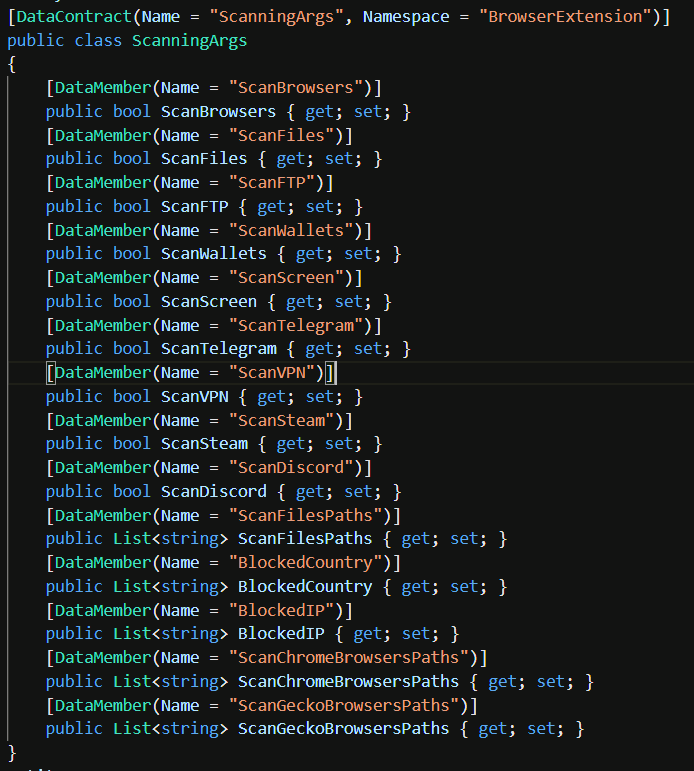

Sin embargo, los navegadores web no son la única fuente de información para este ladrón. Junto con ellos, el malware RedLine escanea el dispositivo en busca de varias aplicaciones, como Telegram, Discord y Steam. También tiene como objetivo capturar las credenciales de conexiones FTP/SCP y VPN. Su código, recuperado mediante ingeniería inversa, también muestra su capacidad para escanear billeteras de criptomonedas y luego robar su información.

Al final del procedimiento, RedLine recopila información detallada sobre el sistema – versión del sistema operativo, hardware instalado, lista de software, dirección IP, y así sucesivamente. Luego, todo el paquete de información recopilada se almacena en la carpeta ScanResult. Esta última se crea en el mismo directorio que el archivo ejecutivo del ladrón.

Análisis técnico de RedLine

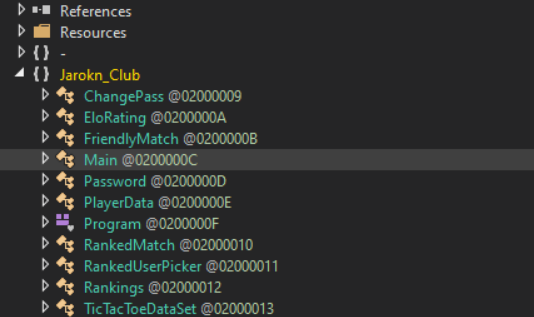

Después de llegar a la máquina objetivo, el malware RedLine lanza un único proceso – Trick.exe – y una única instancia de ventana de consola. Poco después, establece una conexión con el servidor de comando y control en la dirección newlife957[.]duckdns[.]org[:]7225. Cabe destacar que el código inicial contiene funciones bastante legítimas, probablemente tomadas de un programa real. El contenido malicioso se descarga dinámicamente a través de la funcionalidad en el código inicial. Este truco se utiliza para ganar algo de tiempo y desactivar las soluciones anti-malware dentro del sistema después del acceso inicial.

Referencias a TicTacToe en el código RedLine

Una vez instalada la carga maliciosa, lo primero que hace el malware es comprobar la dirección IP del PC. Para ello, utiliza el sitio api[.]ip[.]sb. Si no hay conflictos con sus listas negras internas – países e IP que no se permiten lanzar -, el malware procede a otras operaciones. RedLine comienza a escanear el entorno paso a paso, siguiendo la lista que recibe después de la configuración.

Secuencia de búsqueda de elementos para robar en el PC infectado

Luego, forma un archivo de registro que contiene la información extraída del sistema atacado. No es posible ver todos los detalles, ya que el malware presenta cifrado de datos en la etapa de extracción de datos. Sin embargo, los tipos de datos son claramente visibles, por lo que se puede esperar lo que este malware comparte con los malhechores.

Data types collected by RedLine Stealer

| Nombre de la función | Descripción |

|---|---|

| ScannedBrowser | Nombre del navegador, perfil de usuario, credenciales de inicio de sesión y cookies |

| FtpConnections | Detalles sobre las conexiones FTP presentes en la máquina de destino |

| GameChatFiles | Archivos de chats relacionados con los juegos encontrados |

| GameLauncherFiles | La lista de lanzadores de juegos instalados |

| InstalledBrowsers | Lista de navegadores instalados |

| MessageClientFiles | Archivos de clientes de mensajería ubicados en el equipo de destino |

| City | Ciudad detectada |

| Country | País detectado |

| File Location | La ruta donde se ejecuta el archivo .exe del malware |

| Hardware | Información sobre el hardware instalado |

| IPv4 | Dirección IPv4 pública del PC víctima |

| Language | Idioma del sistema operativo |

| ScannedFiles | Posibles archivos valiosos encontrados en el sistema |

| ScreenSize | Resolución de pantalla del sistema de destino |

| Nombre de la función | Descripción |

|---|---|

| ScannedWallets | Información sobre los monederos encontrados en el sistema |

| SecurityUtils | Lista y estado de todos los programas antivirus detectados |

| AvailableLanguages | Idiomas compatibles con la versión del sistema operativo del PC de destino |

| MachineName | Nombre de la máquina de destino |

| Monitor | La captura de pantalla en el momento de la ejecución |

| OSVersion | Información sobre la versión del sistema operativo |

| Nord | Credenciales para NordVPN |

| Open | Credenciales para OpenVPN |

| Processes | Lista de procesos en ejecución en el sistema |

| SeenBefore | Comprueba si la denuncia se refiere a una nueva víctima o a la que fue atacada anteriormente. |

| TimeZone | Zona horaria del ordenador atacado |

| ZipCode | Código postal de la víctima |

| Softwares | Lista de los programas instalados en el PC atacado |

| SystemHardwares | Detalles sobre la configuración del PC |

Diferentes investigaciones muestran que RedLine no es completamente consistente con los navegadores que ataca. La mayor efectividad se observa en los navegadores Chrome, Opera, Chromium y Chromodo. Entre las aplicaciones basadas en otros motores que no sean Chromium se encuentra el navegador 360Browser de origen chino basado en WebKit. Los navegadores web en el motor Gecko, como Firefox, Waterfox y otros, también son vulnerables, pero el ladrón a veces tiene problemas para extraer datos de ellos.

El malware RedLine se orienta a permanecer a largo plazo en el sistema. Muchos ladrones tienen una funcionalidad de autodestrucción una vez que no queda ningún dato que robar. Mientras tanto, este ladrón ofrece un mecanismo de estilo spyware: un operador puede ordenarle que se destruya, pero no hay temporizadores internos.

RedLine Stealer IoC

| Indicador | Type | Descripción |

| newlife957[.]duckdns[.]org[:]7225 | URL | C2 URL |

| 1741984cc5f9a62d34d180943658637523ac102db4a544bb6812be1e0507a348 | Hash | Hash SHA-256 – disfrazado (no detectado) |

| ee4608483ebb8615dfe71924c5a6bc4b0f1a5d0eb8b453923b3f2ce5cd00784b | Hash | hash SHA-256 de la parte maliciosa |

| 9dc934f7f22e493a1c1d97107edc85ccce4e1be155b2cc038be8d9a57b2e430f | Hash | hash SHA-256 de la parte maliciosa |

| 76ca4a8afe19ab46e2f7f364fb76a166ce62efc7cf191f0f1be5ffff7f443f1b | Hash | hash SHA-256 de la parte maliciosa |

| 258445b5c086f67d1157c2998968bad83a64ca3bab88bfd9d73654819bb46463 | Hash | Hash SHA-256 del capturador de información del sistema |

Detectadas variantes de RedLine en la naturaleza

RedLine Stealer Distribución

Como he mencionado antes, RedLine Stealer puede venir como un malware solitario, así como en un paquete con otros virus. Su actividad creció rápidamente en el último tiempo, ya que es conveniente para los delincuentes y se puede comprar fácilmente, incluso en la superficie de la web. Por ejemplo, sus desarrolladores tienen un grupo en Telegram messenger, donde este malware se ofrece bajo diferentes tipos de suscripción. Como el ladrón tiene una funcionalidad excepcional, estas ofertas nunca se agotan.

Bot de marketing RedLine en Telegram Messenger

En forma independiente, el RedLine Stealer se distribuye generalmente a través de phishing por correo electrónico. Alternativamente, puede estar disfrazado como archivos de instalación de algunos programas populares, como Discord, Telegram, Steam y aplicaciones crackeadas. En un caso específico, RedLine apareció como una extensión de navegador, y su enlace de descarga estaba incrustado en la descripción de un video de YouTube. Sin embargo, los mensajes de correo electrónico de phishing siguen siendo las formas más potentes y populares de distribución de malware, y RedLine Stealer no es una excepción.

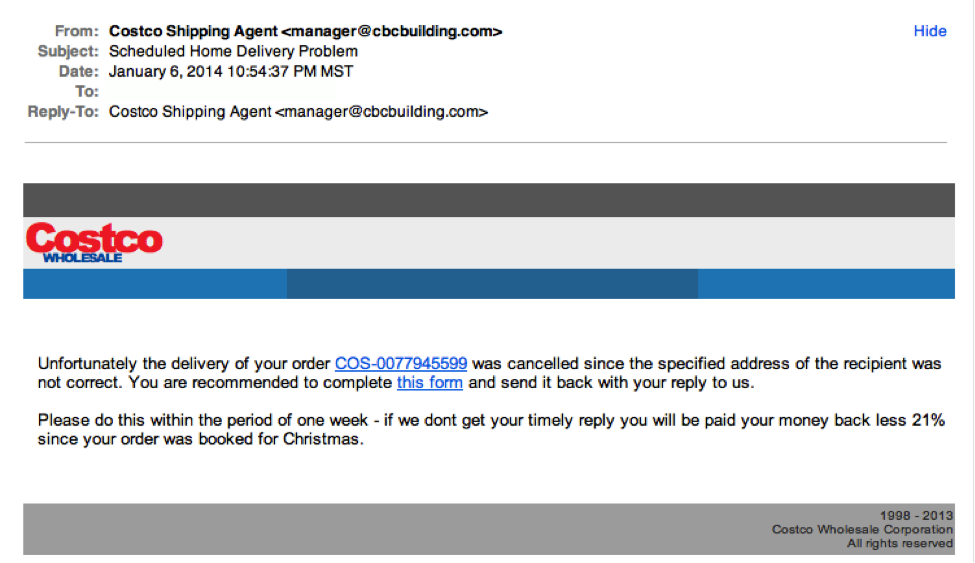

Ejemplo de un típico correo electrónico de phishing

En cuanto a la propagación conjunta con otro malware, RedLine a menudo se empareja con diferentes muestras de ransomware. Sin embargo, la mayor parte de la propagación en paquete es después de la combinación de RedLine con el ransomware Djvu. En realidad, este ransomware no solo presenta este stealer, sino también otros dos tipos de malware: la puerta trasera SmokeLoader y el stealer Vidar. Tal paquete puede llevarse cualquier pieza de datos valiosos y inundar la computadora con otro malware. Y no olvides el ransomware, que ya creará un lío con tus archivos.

What is Djvu ransomware?

El ransomware STOP/Djvu es un notable ejemplo de un grupo de cibercriminales de larga duración que aterroriza principalmente a personas individuales. Rápidamente ganaron una posición dominante en el mercado del ransomware, alcanzando más del 75% del total de envíos de ransomware en un momento determinado. En estos días, perdieron un gran impulso pero siguen siendo tan peligrosos como siempre. El malware adicional que traen al dispositivo del usuario probablemente sea necesario para compensar la disminución en el número de nuevas víctimas. Anteriormente, desplegaban el stealer Azorult, pero luego cambiaron al malware que mencionamos anteriormente.

How to stay protected?

Conocer las formas de propagación proporciona una gran instrucción para prevenirlo. Los métodos de contrarrestar el spam por correo electrónico son bien conocidos y tienen una gran variedad de enfoques posibles. Lo mismo ocurre con la propagación de malware disfrazado de aplicación legítima. Los métodos que presentan formas únicas y ocasionales son los más difíciles de evitar, pero aún es posible.

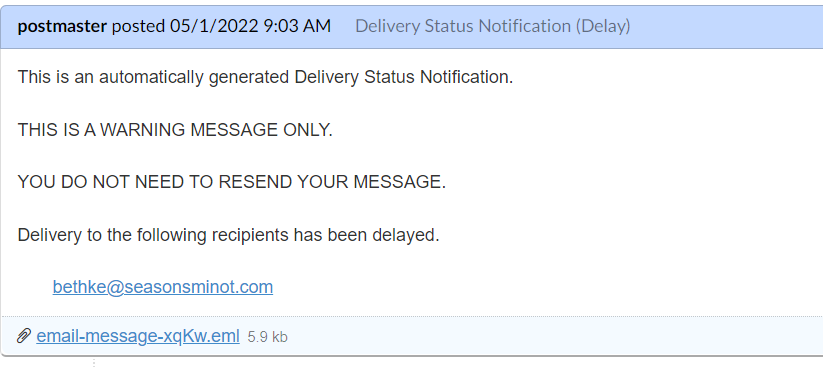

Los correos electrónicos no deseados se pueden distinguir fácilmente de los mensajes genuinos. Casi todos los mensajes sospechosos intentan imitar a una empresa real o a un remitente conocido para ti. Sin embargo, no pueden falsificar la dirección del remitente ni predecir si estás esperando esa carta. En realidad, pueden conocer los correos electrónicos que puedes recibir a través de la pesca previa, pero esa situación es bastante rara. Por lo tanto, si ves una carta extraña que no deberías recibir con una dirección inusual de su remitente, significa que alguien intenta engañarte. Si la información te parece convincente, es mejor verificar las cosas manualmente.

The typical example of a bait email. The attached file contains malware

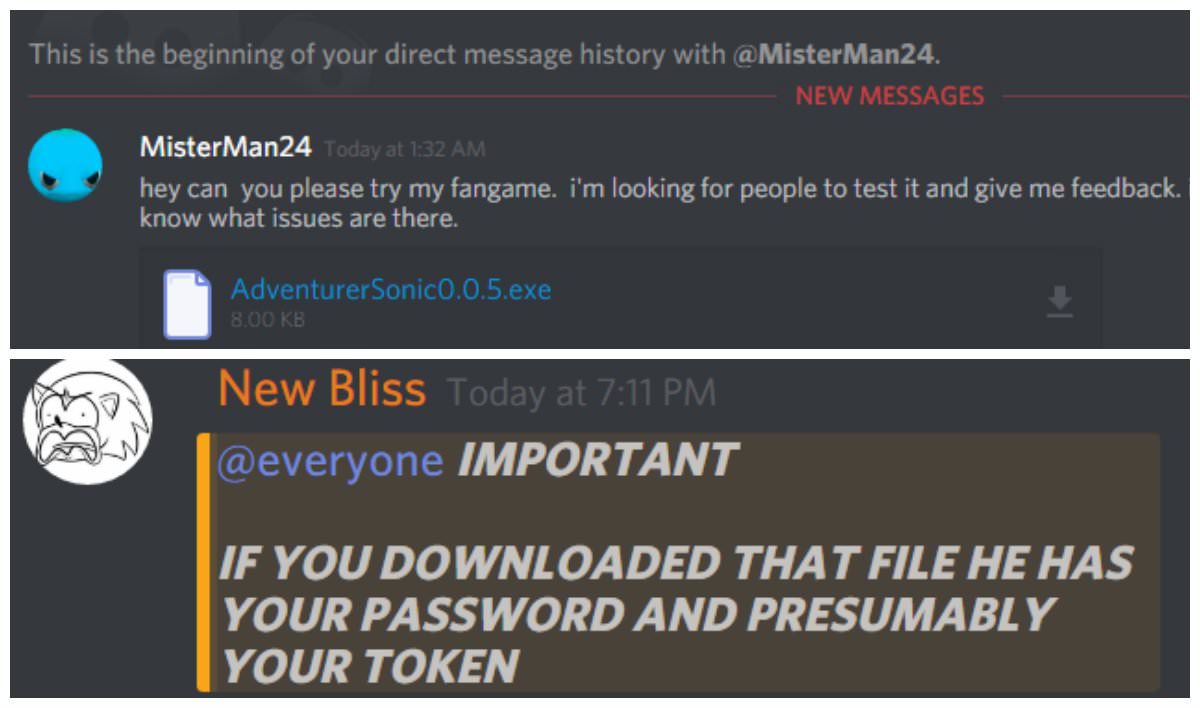

Los instaladores falsos de aplicaciones no requieren tanto de tu atención, pero necesitan que sigas algunas reglas. Por ejemplo, estos falsos a menudo se difunden en comunidades en línea, como Discord o Reddit. Usarlos es arriesgado, especialmente cuando puedes obtener el mismo instalador de forma gratuita en el sitio web oficial. En cuanto a los programas crackeados, es importante recordar que nada es gratis debajo del sol. Incluso si el crack parece legítimo y estás seguro del remitente, es mejor verificar el archivo con un software anti-malware. Existe una gran tentación de monetizar la piratería de aplicaciones mediante la adición de malware, ya que los hackers ya están violando la ley. Otra solución es utilizar copias genuinas de software: de pago y descargadas desde el sitio web del proveedor.

The example of malware spreading through Discord

Las formas complicadas son casi imposibles de predecir y detectar de forma proactiva. Sin embargo, los archivos y extensiones no se lanzarán automáticamente. Una vez que vea una situación de la que no está seguro, la mejor decisión es iniciar un análisis completo con una solución de seguridad potente. Si está equipado con un sistema de escaneado moderno, sin duda detectará actividades inusuales que no son visibles para el ojo humano.

User Review

( votes) ![]() Inglés

Inglés ![]() Alemán

Alemán ![]() Japonés

Japonés ![]() Portugués, Brasil

Portugués, Brasil ![]() Francés

Francés ![]() Turco

Turco ![]() Chino tradicional

Chino tradicional ![]() Coreano

Coreano ![]() Indonesio

Indonesio ![]() Hindi

Hindi ![]() Italiano

Italiano