SmokeLoader es un malware de puerta trasera sofisticado conocido por su diseño modular, lo que le otorga una amplia gama de capacidades maliciosas dependiendo de los módulos específicos incluidos en su versión. A menudo relacionado con actividades delictivas, este malware se despliega a través de varios métodos, como explotar vulnerabilidades del software o utilizar técnicas de phishing para engañar a los usuarios y ejecutar su carga útil.

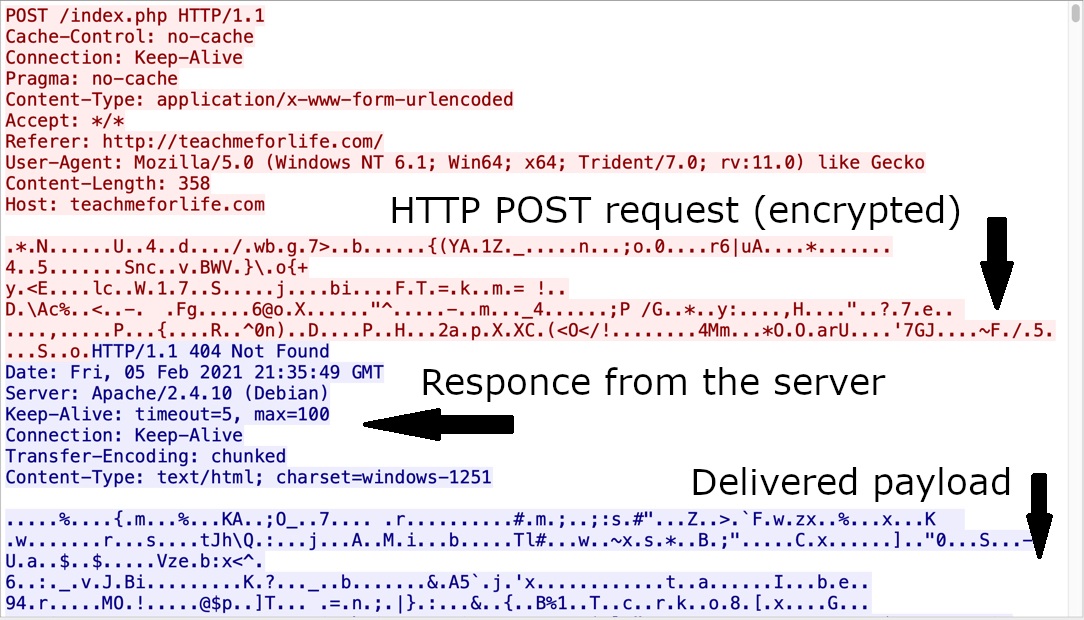

Es importante destacar que SmokeLoader emplea tácticas para ocultar sus actividades de comando y control (C2), incluida la generación de solicitudes a sitios web legítimos como microsoft.com y bing.com, lo que ayuda a evitar la detección. A pesar de las respuestas de error 404 de estos sitios, el cuerpo de respuesta aún contiene datos relevantes para las operaciones del malware. Estos atributos contribuyen en conjunto a la efectividad de SmokeLoader en facilitar el acceso no autorizado, el robo de datos y otras actividades cibercriminales.

La puerta trasera SmokeLoader a menudo se distribuye a través de varios medios, incluidos correos electrónicos no deseados, sitios web maliciosos o técnicas de ingeniería social. Una vez que se infiltra en un sistema, establece persistencia e intenta ponerse en contacto con servidores remotos de comando y control para recibir más instrucciones y descargar malware adicional.

Las acciones específicas realizadas por el Troyano:Win32/SmokeLoader pueden variar según la versión y configuración del malware. Las actividades comunes asociadas con SmokeLoader incluyen:

- Descargar e instalar otro malware, como troyanos bancarios, ransomware o robadores de información.

- Modificar la configuración del sistema para lograr persistencia y evadir la detección por parte del software de seguridad.

- Capturar información sensible, como credenciales de inicio de sesión, pulsaciones de teclas o datos personales.

- Actualizarse a sí mismo o recibir nuevas instrucciones de servidores de comando y control.

El Troyano:Win32/SmokeLoader representa una amenaza significativa para la seguridad y privacidad de los sistemas infectados. Es esencial tener instalado software antivirus actualizado y escanear regularmente su sistema en busca de signos de malware. Además, practicar hábitos de navegación seguros, ser cauteloso con los archivos adjuntos y las descargas de correo electrónico, y mantener su sistema operativo y aplicaciones actualizados puede ayudar a mitigar el riesgo de infección.

Descripción de SmokeLoader

La puerta trasera SmokeLoader apareció por primera vez en 2014, al comienzo de la era del ransomware. Solo unos pocos otros malwares pueden presumir de permanecer activos durante 8 años después de su lanzamiento. Esta puerta trasera tiene muchas características que le permiten mantenerse actual a pesar de su antigüedad. En primer lugar, es extremadamente pequeña: la carga útil tiene aproximadamente 30 kilobytes. Los malwares regulares de este tipo suelen tener un tamaño de archivo de al menos 100 KB, generalmente alrededor de 150-200 kilobytes. Esto ya facilita su manejo en un sistema protegido, ya que algunas reglas YARA utilizadas para la detección de malware prestan atención al tamaño del archivo.

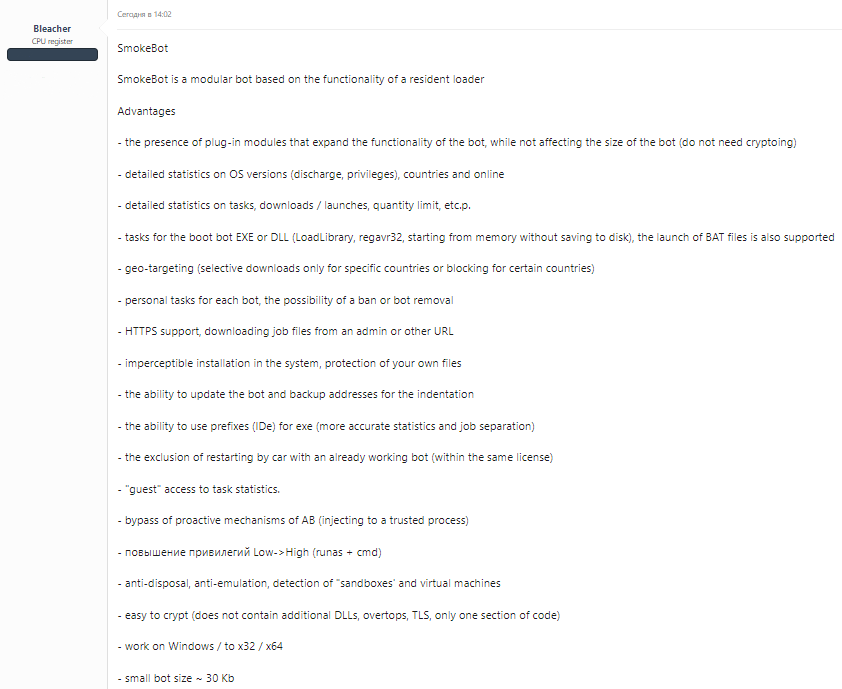

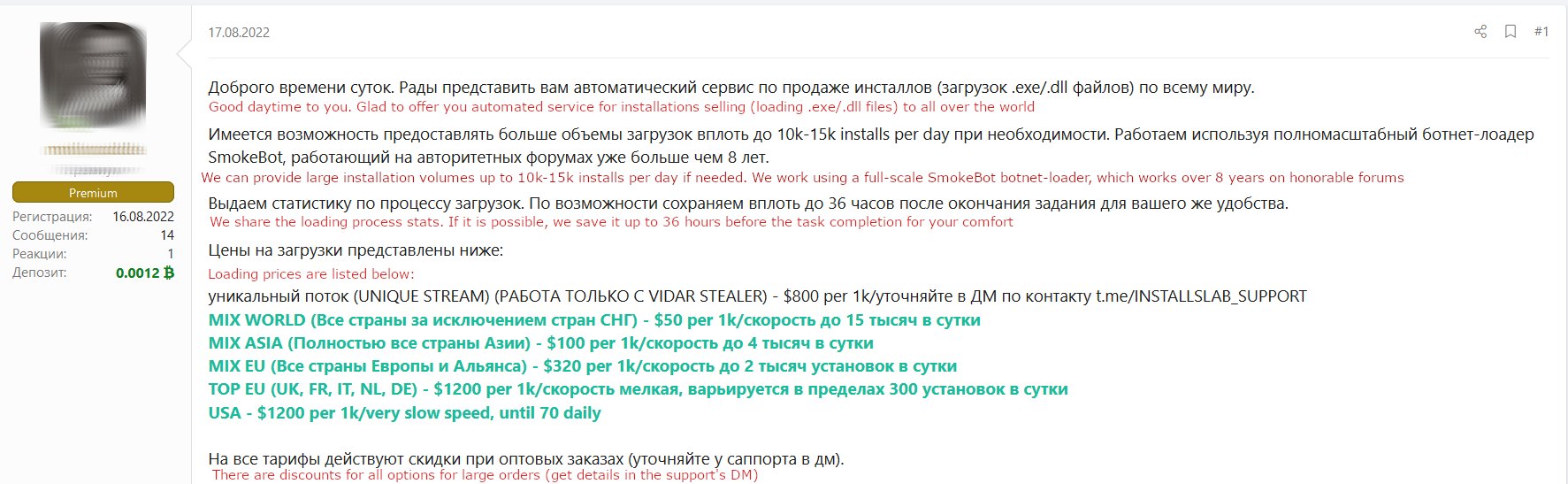

Oferta para comprar SmokeLoader en el foro de la Darknet

Otra característica que lo distingue de otros es que está escrito en lenguajes C y ensamblador. Ambos son de bajo nivel, lo que indica su capacidad para adentrarse profundamente en el sistema. El código exacto de esta puerta trasera está fuertemente obfuscado. Fue una medida efectiva contra los programas anti-malware, pero en la actualidad cualquier tipo de obfuscación detectada se considera peligrosa. En estos días, simplemente hace que el análisis de reversa de este malware sea mucho más difícil.

Las características clave de esta puerta trasera están envueltas en sus funciones de carga, como podrías haber supuesto por su nombre. La gran mayoría del tiempo, SmokeLoader se utiliza para entregar otro malware al sistema infectado. Sin embargo, no es el único propósito de este malware: el desarrollo continuo le dio la capacidad de usarlo como herramienta de robo. También se adapta a la implementación de botnets, pero solo hay algunos casos de uso de ese tipo. Todavía recibe actualizaciones cada año, por lo que su funcionalidad puede extenderse en el futuro.

¿Qué es el malware de puerta trasera?

Antes de adentrarnos en el análisis de SmokeLoader, echemos un vistazo a qué son las puertas traseras. Este tipo de malware tiene una historia larga y curva, y en la actualidad es una figura eminente. El objetivo principal del malware de puerta trasera es crear una forma para que los ciberdelincuentes se conecten de forma remota al PC objetivo y realicen cualquier acción posible. Para ese propósito, no dudan en utilizar vulnerabilidades en el sistema objetivo, junto con la inyección en el sistema como un troyano.

El uso principal de las computadoras infectadas con puertas traseras es su participación en la botnet. Las enormes redes de sistemas zombis que realizan ataques DDoS, envían correos electrónicos de spam y realizan otras actividades nefastas son bien conocidas en la última década. Para ese propósito, los malhechores utilizan puertas traseras automatizadas: las que requieren comandos mínimos del servidor de comando y control y pueden funcionar por sí mismas. La otra aplicación de una puerta trasera, precisamente la controlada manualmente, es el robo de datos e implementación de malware. Como en este último caso la puerta trasera actúa como locomotora para la carga maliciosa, a veces se clasifica como un gusano.

Análisis técnico de SmokeLoader

El paquete inicial del malware SmokeLoader contiene solo funcionalidades básicas: proporcionar la conexión remota al PC infectado. La captura de datos, el monitoreo de procesos, el módulo DDoS, entre otros, deben instalarse posteriormente. En general, el análisis de reversa muestra que hay 9 módulos diferentes que SmokeLoader puede manejar simultáneamente.

| Nombre del módulo | Funcionalidad |

| Form grabber | Vigila los formularios en las ventanas abiertas para capturar las credenciales |

| Password sniffer | Monitorea los paquetes de Internet entrantes y salientes para capturar las credenciales |

| Fake DNS | Módulo para falsificar la solicitud DNS. Conduce a la redirección de tráfico al sitio que necesitas |

| Keylogger | Registra todas las pulsaciones de teclas en el entorno infectado |

| Procmon | Módulo de monitoreo de procesos, registra los procesos en ejecución en el sistema |

| Búsqueda de archivos | Herramienta de búsqueda de archivos |

| Email grabber | Obtiene la libreta de direcciones de Microsoft Outlook |

| Remote PC | Capacidad para establecer un control remoto similar a las utilidades de acceso remoto (como TeamViewer) |

| DDoS | Obliga al PC infectado a participar en ataques DDoS en el servidor designado |

La carga útil de este malware siempre viene empaquetada de una manera única. Una sola muestra es utilizada por un pequeño grupo de sus usuarios, por lo que no es tan fácil encontrar las mismas muestras en el mundo real. Sin embargo, esta tecnología no es algo nuevo: la mayoría del malware hace lo mismo, e incluso algunos generan una muestra empaquetada de manera única para cada ataque. Además, sobre el empaquetado inicial, hay un requisito de sus distribuidores para realizar una compresión o cifrado adicional antes de la inyección. Esa es, precisamente, la otra cadena de medidas anti-detección.

El sistema objetivo recibe la muestra de SmokeLoader completamente empaquetada: es lo que está en el disco. Todas las etapas siguientes se ejecutan en la memoria del sistema, por lo que los escaneos con software anti-malware antiguo solo detectarán una muestra profundamente empaquetada. La primera etapa de la ejecución de SmokeLoader incluye una comprobación importante y obligatoria: la ubicación del sistema atacado. Este malware no puede ejecutarse en la Comunidad de Estados Independientes, independientemente de la configuración que haya realizado antes de la inyección. Otras comprobaciones incluyen la detección de máquinas virtuales y sandboxes. Si se superan todas estas comprobaciones, el malware se desempaqueta por completo y se ejecuta de manera habitual.

Mientras se ejecuta, SmokeLoader aplica una técnica de obfuscación bastante única. Casi el 80% de su código está cifrado durante todo el período de ejecución. Cuando necesita utilizar otra función, la descifra mientras cifra el elemento que utilizó previamente. Las reglas YARA, junto con la ingeniería inversa clásica, son casi inútiles contra este truco. Tiene cargas útiles de 32 y 64 bits que se cargan en los sistemas con arquitecturas correspondientes durante la comprobación desde la etapa inicial hasta la ejecución final.

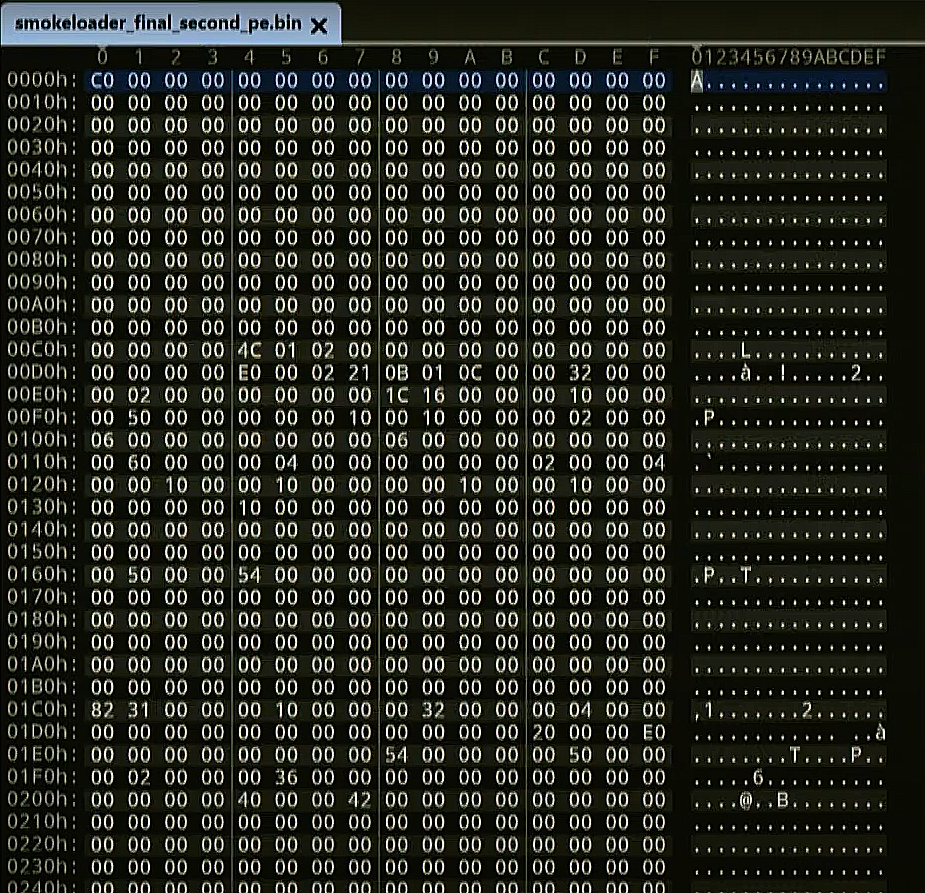

Cifrado de código en SmokeLoader

El archivo exacto que se mantiene en la memoria mientras se ejecuta SmokeLoader no es un archivo ejecutable válido, ya que carece de la cabecera PE. De hecho, el código de la puerta trasera se representa como un código de shell, por lo que debe encontrar una forma de ejecutarse manualmente. Por lo general, los comandos rutinarios ejecutados por SmokeLoader, como las llamadas a C&C o las descargas, se realizan a través de inyecciones de DLL. Obviamente, eso es necesario para mantener la furtividad. En la mayoría de los casos, este paso incluye la inyección de DLL o llamadas de consola que se realizan desde el nombre de otro programa. Los hackers que gestionan SmokeLoader pueden enviar el archivo .exe del malware que desean instalar y simplemente especificar la URL donde la puerta trasera puede obtener este archivo.

La cabecera del archivo .exe de SmokeLoader está ausente, no es un archivo ejecutable válido

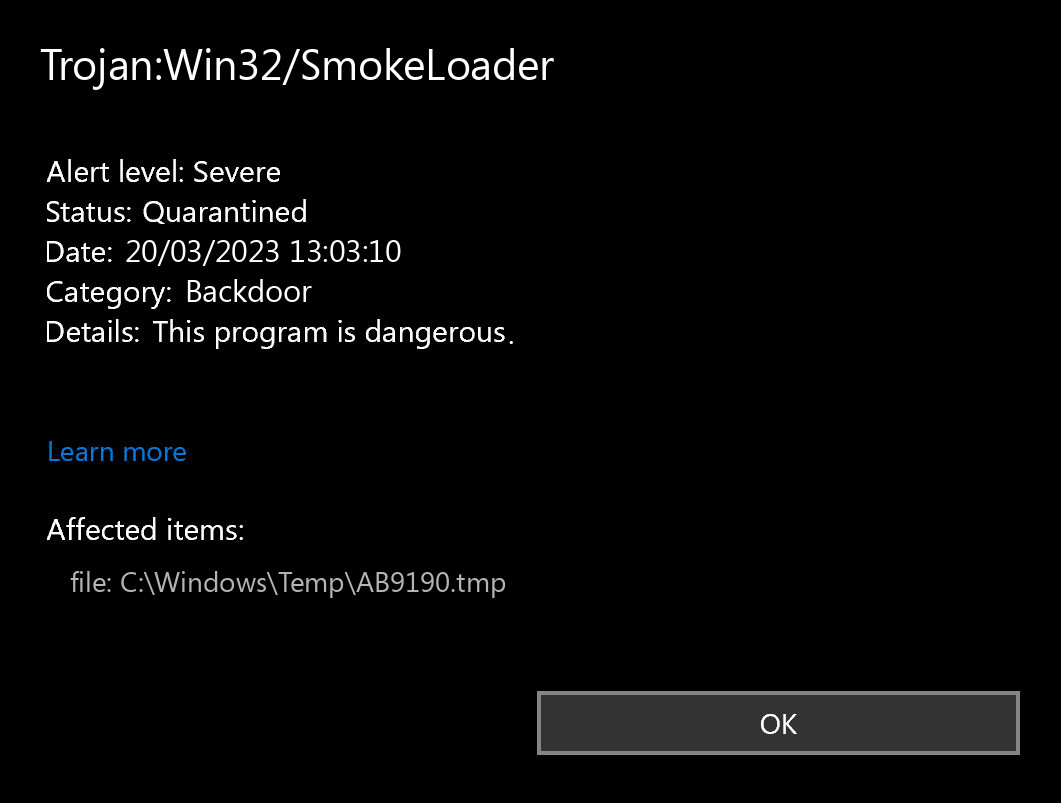

¿Qué es la detección de Trojan:Win32/SmokeLoader?

La detección de Trojan:Win32/SmokeLoader que puedes ver en la parte inferior derecha te la muestra Microsoft Defender. Ese programa antimalware está bastante bien en la detección, pero tiende a ser básicamente poco confiable. Está desprotegido contra ataques de malware, y tiene una interfaz de usuario con problemas y características de eliminación de malware con fallos. Por lo tanto, el aviso que menciona el SmokeLoader es más bien una notificación de que Defender lo ha reconocido. Para eliminarlo, es probable que necesites usar otro programa antimalware.

El malware Trojan:Win32/SmokeLoader es algo muy desagradable. Este malware se hace pasar por un ladrón sigiloso, que funciona como una herramienta de acceso remoto. Cuando le das a alguien acceso remoto de manera voluntaria, está bien, sin embargo, SmokeLoader no te preguntará si deseas dárselo. Después de conectarse a tu computadora, los delincuentes son libres de hacer lo que quieran: robar tus archivos, revisar tus mensajes, recopilar datos personales, y más. Los backdoors a menudo llevan un ladrón adicional: el virus que está diseñado para recopilar toda la información disponible sobre ti. Sin embargo, el uso más común de los backdoors es formar una botnet. Después de eso, la red de computadoras infectadas se puede utilizar para realizar ataques DDoS o inflar los resultados de las votaciones en diversos sitios web.

Resumen del Backdoor:

| Nombre | Backdoor SmokeLoader |

| Detección | Trojan:Win32/SmokeLoader |

| Daño | Obtener acceso al sistema operativo para realizar diversas acciones maliciosas. |

| Similar | Msil Androme, Lotok, Quasarrat, Asyncrat, Msil Dcrat, Rewritehttp, Msil Darkcommet |

| Herramienta de reparación | Verifica si tu sistema ha sido afectado por el backdoor SmokeLoader |

Características específicas del Backdoor SmokeLoader

- Es probable que el binario contenga datos cifrados o comprimidos. En este caso, el cifrado es una forma de ocultar el código del virus de los antivirus y los analistas de virus.

- El ejecutable está comprimido con UPX;

- Características binarias anómalas. Esta es una forma de ocultar el código del virus de los antivirus y los analistas de virus.

Resumen sobre los backdoors

Los backdoors son virus que pueden adquirir formas tanto separadas como integradas. Una vez que descubras que un programa legítimo de un desarrollador famoso tiene una capacidad que permite a alguien conectarse a tu PC, ya sea alguien de los creadores o un tercero, nadie lo sabe. Pero el escándalo cuando se encuentra este detalle en un programa legítimo es probablemente imposible de pasar por alto. También se rumorea que hay un backdoor basado en hardware en las CPUs de Intel.

¿Es peligroso Trojan:Win32/SmokeLoader?

Como mencioné antes, no existe un malware no perjudicial. Y Trojan:Win32/SmokeLoader no es una excepción. Este backdoor no causa mucho daño justo después de su introducción. Sin embargo, probablemente sea una sorpresa muy desagradable cuando un foro o página web al azar no te permita ingresar, debido a que tu dirección IP ha sido bloqueada después de un ataque DDoS. Sin embargo, incluso si no es crucial para ti, ¿es positivo darse cuenta de que otra persona puede acceder fácilmente a tu computadora, leer tus conversaciones, abrir tus documentos y observar lo que haces?

El spyware que a menudo está presente como un complemento del virus Trojan:Win32/SmokeLoader probablemente sea otro argumento para eliminarlo lo más rápido posible. Hoy en día, cuando la información de los usuarios tiene un valor extremadamente alto, es demasiado ingenuo darles a los ladrones esa oportunidad. Aún peor si el spyware logra robar de alguna manera tu información financiera. Ver un saldo de 0 en tu cuenta de ahorros es la peor pesadilla, en mi opinión.

Distribución del malware SmokeLoader

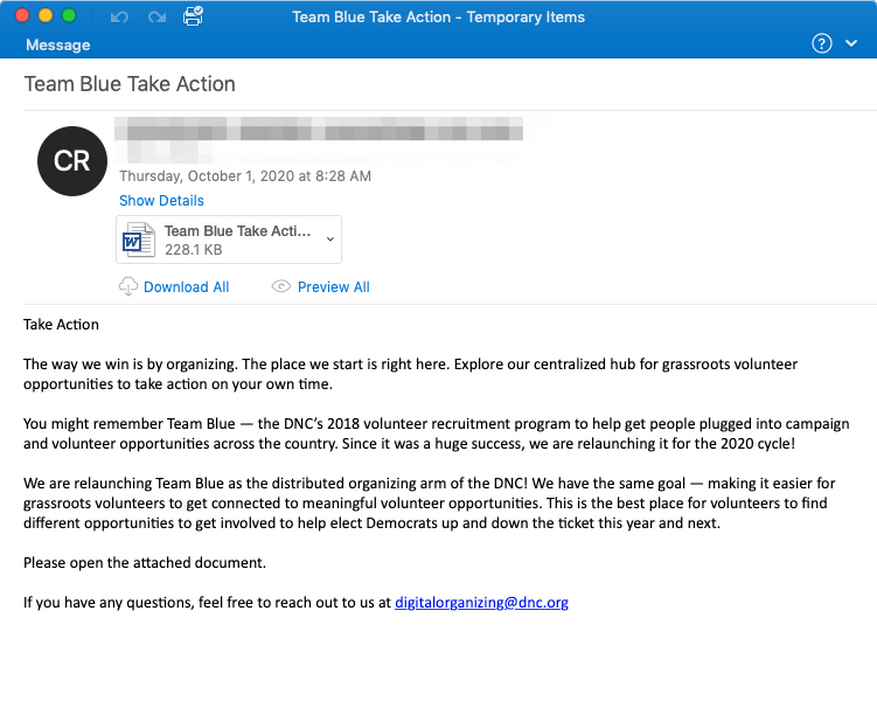

Los métodos clave de propagación de SmokeLoader se basan en el correo no deseado por correo electrónico, software pirateado y keygens. El primero es común, ya que es más fácil y sigue siendo bastante efectivo. En ese caso, el malware se oculta dentro del archivo adjunto, generalmente un archivo de MS Word o MS Excel. Ese archivo contiene macros, y si permites la ejecución de las macros como se solicita, se conectará a un servidor de comandos y recibirá la carga útil (en realidad, solo un SmokeBot). Sin embargo, los analistas dicen que SmokeLoader aparece más a menudo a través del enlace malicioso adjunto a dicho mensaje. El sitio al que apunta ese enlace puede contener una explotación, en particular una técnica de cross-site scripting.

Ejemplo de correo no deseado por correo electrónico. El archivo contiene una macro maliciosa

Ocultar malware dentro de aplicaciones crackeadas o generadores de claves/herramientas de pirateo es un poco más difícil pero tiene un potencial mucho más amplio. Como el uso de software no licenciado aún es común, muchas personas pueden estar en peligro. No todas las aplicaciones crackeadas contienen malware, pero todas son ilegales, tanto para los usuarios como para los creadores. Si las usas, podrías enfrentar demandas por violación de derechos de autor. Y estar infectado con malware en ese caso es aún más desagradable.

Cuando se trata de infección por malware, la aparición de SmokeLoader generalmente conduce a la instalación de varias otras aplicaciones maliciosas. Los delincuentes que lograron crear una botnet luego ofrecen a otros distribuidores de malware infectar esas computadoras con lo que deseen. Esto puede ser adware, secuestradores de navegadores, spyware, ransomware – literalmente no hay restricciones. Detrás de una gran cantidad de virus, los expertos en ciberseguridad a menudo pasan por alto el origen de todo este desastre, por lo que SmokeLoader permanece indetectado.

SmokeLoader se ofrece como una herramienta de entrega de malware en los foros

Un caso de propagación separado, donde SmokeLoader no actúa como precursor, es su combinación con el ransomware STOP/Djvu. Exactamente, el conjunto de malware entregado al dispositivo incluye los robadores RedLine y Vidar. El primero apunta a credenciales bancarias, el segundo – información de carteras de criptomonedas. De una forma u otra, Djvu genera una parte significativa en la prevalencia de SmokeLoader, ya que es uno de los ransomware más extendidos en su clase.

¿Cómo eliminar SmokeLoader?

El malware Trojan:Win32/SmokeLoader es muy difícil de eliminar manualmente. Coloca sus archivos en una variedad de lugares en el disco y puede restaurarse desde una de las partes. Además, las innumerables modificaciones en el registro de Windows, las configuraciones de red y también las Políticas de Grupo son bastante difíciles de localizar y revertir a su estado original. Es mejor usar una herramienta específica, es decir, una aplicación anti-malware. GridinSoft Anti-Malware será la más adecuada para fines de eliminación de malware.

¿Por qué GridinSoft Anti-Malware? Es muy liviano y tiene su base de datos de detección actualizada aproximadamente cada hora. Además, no tiene los mismos problemas y vulnerabilidades que Microsoft Defender. La combinación de estos detalles hace que GridinSoft Anti-Malware sea perfecto para eliminar malware de cualquier tipo.

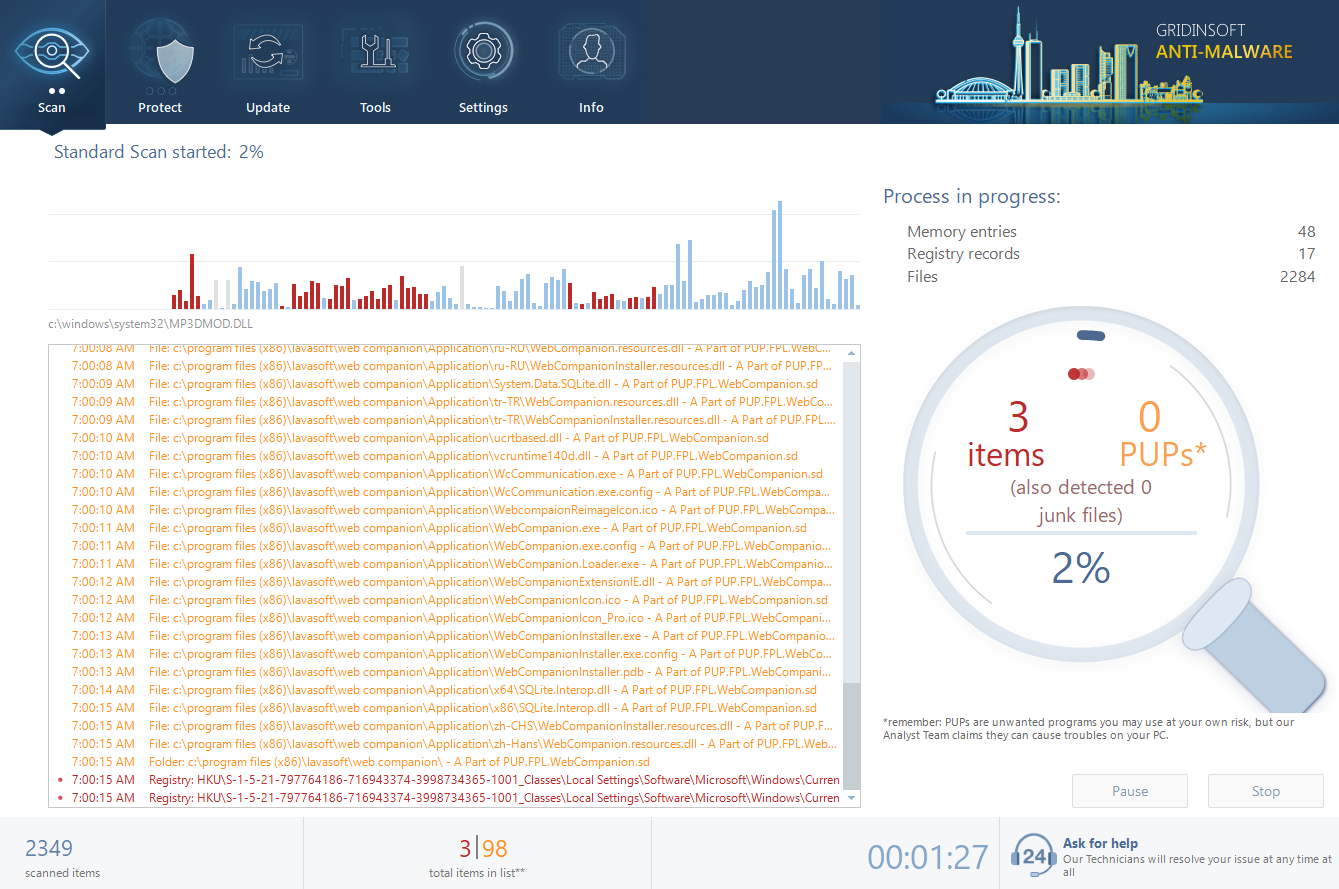

Eliminar los virus con GridinSoft Anti-Malware

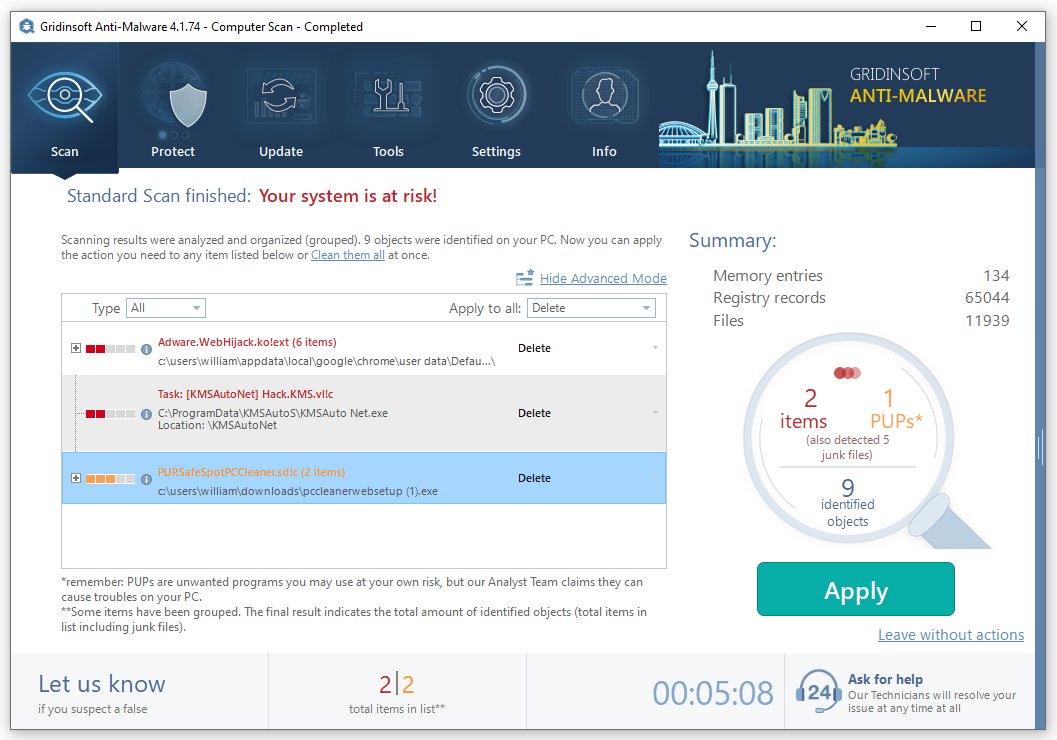

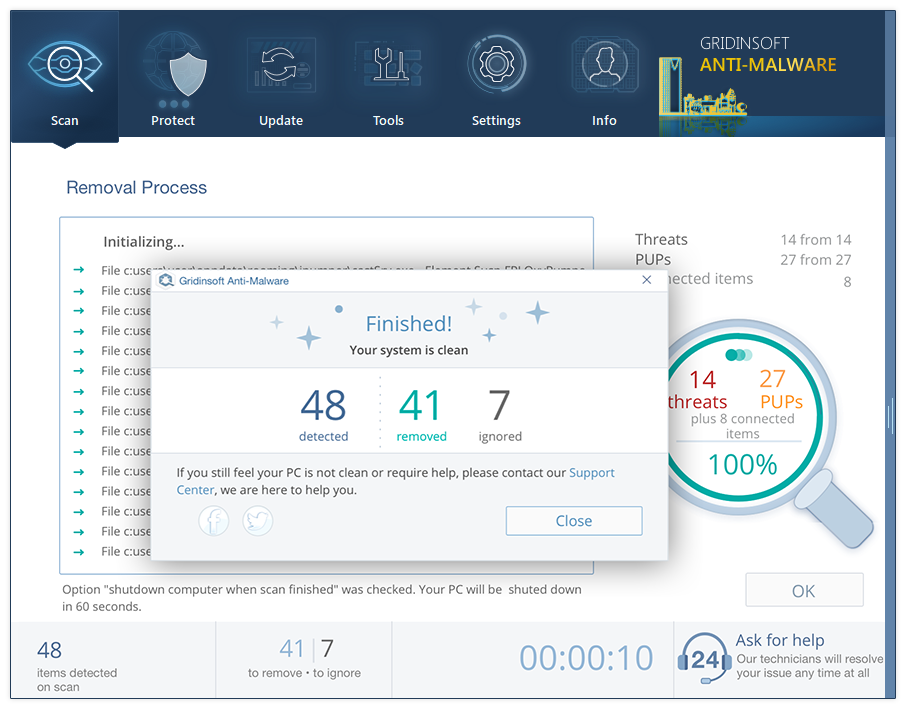

- Descargue e instale GridinSoft Anti-Malware. Después de la instalación, se le ofrecerá realizar un Escaneo Estándar. Apruebe esta acción.

- El escaneo estándar verifica el disco lógico donde se almacenan los archivos del sistema, junto con los archivos de los programas que ya ha instalado. El escaneo dura hasta 6 minutos.

- Cuando termine el escaneo, puede elegir la acción para cada virus detectado. Para todos los archivos de SmokeLoader, la opción predeterminada es “Eliminar”. Presione “Aplicar” para finalizar la eliminación del malware.

SmokeLoader IoC

| Indicator | Value |

| С2 URL Addresses | azarehanelle19[.]top quericeriant20[.]top xpowebs[.]ga venis[.]ml paishancho17[.]top mizangs[.]tw mbologwuholing[.]co[.]ug Quadoil[.]ru ydiannetter18[.]top tootoo[.]ga eyecosl[.]ga host-file-host6[.]com host-host-file8[.]com fiskahlilian16[.]top bullions[.]tk |

| IP addresses | 216.128.137.31 8.209.71.53 |

| SHA-256 Hashes | 5318751b75d8c6152d90bbbf2864558626783f497443d4be1a003b64bc2acbc2 79ae89733257378139cf3bdce3a30802818ca1a12bb2343e0b9d0f51f8af1f10 Ebdebba349aba676e9739df18c503ab8c16c7fa1b853fd183f0a005c0e4f68ae Ee8f0ff6b0ee6072a30d45c135228108d4c032807810006ec77f2bf72856e04a D618d086cdfc61b69e6d93a13cea06e98ac2ad7d846f044990f2ce8305fe8d1b 6b48d5999d04db6b4c7f91fa311bfff6caee938dd50095a7a5fb7f222987efa3 B961d6795d7ceb3ea3cd00e037460958776a39747c8f03783d458b38daec8025 F92523fa104575e0605f90ce4a75a95204bc8af656c27a04aa26782cb64d938d 02083f46860f1ad11e62b2b5f601a86406f7ee3c456e6699ee2912c5d1d89cb9 059d615ce6dee655959d7feae7b70f3b7c806f3986deb1826d01a07aec5a39cf |

User Review

( vote) ![]() Inglés

Inglés ![]() Alemán

Alemán ![]() Japonés

Japonés ![]() Portugués, Brasil

Portugués, Brasil ![]() Francés

Francés ![]() Turco

Turco ![]() Chino tradicional

Chino tradicional ![]() Coreano

Coreano ![]() Indonesio

Indonesio ![]() Hindi

Hindi ![]() Italiano

Italiano