¿Qué es el troyano Wacatac?

Wacatac, también conocido como Trojan:Win32/Wacatac, es un virus troyano capaz de infiltrarse en computadoras sin ser detectado y causar una serie de acciones perjudiciales. Los ciberdelincuentes a menudo difunden este malware a través de correos electrónicos no deseados y “cracks” de software falsos. Este complejo malware posee capacidades similares a las de un spyware, recopilando extensos datos sobre el sistema y sus usuarios. Además, tras un análisis más detallado, se ha descubierto que Wacatac tiene la capacidad de introducir otros malware en el sistema comprometido. La forma prevalente de malware entregada por Wacatac es el ransomware.

Los troyanos Wacatac causan daños extensos al recopilar detalles personales como nombres de usuario, contraseñas e información bancaria. El objetivo de los desarrolladores, que son ciberdelincuentes, es generar la mayor cantidad de ingresos posible.

Como resultado, el rastreo de datos puede llevar a graves problemas de privacidad y pérdidas financieras significativas. Los delincuentes abusan de las cuentas secuestradas a través de compras en línea, transferencias directas de dinero y otros medios. Además, pueden intentar solicitar dinero a los contactos de la víctima en redes sociales, cuentas de correo electrónico y más.

Además, las víctimas de Wacatac no solo pueden perder sus ahorros, sino también acumular una deuda significativa. La infiltración de malware presenta otro problema. Los virus tipo troyano inician “infecciones en cadena” al infiltrarse en computadoras e inyectarles malware adicional, como ransomware y criptomineros.

Las infecciones de ransomware de Wacatac cifran los datos y exigen un rescate, lo que hace casi imposible restaurar los archivos sin la intervención de los desarrolladores de Wacatac. Los criptomineros aprovechan las máquinas infectadas para la minería de criptomonedas, lo que utiliza intensivamente los recursos del sistema, causando una generación excesiva de calor y daños potencialmente permanentes en los componentes de la computadora.

En algunos casos, los troyanos Wacatac también propagan secuestradores de navegadores y adware. Aunque estas infecciones no son particularmente dañinas, pueden ser extremadamente molestas, ya que resultan en redireccionamientos no deseados y la entrega de anuncios.

Por último, los troyanos pueden servir como herramientas de acceso remoto (RAT) que permiten a los ciberdelincuentes controlar máquinas secuestradas de forma remota.

En resumen, la instalación y operación de infecciones tipo troyano pueden conducir a graves problemas de privacidad, pérdidas financieras y de datos significativas, daños en el hardware y diversos otros problemas.

Muestra en Virustotal

Panorama de Wacatac

| Nombre | Wacatac |

| Tipo de amenaza | Robo de contraseñas, troyano bancario, spyware, ransomware |

| Nombres de detección | Trojan:Win32/Wacatac.H!ml, Trojan:Script/Wacatac.H!ml |

| Síntomas | Los troyanos están diseñados para infiltrarse en el ordenador de la víctima y permanecer en silencio de forma sigilosa, por lo que no se aprecian síntomas particulares en un PC infectado. |

| Métodos de distribución | Adjuntos de correo electrónico, anuncios en línea maliciosos, ingeniería social, cracks de software. |

| Daños | Robo de información bancaria y contraseñas, usurpación de identidad, incorporación del ordenador de la víctima a una botnet. |

| Herramienta Fix | Vea si su sistema ha sido afectado por el troyano Wacatac |

Estos troyanos pueden causar consecuencias devastadoras. Wacatac recopila activamente información personal, incluyendo credenciales de inicio de sesión, detalles bancarios y otros datos sensibles. Los ciberdelincuentes detrás de estos virus tienen como objetivo maximizar sus ganancias, lo que genera graves preocupaciones de privacidad y pérdidas financieras significativas. Los criminales pueden aprovechar las cuentas pirateadas para realizar compras en línea o transferencias de fondos directas, entre otras actividades. Además, pueden intentar estafar a los contactos de la víctima en plataformas de redes sociales o a través de cuentas de correo electrónico, lo que resulta en una deuda considerable.

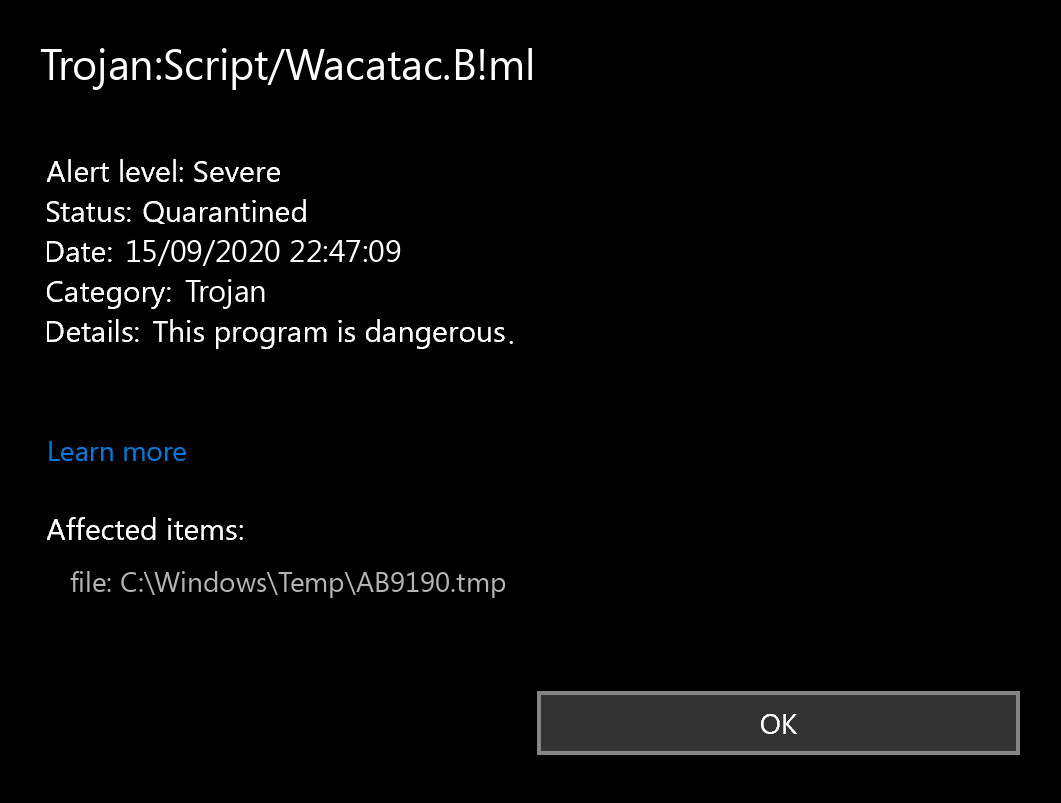

Ejemplo de Wacatac: Troyano:Script/Wacatac.B!ml

Otro problema significativo es la infiltración de malware. Los virus troyanos desencadenan activamente “infecciones en cadena”, infectando una computadora con malware adicional como ransomware y mineros de criptomonedas. Las infecciones de ransomware cifran los datos y exigen pagos de rescate, lo que hace que la recuperación de datos sea imposible sin la intervención de los desarrolladores de ransomware. Los mineros de criptomonedas utilizan las computadoras infectadas para minar criptomonedas, lo que requiere recursos del sistema sustanciales y puede causar daños a los componentes de hardware.

En algunos casos, los troyanos también pueden proliferar secuestradores de navegadores y adware, que no son necesariamente dañinos pero pueden resultar extremadamente molestos al causar redireccionamientos no deseados y mostrar anuncios no deseados. Finalmente, los troyanos pueden funcionar como un troyano de acceso remoto (RAT) para que los ciberdelincuentes controlen las computadoras secuestradas desde lejos.

En resumen, tener infecciones tipo troyano como Wacatac en tu computadora puede resultar en graves violaciones de privacidad, importantes pérdidas financieras y de datos, daño al hardware y varios otros problemas.

¿Cómo puede infiltrarse el troyano Wacatac en su ordenador?

El troyano Wacatac, también conocido como Trojan:Win32/Wacatac, se distribuye principalmente a través de campañas de correo electrónico no deseado (spam) y grietas de software falsas. Los ciberdelincuentes suelen utilizar herramientas de activación de software falsas para engañar a los usuarios e instalar el malware. Es importante tener en cuenta que la mayoría de las herramientas de craqueo de software disponibles en línea son falsas y los criminales las utilizan para propagar virus como Wacatac.

Los correos electrónicos no deseados son otro método de distribución de malware. Los ciberdelincuentes envían correos electrónicos engañosos con adjuntos maliciosos y mensajes astutos para persuadir a los usuarios a que los abran. Los correos electrónicos pueden contener adjuntos que aparentan ser documentos importantes, como facturas, recibos o notificaciones de entrega, para dar la impresión de legitimidad y aumentar las posibilidades de engañar a los destinatarios.

Las infecciones tipo troyano se propagan a través de actualizadores falsos y fuentes no oficiales de descarga de software. Estas herramientas maliciosas aprovechan errores/flaws de software desactualizados o descargan e instalan malware en lugar de actualizaciones. Fuentes de descarga de software no oficiales, como sitios web de descarga de programas gratuitos, sitios de alojamiento de archivos gratuitos y redes de intercambio de archivos (P2P), presentan malware como software legítimo, lo que lleva a los usuarios a descargarlos e instalarlos sin saberlo.

¿Cómo evitar la instalación de malware?

La mejor manera de evitar la instalación de malware es practicar precaución, prestar atención al navegar por Internet y descargar y actualizar software. Analiza cada archivo adjunto de correo electrónico recibido y no abras archivos ni hagas clic en enlaces de direcciones de correo electrónico sospechosas o no reconocidas. Descarga software solo desde fuentes oficiales y evita utilizar descargadores o instaladores de terceros. Mantén tus programas instalados y sistemas operativos actualizados utilizando las funciones proporcionadas por el desarrollador oficial. No utilices herramientas de piratería de software y siempre ten instalado y en funcionamiento un software antivirus/antiespía confiable en tu computadora.

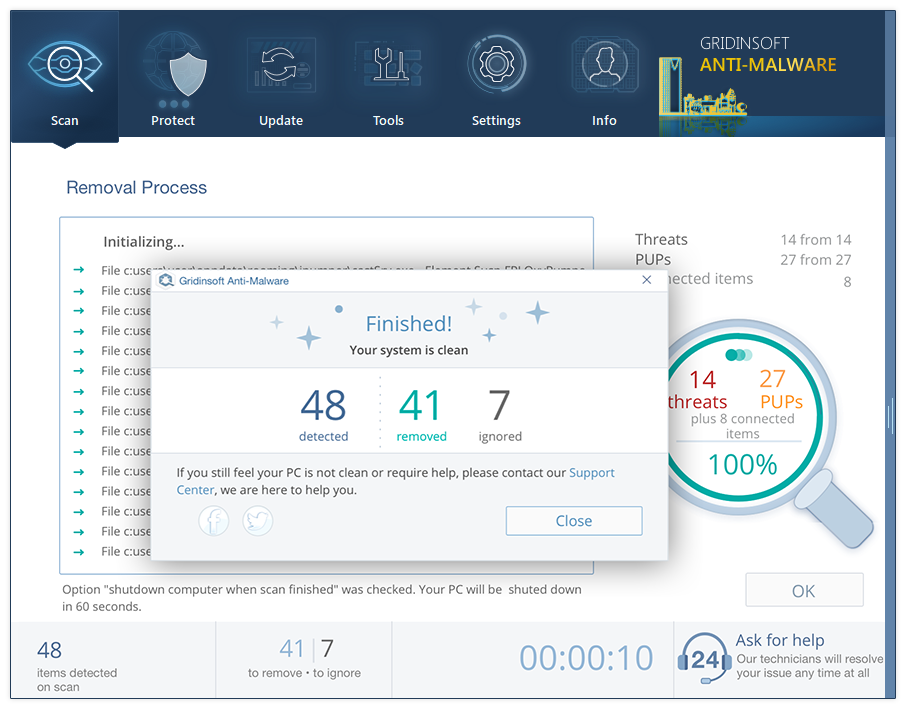

Si sospechas que tu computadora ya está infectada, ejecuta un escaneo utilizando Gridinsoft Anti-Malware para Windows, que puede eliminar automáticamente el malware infiltrado. Siguiendo estas pautas, puedes proteger tu computadora del troyano Wacatac y otras infecciones de malware.

¿Cómo eliminar el Wacatac?

Eliminar el malware Wacatac manualmente es increíblemente difícil. Este malware coloca sus archivos en múltiples ubicaciones en todo el disco y puede restaurarse desde una de esas partes. Además, muchas modificaciones en el registro, configuraciones de red y políticas de grupo son bastante difíciles de encontrar y revertir a su estado original. Es mejor utilizar una aplicación especial, en concreto, una aplicación anti-malware. GridinSoft Anti-Malware es la mejor opción para lograr los objetivos de eliminación de virus.

¿Por qué GridinSoft Anti-Malware? Es muy ligero y tiene sus bases de datos actualizadas casi cada hora. Además, no tiene errores ni vulnerabilidades como Microsoft Defender. La combinación de estos aspectos hace que GridinSoft Anti-Malware sea adecuado para deshacerse de malware de cualquier forma.

Elimine los virus con GridinSoft Anti-Malware

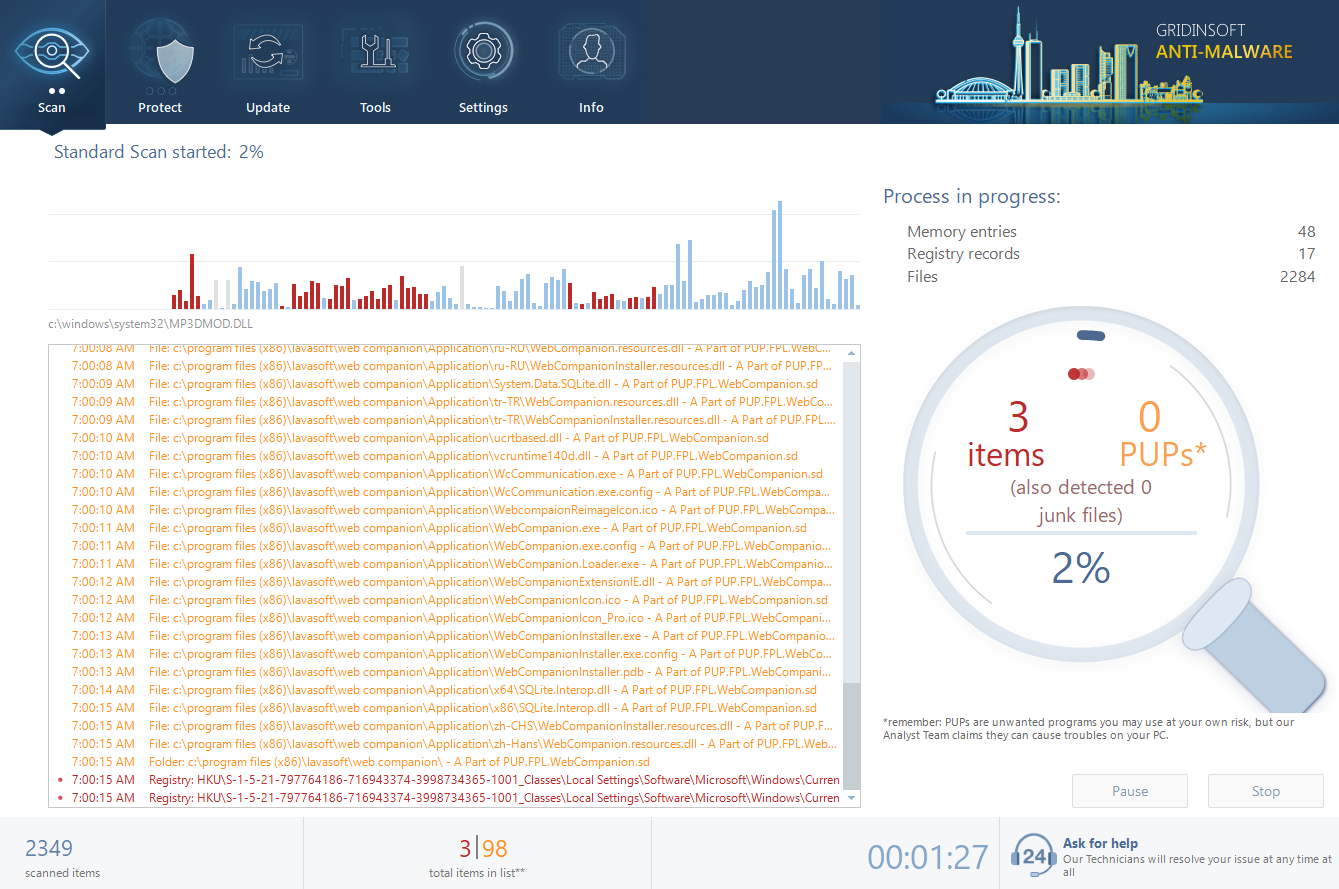

- Descarga e instala GridinSoft Anti-Malware. Después de la instalación, se te ofrecerá realizar el Escaneo Estándar. Aproba esta acción.

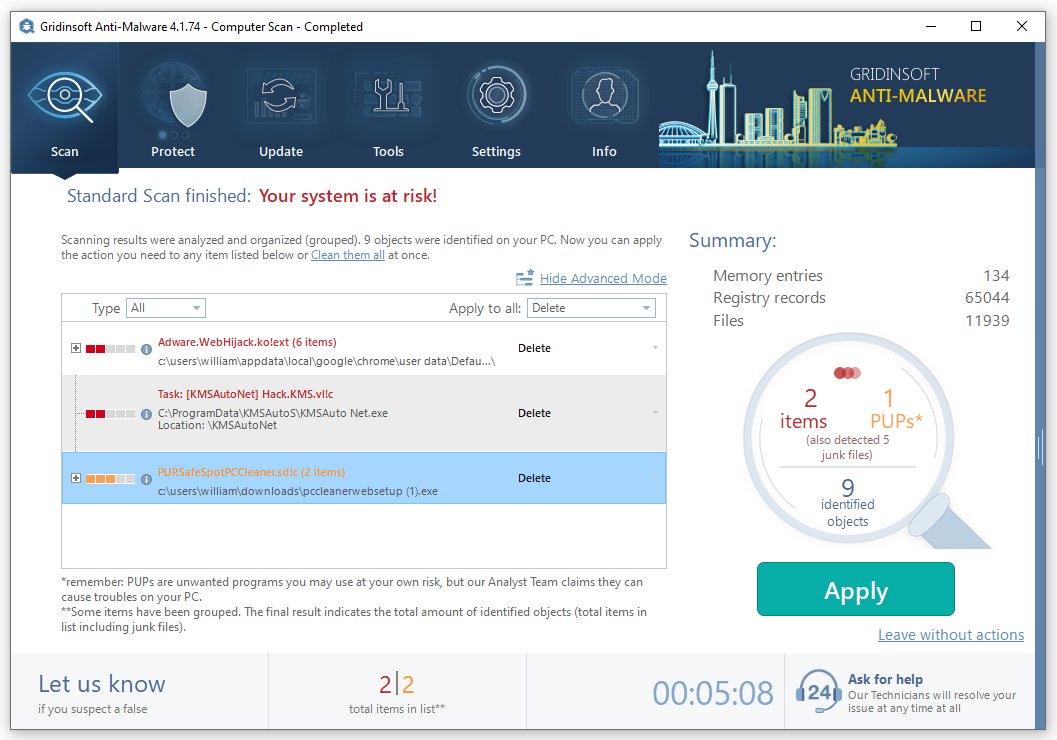

- El escaneo estándar verifica el disco lógico donde se encuentran los archivos del sistema y los archivos de los programas que ya has instalado. El escaneo dura hasta 6 minutos.

- Cuando finalice el escaneo, puedes elegir la acción para cada virus detectado. Para todos los archivos de Wacatac, la opción predeterminada es “Eliminar”. Pulsa “Aplicar” para finalizar la eliminación del malware.

Preguntas frecuentes

Si su ordenador está infectado con el malware Wacatac, no es necesario formatear su dispositivo de almacenamiento para eliminarlo. Afortunadamente, hay otras maneras de deshacerse del virus.

Wacatac es un tipo de malware troyano que puede causar muchos problemas, incluyendo disminución del rendimiento del sistema o fallos, pérdida permanente de datos, graves violaciones de privacidad, daños en el hardware, pérdidas financieras e incluso robo de identidad. En algunos casos, Wacatac puede desencadenar infecciones en cadena, que pueden causar más daños en el ordenador.

El objetivo principal de los ciberdelincuentes que utilizan el malware Wacatac es generar ingresos. Sin embargo, también pueden utilizar el software para divertirse personalmente, interrumpir procesos, llevar a cabo venganzas personales o lanzar ataques por motivos políticos.

El programa malicioso Wacatac suele propagarse a través de descargas engañosas de tipo drive-by, canales de descarga dudosos (como sitios web de programas gratuitos y de terceros), correos electrónicos y mensajes de spam, herramientas ilegales de activación de programas (como los “cracks”), estafas en línea y actualizaciones falsas. Algunos programas maliciosos pueden propagarse por sí mismos a través de redes locales y dispositivos de almacenamiento extraíbles, como discos duros externos y memorias USB.

Sí, Gridinsoft Anti-Malware puede detectar y eliminar casi todas las infecciones de malware conocidas. Sin embargo, el software malicioso sofisticado puede estar profundamente oculto dentro de los sistemas, por lo que realizar un análisis completo del sistema es esencial para garantizar la eliminación completa.

Necesito tu ayuda para compartir este artículo.

Ahora te toca a ti ayudar a los demás. He escrito este artículo para ayudar a personas como tú. Puedes usar los botones de abajo para compartirlo en tus redes sociales favoritas: Facebook, Twitter o Reddit.

Brendan SmithUser Review

( vote) ![]() Inglés

Inglés ![]() Alemán

Alemán ![]() Japonés

Japonés ![]() Portugués, Brasil

Portugués, Brasil ![]() Francés

Francés ![]() Turco

Turco ![]() Chino tradicional

Chino tradicional ![]() Coreano

Coreano ![]() Indonesio

Indonesio ![]() Hindi

Hindi ![]() Italiano

Italiano