El malware Vidar pertenece a los ladrones, un tipo específico de software malicioso cuyo objetivo es robar determinados tipos de datos. Puede ser distribuido como un malware independiente, y junto con otros virus diferentes. Por ejemplo, a menudo llega junto con el ransomware Djvu, lo que permite a los delincuentes recopilar además datos personales. Vamos a realizar el análisis de Vidar stealer, y averiguar lo peligroso que es.

¿Qué es un ladrón de Vidar?

Vidar Stealer es una aplicación maliciosa que se bifurcó de su predecesor, Arkei Stealer, alrededor de 2018. La característica clave de cualquier ladrón es su capacidad para deslizarse sigilosamente en el sistema y capturar los datos de tipos predefinidos. Eso diferencia a los ladrones del spyware: este último suele tomar todo lo que puede alcanzar, incluso si no hay valor real en esta información. Los ladrones se convirtieron en invitados frecuentes en los ataques cibernéticos, donde actúan como malware auxiliar, que complementa la carga útil principal.

Vidar tiene como objetivo robar información bancaria y de monederos criptográficos, así como otras credenciales de inicio de sesión, direcciones IP e historial de navegación. Puede profundizar eficientemente en Chrome, Opera, navegadores basados en Chromium y Firefox. Eso lo hace bastante versátil, ya que incluso si no se utilizan datos bancarios o billeteras criptográficas en el sistema, es posible tomar todas las demás cosas, y viceversa. Vidar se distingue por apuntar a las credenciales de conexión FTP/WinSCP: a menudo las usan los webmasters y los trabajadores remotos. Además, puede obtener diferentes datos de los clientes de correo, por supuesto, si se usan. en el sistema atacado. Aún así, estas propiedades no son únicas: otros ejemplos diferentes de este tipo de malware también pueden actuar con flexibilidad.

Análisis técnico del malware Vidar

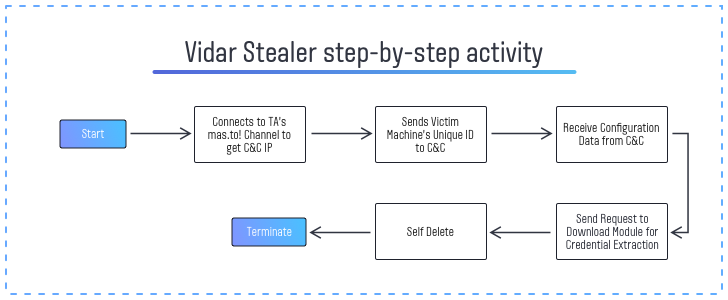

Después de ser inyectado y lanzado en el sistema de destino, el ladrón de Vidar intenta conectarse al canal en la red social Mastodon. Esta red pretende ser el lugar de las comunicaciones anónimas, y al menos está menos moderada que otras. El ladrón intenta acceder al canal hxxps://mas.to/@oleg98 para recuperar la dirección IP de un servidor de comando y control (C&C). Además, asigna una identificación única para cada máquina infectada y la anuncia al centro de comando.

Cuando la conexión a C&C se establece, el malware recibe los datos de configuración. Esta información sirve para crear la cadena de procesos que ayudan a ejecutar el malware inicial. Esos son Devil.exe (exactamente, el archivo ejecutivo de Vidar), taskkill.exe y timeout.exe. También requiere conhost.exe, la utilidad de consola predeterminada de Windows. El proceso Taskkill.exe es probablemente responsable de deshabilitar los procesos que potencialmente pueden interrumpir la funcionalidad del malware. El proceso Timeout.exe detiene la ejecución del malware y lo borra del dispositivo después del umbral de tiempo. Todos los mecanismos y el propio Vidar están escritos en C++.

El ladrón de Vidar lleva la mayoría de las funciones en el suministro inicial, sin embargo, su funcionalidad de robo de contraseñas va como un módulo separado. Solicita al C&C que lo envíe una vez que se reciben los datos de configuración y se implementan los procesos. Posiblemente, el propósito de tal manipulación es hacer que el malware sea más sigiloso a menos que los mecanismos de seguridad no estén deshabilitados. Los módulos de robo de contraseñas son bastante fáciles de detectar a través de mecanismos heurísticos, por lo que es mejor retrasar su llegada. Las bibliotecas utilizadas para la extracción de credenciales son las siguientes:

- freebl3.dll

- mozglue.dll

- msvcp140.dll

- nss3.dll

- softokn3.dll

- cnruntime140.dll

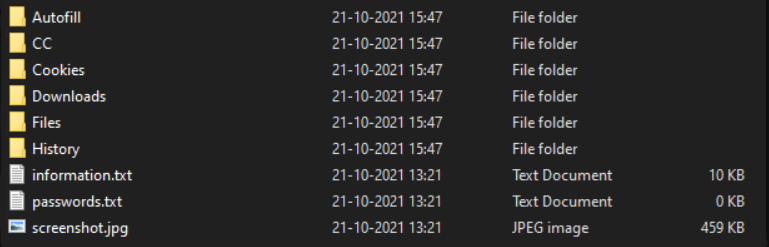

Durante su actividad, crea los volcados de archivos robados que están esperando el proceso de extracción. Se almacenan en carpetas temporales en el directorio C:\ProgramData. Estos volcados se almacenan como archivos de texto o, en raras ocasiones, como archivos zip. Cuando finaliza el proceso, estos archivos se comprimen en un solo archivo comprimido grande con un nombre aleatorio y, de esa forma, se envían a un servidor de comando y control. Aún así, no se aplica cifrado ni contraseña para controlar el acceso a ese archivo. Por lo tanto, una vez que lo hayas interceptado o hayas encontrado uno no enviado en tu PC, puedes comprobar qué ha obtenido el ladrón de Vidar sobre tu PC.

Archivo de datos recogidos por el ladrón Vidar

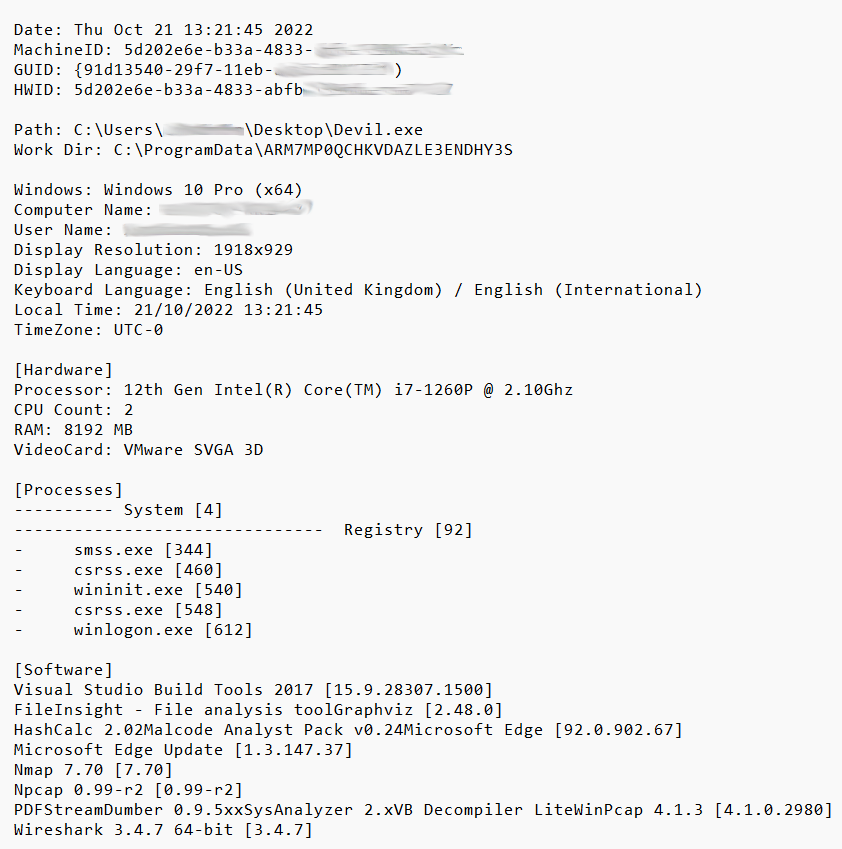

Además de las categorías de datos mencionadas, Vidar también recopila cierta información del sistema. En particular, el malware registra la ruta donde se instala, la fecha y hora de la operación, la información del hardware y la lista de software instalado. Es probable que este último sea necesario para comprender si la computadora era real o una máquina virtual utilizada para analizar el virus. Las máquinas virtuales siempre dejan rastros específicos en los registros, y los datos de salida de ellos probablemente no sean útiles para los delincuentes.

Información del sistema obtenida por Vidar

Vidar ladrón IoC

| Indicator | Value | Note |

| Hash | c40c62b978908e0f5112eee4ae7370fb9c4cc1ed7c90a171be89f6fd8c10b376 | Vidar Stealer files |

| Connection | @oleg98@mas.to | Bot in Mastodon social network that sends back the C&C IP |

| C&C address | hxxp[:]//65.100.80[.]190 | IP-address received from the aforementioned bot |

Variantes de Vidar muy extendidas en la naturaleza

- Trojan:Win32/Vidar.PC!MTB

- Trojan:Win32/Vidar.NX!MTB

- PWS:Win32/VidarStealer.MR!MTB

- Trojan:Win32/Vidar.AA!MTB

Propagación del ladrón Vidar

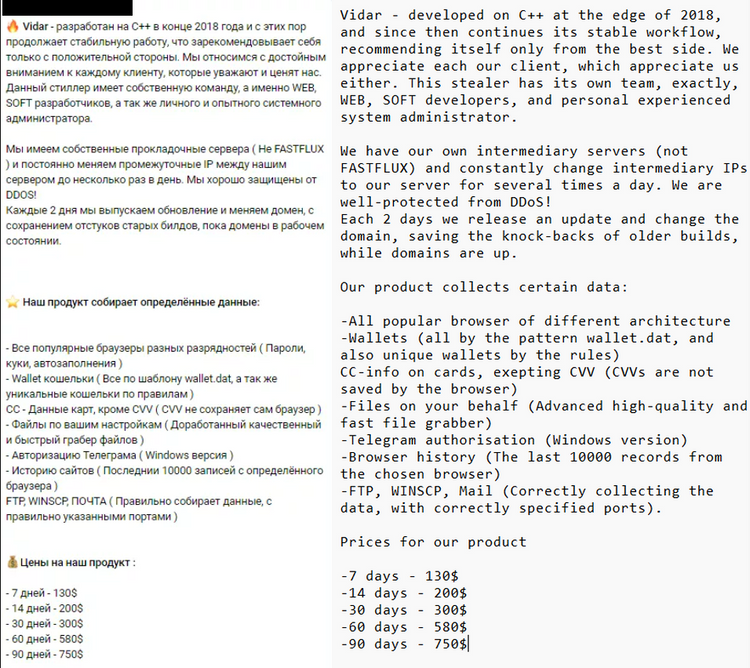

Antes de llegar a las formas en que llega a las computadoras de las víctimas, vale la pena verificar los canales a través de los cuales se vende Vidar. Además de los habituales mercados de Darknet y foros de hackers, los desarrolladores de Vidar ofrecen su software a través de Telegram. Este mensajero se convirtió en un punto de interés para diferentes delincuentes durante el último año, ya que promete más anonimato que sus contrapartes. Aún así, nadie puede garantizar que recibirá nada después de comprar en este canal de Telegram.

Una oferta de compra del ladrón Vidar en el grupo Telegram

Cuando Vidar se distribuye como un malware independiente, sus canales de propagación son bastante similares a los de otros malware ladrones. La forma más común es el spam de correo electrónico: mensajes que imitan a una empresa genuina, pero contienen elementos maliciosos. En el caso del ladrón de Vidar, esos mensajes tienen un archivo de MS Office adjunto a la carta. Una vez que se abre el archivo adjunto, el usuario verá la oferta para habilitar la ejecución de macros – y esta acción desencadena la entrega de malware.

En raras ocasiones, Vidar se propaga a través de mensajes en diferentes plataformas de comunicación, como Facebook, Discord o WhatsApp. Este enfoque requiere ganarse la confianza del receptor, de lo contrario, la eficiencia será la misma que con el correo electrónico no deseado. En combinación con un bajo volumen de mensajes y una protección más complicada contra las estafas, eso hace que estos métodos sean mucho menos efectivos.

Además de la propagación independiente del ladrón de Vidar, hay muchos casos en los que este malware se propagó como parte de un paquete de malware, junto con STOP/Djvu ransomware. Durante los últimos meses, viene junto con este ransomware, y proporciona a los delincuentes fuentes de ingresos adicionales. Como no aplican la doble extorsión, es probable que esos datos estén a la venta: hay suficientes compradores en Darknet que estarían encantados de comprarlos. En ese caso, el ladrón de Vidar se convirtió en una sustitución para el software espía Azorult, otra herramienta utilizada por sinvergüenzas para tomar algunos datos personales. La combinación con el ransomware Djvu tiene una gran participación en el número total de infecciones de Vidar.

¿Qué es el ransomware STOP/Djvu?

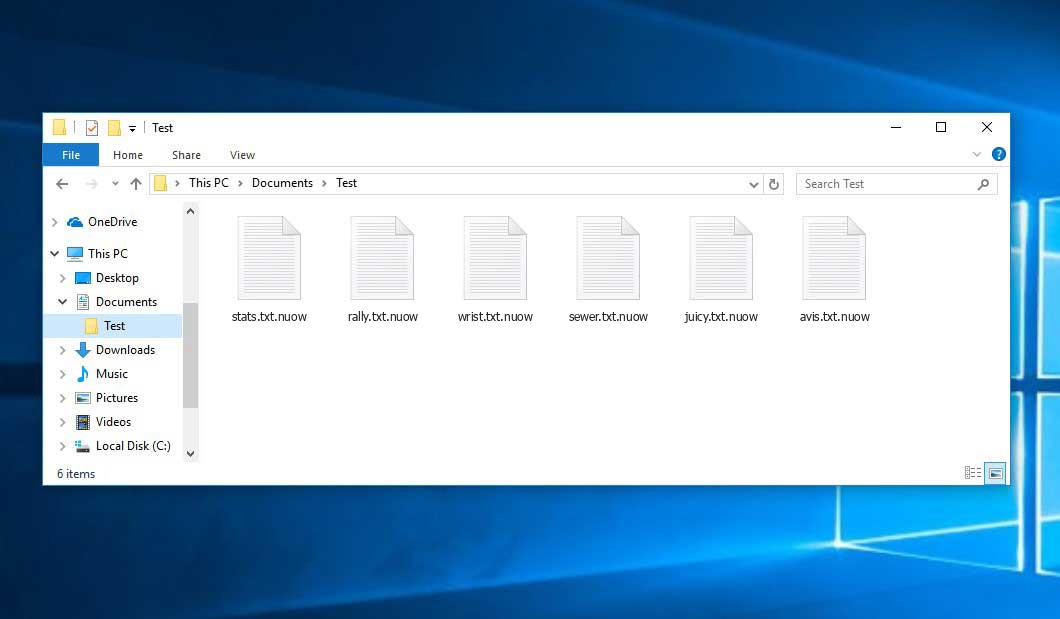

STOP/Djvu ransomware es un producto de un grupo de ciberdelincuentes del mismo nombre. Se ofrece como ransomware como servicio y ataca exclusivamente a personas. Apareció alrededor de 2019, se convirtió en líder muy pronto y se hizo cargo del 75% de todos los ataques de ransomware contra usuarios individuales en 2020. Este éxito es el resultado de afiliados calificados, campañas de difusión ampliamente dirigidas y software bien hecho. Es famoso por tener un mecanismo de reempaquetado único que cambia tanto las secciones del archivo que es imposible detectarlo con un mecanismo basado en firmas. En estos días, tiene problemas para encontrar una nueva forma de distribución, especialmente las que pueden proporcionar tasas de infección tan altas como antes.

Archivos cifrados por el ransomware Djvu (variante NUOW)

¿Cómo protegerse del malware ladrón?

Los ladrones, al igual que el spyware, confían en su sigilo dentro del sistema infectado. Nunca cambian gran parte de las cosas y rara vez interrumpen el flujo de trabajo de su sistema cuando actúan solos. Por lo tanto, es mejor darle mínimas posibilidades de entrar. Concentrémonos en esto y veamos qué te ayudará a evitar este malware.

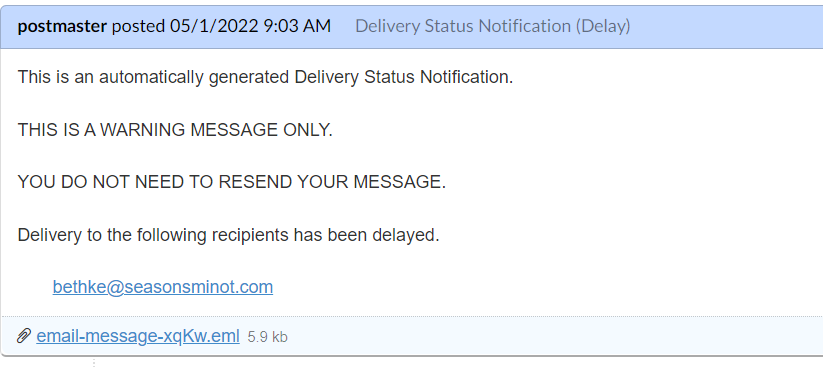

Nunca confíes en los archivos adjuntos de correo electrónico. Como describí anteriormente, la gran mayoría de las inyecciones de robo de Vidar como único malware están relacionadas con el correo no deseado. Interactuar con su contenido, ya sea un enlace a un sitio web de terceros o un archivo adjunto, es una mala idea. Afortunadamente, son bastante fáciles de detectar: por la dirección del remitente y el texto extraño con contenidos inesperados. Verificar estos dos signos lo ayudará a eliminar la gran mayoría de los correos electrónicos fraudulentos.

El típico ejemplo de correo electrónico señuelo. El archivo adjunto contiene malware

Evite el contenido pirateado. Esto está más relacionado con el ransomware Djvu, que a menudo va acompañado del ladrón Vidar. La mayoría de los sitios que le ofrecen juegos o películas pirateados le asegurarán que están libres de malware. Sin embargo, solo los casos raros están limpios, aunque no todos contienen ransomware. Aún así, no hay nada agradable en tener malware en tu computadora, además de enfrentar demandas por violar la ley de derechos de autor.

Use un software antimalware decente. Como último recurso, debe tener una solución de seguridad bien hecha que atrape y elimine de manera efectiva cualquier malware en su computadora. GridinSoft Anti-Malware encajará mejor para este propósito, ya que cuenta con un mecanismo de detección perfecto que consta de 3 elementos. Además, es muy liviano: no sentirá ninguna carga en su sistema cuando se ejecuta en segundo plano. Dentro de una prueba gratuita de 6 días, podrá probar todas las funciones que ofrece.

User Review

( votes) ![]() Inglés

Inglés ![]() Alemán

Alemán ![]() Japonés

Japonés ![]() Portugués, Brasil

Portugués, Brasil ![]() Francés

Francés ![]() Turco

Turco ![]() Chino tradicional

Chino tradicional ![]() Coreano

Coreano ![]() Indonesio

Indonesio ![]() Hindi

Hindi ![]() Italiano

Italiano