La mayoría de los filtros de seguridad de correo electrónico son excepcionalmente útiles para asegurarse de que los correos electrónicos no deseados nunca se cuelen en la bandeja de entrada. Sin embargo, son mucho menos eficientes cuando se trata de bloquear el phishing, lo cual es conocido como un problema más complejo de resolver. Los métodos actuales de phishing son bastante engañosos, son capaces de evadir los filtros de seguridad de correo electrónico y están atacando a sus clientes y personal.

Un correo electrónico de phishing bien diseñado en muchos casos se ve casi idéntico a un correo electrónico real de una empresa conocida. A menudo, las personas hacen clic en enlaces de phishing, pensando que están relacionados con gigantes conocidos, como Microsoft y PayPal, creyendo que están iniciando sesión en una cuenta genuina. En ciertos ataques de phishing, las víctimas transfieren involuntariamente sus credenciales a estafadores en línea. Con mayor frecuencia, sucede que las víctimas hacen clic en un enlace de phishing o un archivo adjunto que conduce a la inyección de malware o ransomware en sus dispositivos.

Los métodos de phishing mencionados a continuación son enfoques de obfuscación extremadamente sofisticados que los estafadores en línea utilizan con el propósito de eludir la seguridad de Office 365. Es muy probable que sean extremadamente difíciles de descubrir por el cliente y, por lo tanto, puedan eludir la Protección en Línea de Exchange (EOP) y las pasarelas de correo electrónico seguras (SEGs) sin complicaciones sustanciales.

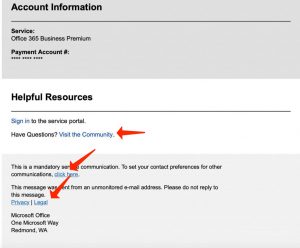

Aplicando enlaces genuinos

La mayoría de los filtros de correo electrónico analizan regularmente URLs dañinas conocidas. Para evitar la identificación, los estafadores insertan enlaces genuinos en sus correos electrónicos de phishing. Muchos filtros de correo electrónico analizarán una serie de enlaces decentes y llegarán a la conclusión de que el correo electrónico es seguro. En los últimos correos electrónicos de phishing de Microsoft Office 3651 revelados por HowToFix.Guide, el estafador pegó una dirección de correo electrónico reply-to decente y enlaces genuinos a las páginas comunitarias, legales y de privacidad de Microsoft. También agregaron un enlace a la página de preferencias de contacto de Microsoft, donde los clientes pueden actualizar sus parámetros de comunicación elegidos para programas como SharePoint y OneDrive.

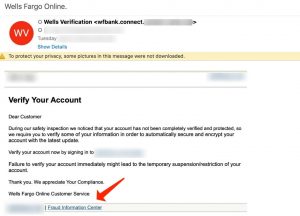

En el caso a continuación de un correo electrónico de phishing de Wells Fargo identificado por Vade Secure, el estafador incluso pegó un enlace al centro de datos de fraude del banco.

Mezclando códigos genuinos y maliciosos

Un correo electrónico de phishing conocido o una infección de malware tiene una firma que puede ser identificada por EOP. Un método para obfuscar la firma es mezclar código genuino y malicioso. Páginas web sofisticadas de phishing de Microsoft, por ejemplo, tienen CSS y JavaScript de páginas reales de Microsoft, como la página de inicio de sesión de Office 365. Otros métodos pueden involucrar la codificación de caracteres al azar, proporcionar texto invisible, pegar espacios en blanco y especificar parámetros aleatorios en atributos HTML. El propósito de mezclar código decente y malicioso es asegurarse de que cada correo electrónico se considere único para el filtro.

Aplicando redireccionamientos y acortadores de enlaces

El tiempo es muy importante cuando se trata de phishing. Para engañar a las posibles víctimas haciéndoles creer que nada está fuera de lo común, los estafadores tienden a redirigirlos a una página web decente después del ataque de phishing. Por ejemplo, una vez que una víctima proporciona los detalles de inicio de sesión de Office 365 en una página web peligrosa, son redirigidos a Office 365.com u otro recurso propiedad de Microsoft.

Otro ejemplo de abuso de redireccionamiento es la “bomba de tiempo”, un enfoque de phishing que está relacionado con la elaboración de una redirección de URL desde un recurso legítimo a una página web de phishing. La “bomba de tiempo” es extremadamente efectiva debido a que el correo electrónico incluye un enlace decente de Microsoft en el momento de la entrega, cuando es escaneado por un filtro de correo electrónico; la redirección al sitio de phishing se forma después de que el correo electrónico haya llegado con éxito al dispositivo de la víctima.

En otro método aplicado con el propósito de obfuscar un enlace de phishing bien conocido, los estafadores recurren a la ayuda de acortadores de URLs, como TinyURL y Bitly. Estas utilidades gratuitas modifican las URL largas en enlaces acortados, alias que no tienen similitud con la URL original. La mayoría de los filtros de correo electrónico que examinan una firma no la reconocerían en una URL de phishing acortada.

Obfuscando los logotipos de la empresa

Al igual que otros componentes de las páginas de phishing conocidas, los logotipos pueden tener ciertos atributos HTML que pueden ser identificados por un filtro de correo electrónico que busca firmas. Para evitar la detección, los estafadores modifican los logotipos de la empresa para asegurarse de que sean invisibles para el ojo humano pero únicos para un filtro. Por ejemplo, al modificar un parámetro HTML, como el color o la forma, por un solo carácter, la firma será casi idéntica a una página de phishing conocida, por lo tanto, absolutamente única. Esta modificación insignificante es suficiente para engañar a un filtro de correo electrónico que inspecciona datos maliciosos pero no analiza la visualización de una imagen como lo haría un humano.

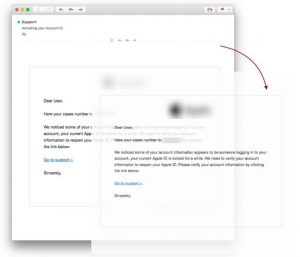

Engañando al filtro con poco contenido o ruido en exceso

Ciertos fraudes en línea evitan la detección al agregar poco o ningún contenido en sus correos electrónicos de phishing. Un tipo de este ataque que revelamos con bastante frecuencia es la aplicación de una imagen en lugar de texto, aunque esto no suele ser claro para el cliente. Este es un enfoque común aplicado en los correos electrónicos de sextorsión2, con su campaña masiva revelada en 2018. Sin contenido para investigar, el filtro podría ser engañado al creer que el correo electrónico no representa ningún riesgo en absoluto. En el caso a continuación, el texto que ves es en realidad una imagen.

El método opuesto es cargar un correo electrónico con contenido excesivo o “ruido”. Este enfoque a menudo tiene éxito debido a la aleatoriedad del código.

¿Qué pueden hacer para defender a sus clientes?

La creciente sofisticación de las campañas de phishing requiere reacciones más sofisticadas. Los filtros de correo electrónico comunes ya no son suficientes. Los clientes que utilizan Office 365 deben agregar seguridad con EOP3.

User Review

( vote)References

- Protección contra el phishing en Microsoft 365: https://docs.microsoft.com/es-mx/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide

- Sextorsión: https://es.wikipedia.org/wiki/Sextorsion

- Protección contra el phishing en EOP: https://docs.microsoft.com/es-mx/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide#anti-phishing-protection-in-eop

![]() Inglés

Inglés ![]() Alemán

Alemán ![]() Japonés

Japonés ![]() Portugués, Brasil

Portugués, Brasil ![]() Francés

Francés ![]() Turco

Turco ![]() Chino tradicional

Chino tradicional ![]() Coreano

Coreano ![]() Indonesio

Indonesio ![]() Hindi

Hindi ![]() Italiano

Italiano