Creado con principios de Confianza Cero en el núcleo para proteger los datos y el acceso desde cualquier lugar, manteniéndote protegido y productivo.

Introducción

La aceleración de la transformación digital y la expansión de lugares de trabajo remotos e híbridos brinda nuevas oportunidades a organizaciones, comunidades e individuos. Nuestros estilos de trabajo se han transformado. Y ahora más que nunca, los empleados necesitan experiencias de usuario sencillas e intuitivas para colaborar y mantenerse productivos, donde sea que ocurra el trabajo. Pero la expansión del acceso y la capacidad de trabajar en cualquier lugar también ha introducido nuevas amenazas y riesgos. Según los nuevos datos del informe Security Signals encargado por Microsoft, el 75% de los tomadores de decisiones de seguridad a nivel de vicepresidente y superiores sienten que el cambio al trabajo híbrido deja a su organización más vulnerable a las amenazas de seguridad.

En Microsoft, trabajamos arduamente para capacitar a todas las personas y organizaciones del planeta para que logren más . Estamos comprometidos a ayudar a los clientes a estar seguros y a mantenerse seguros. Con más de $ 1,000 millones invertidos en seguridad cada año , más de 3500 profesionales dedicados a la seguridad y alrededor de 1.300 millones de dispositivos Windows 10 utilizados en todo el mundo, tenemos un conocimiento profundo de las amenazas que enfrentan nuestros clientes.

Nuestros clientes necesitan soluciones de seguridad modernas que brinden protección de extremo a extremo en cualquier lugar. Windows 11 es una compilación con los principios Zero Trust para la nueva era del trabajo híbrido. Zero Trust es un modelo de seguridad basado en la premisa de que ningún usuario o dispositivo en ningún lugar puede tener acceso hasta que se demuestre la seguridad e integridad. Windows 11 eleva las líneas de base de seguridad con nuevos requisitos integrados tanto en el hardware como en el software para una protección avanzada desde el chip hasta la nube . Con Windows 11, nuestros clientes pueden habilitar la productividad híbrida y nuevas experiencias sin comprometer la seguridad.

Aproximadamente el 80% de los responsables de la toma de decisiones de seguridad dicen que el software por sí solo no es suficiente protección contra las amenazas emergentes. 1

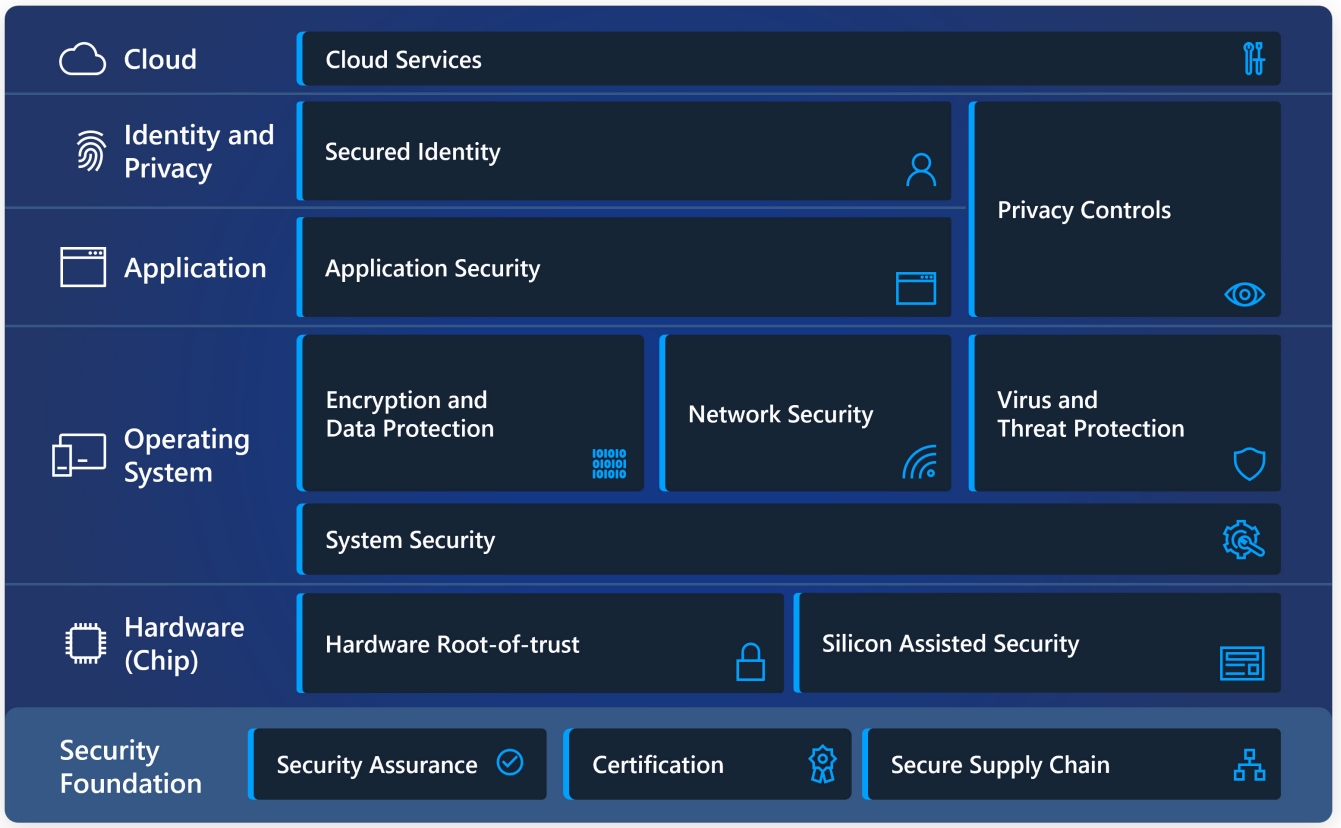

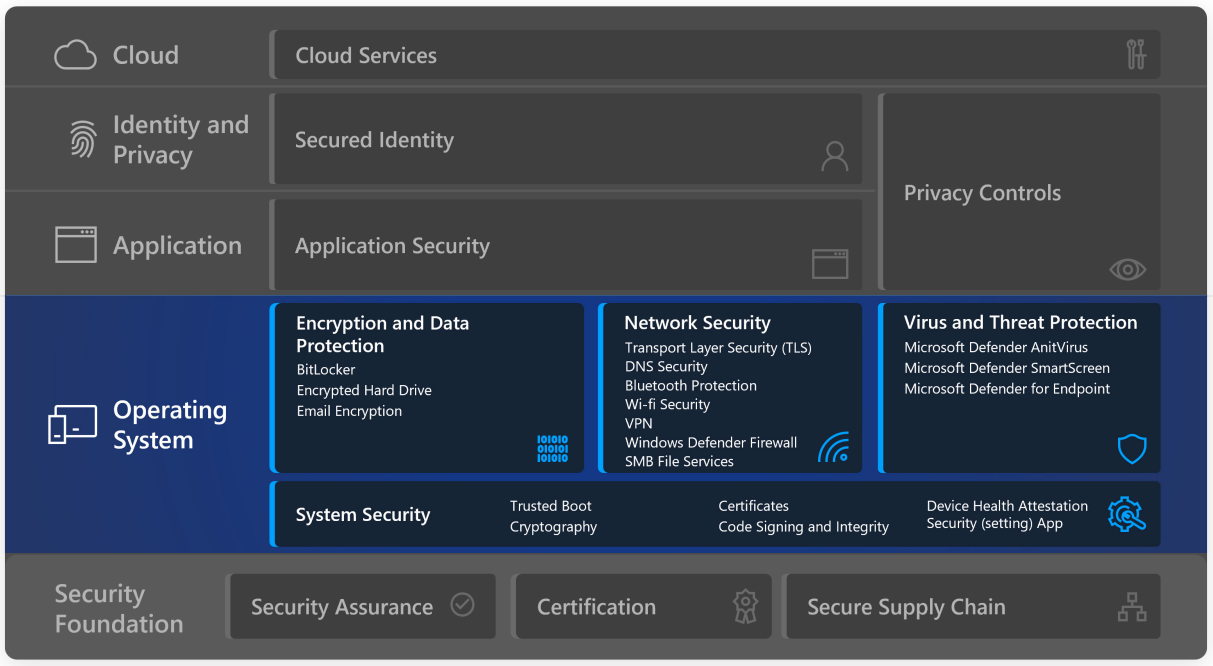

En Windows 11, el hardware y el software funcionan juntos para proteger desde la CPU hasta la nube. Vea las capas de protección en este diagrama simple y obtenga una breve descripción general de nuestras prioridades de seguridad a continuación.

Cómo Windows 11 habilita la protección Zero Trust

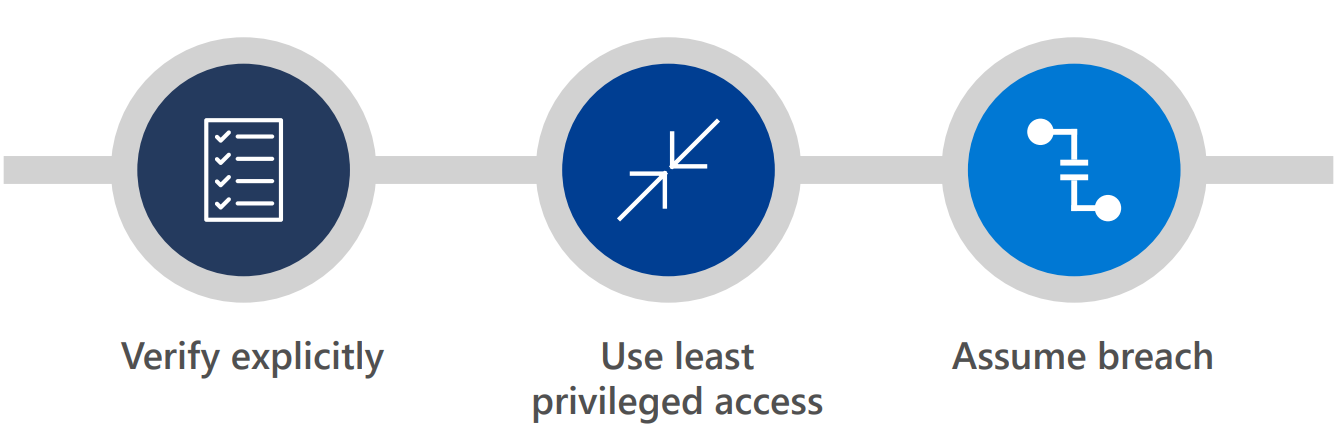

Los principios de Zero Trust son triples. Primero, verifique explícitamente. Eso significa que siempre se debe autenticar y autorizar en función de todos los puntos de datos disponibles, incluida la identidad del usuario, la ubicación, el estado del dispositivo, el servicio o la carga de trabajo, la clasificación de datos y las anomalías. El segundo utiliza el acceso menos privilegiado, que limita el acceso de los usuarios con un acceso justo a tiempo y suficiente, políticas adaptativas basadas en riesgos y protección de datos para ayudar a proteger tanto los datos como la productividad. Y por último, asuma incumplimiento. Suponga que la brecha opera de una manera que minimiza el radio de explosión y el acceso a los segmentos. Verifique el cifrado de un extremo a otro y utilice la analítica para obtener visibilidad y mejorar la detección de amenazas y las defensas.

Para Windows 11, el principio de Cero Confianza de verificación se aplica explícitamente a los riesgos introducidos tanto por los dispositivos como por los usuarios. Windows 11 proporciona seguridad de chip a nube, lo que brinda a los administradores de TI la certificación y las medidas para determinar si un dispositivo cumple con los requisitos y es confiable. Y Windows 11 funciona desde el primer momento con Microsoft Intune y Azure Active Directory, por lo que las decisiones de acceso y la aplicación son perfectas. Además, los administradores de TI pueden personalizar fácilmente Windows 11 para cumplir con los requisitos específicos de usuarios y políticas de acceso, privacidad, cumplimiento y más.

Los usuarios individuales también se benefician de poderosas salvaguardas que incluyen nuevos estándares para seguridad basada en hardware y protección sin contraseña. Ahora, todos los usuarios pueden reemplazar contraseñas potencialmente peligrosas proporcionando una prueba de identidad segura con la aplicación Microsoft Authenticator, iniciando sesión con rostro o huella digital, 2 una clave de seguridad o un código de verificación enviado a un teléfono o correo electrónico.

Descripción general de las prioridades de seguridad de Windows 11

Seguridad, por defecto

Casi el 90% de los responsables de la toma de decisiones de seguridad encuestados dicen que el hardware obsoleto deja a las organizaciones más expuestas a los ataques, y que un hardware más moderno ayudaría a proteger contra futuras amenazas. Sobre la base de las innovaciones de Windows 10, hemos trabajado con nuestro fabricante y socios de silicio para proporcionar capacidades de seguridad de hardware adicionales para cumplir con el panorama de amenazas en evolución y permitir más trabajo y aprendizaje híbridos. El nuevo conjunto de requisitos de seguridad de hardware que viene con Windows 11 está diseñado para construir una base que sea aún más sólida y resistente a los ataques.

Seguridad mejorada del hardware y del sistema operativo

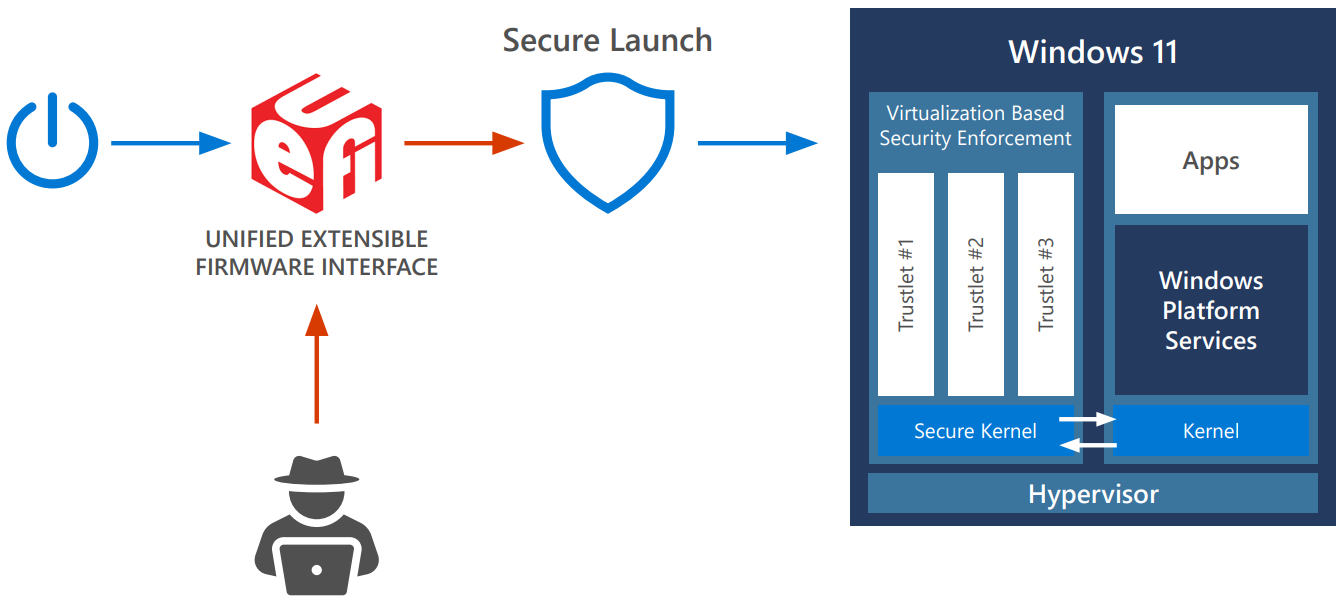

Con una seguridad de aislamiento basada en hardware que comienza en el chip, Windows 11 almacena datos confidenciales detrás de barreras de seguridad adicionales, separados del sistema operativo. Como resultado, la información, incluidas las claves de cifrado y las credenciales de usuario, está protegida contra el acceso no autorizado y la manipulación. En Windows 11, el hardware y el software trabajan juntos para proteger el sistema operativo, con seguridad basada en virtualización (VBS) y arranque seguro integrados y habilitados de forma predeterminada en las nuevas CPU. Incluso si los malos actores entran, no llegan muy lejos. VBS utiliza funciones de virtualización de hardware para crear y aislar una región segura de memoria del sistema operativo. Esta El entorno aislado alberga múltiples soluciones de seguridad, lo que aumenta en gran medida la protección contra vulnerabilidades en el sistema operativo y evita el uso de exploits maliciosos. En combinación con la atestación del estado del dispositivo con servicios en la nube, Windows 11 está preparado para la confianza cero.

Sólidos controles de privacidad y seguridad de las aplicaciones

Para ayudar a mantener la información personal y empresarial protegida y privada, Windows 11 tiene varias capas de seguridad de aplicaciones para salvaguardar la integridad del código y los datos críticos. El aislamiento y los controles de las aplicaciones, la integridad del código, los controles de privacidad y los principios de privilegio mínimo permiten a los desarrolladores incorporar seguridad y privacidad desde cero. Esta seguridad integrada protege contra las infracciones y el malware, ayuda a mantener la privacidad de los datos y brinda a los administradores de TI los controles que necesitan.

En Windows 11, Microsoft Defender Application Guard 3 usa Hyper-V tecnología de virtualización para aislar sitios web que no son de confianza y archivos de Microsoft Office en contenedores, separados del sistema operativo host y los datos empresariales y que no pueden acceder a ellos. Para proteger la privacidad, Windows 11 también proporciona más controles sobre qué aplicaciones y funciones pueden recopilar y usar datos como la ubicación del dispositivo o acceder a recursos como la cámara y el micrófono.

Identidades protegidas

Las contraseñas son incómodas de usar y objetivos principales para los ciberdelincuentes, y han sido una parte importante de la seguridad digital durante años. Eso cambia con la protección sin contraseña disponible con Windows 11. Después de un proceso de autorización seguro, las credenciales se protegen detrás de capas de seguridad de hardware y software, lo que brinda a los usuarios acceso seguro y sin contraseña a sus aplicaciones y servicios en la nube.

Los usuarios individuales pueden eliminar la contraseña de su cuenta de Microsoft y utilizar el Microsoft Aplicación Authenticator, 4 Windows Hello, 5 una llave de seguridad FIDO2, una tarjeta inteligente o un código de verificación enviado a su teléfono o correo electrónico. Los administradores de TI y los consumidores pueden configurar Windows 11 dispositivos sin contraseña listos para usar, aprovechando tecnologías como Windows Hello en alineación con los estándares Fast Identity Online (FIDO). Windows 11 protege las credenciales con seguridad de hardware a nivel de chip, incluido TPM 2.0 combinado con VBS y Microsoft Credential Guard.

Conexión a servicios en la nube

La seguridad de Windows 11 extiende la confianza cero hasta la nube, habilitando políticas, controles, procedimientos y tecnologías que funcionan en conjunto para proteger sus dispositivos, datos, aplicaciones e identidades desde cualquier lugar. Microsoft ofrece servicios integrales en la nube para la administración de identidades, almacenamiento y acceso, además de las herramientas para dar fe de que cualquier dispositivo Windows que se conecte a su red es confiable. También puede hacer cumplir el cumplimiento y el acceso condicional con un servicio moderno de administración de dispositivos (MDM) como Microsoft Intune que funciona con Azure Active Directory para controlar el acceso a las aplicaciones y los datos a través de la nube. 6

Seguridad del hardware

Las amenazas modernas requieren una seguridad moderna con una fuerte alineación entre la seguridad del hardware y las técnicas de seguridad del software para mantener protegidos a los usuarios, los datos y los dispositivos. El sistema operativo por sí solo no puede proteger de la amplia gama de herramientas y técnicas que utilizan los ciberdelincuentes para comprometer una computadora. Una vez dentro, los intrusos pueden ser difíciles de detectar mientras participan en múltiples actividades nefastas, desde robar datos o credenciales importantes hasta implantar malware en el firmware del dispositivo de bajo nivel que se vuelve difícil de identificar y eliminar. Estas nuevas amenazas exigen hardware informático que sea seguro hasta la médula, incluidos procesadores y chips de hardware que almacenan información empresarial confidencial. Al crear capacidades de seguridad en el hardware, podemos eliminar clases enteras de vulnerabilidades que existía anteriormente solo en software. A menudo, esto también proporciona ganancias de rendimiento significativas en comparación con la implementación de la misma capacidad de seguridad en el software, lo que aumenta la seguridad general del sistema sin afectar el rendimiento del sistema.

Con Windows 11, Microsoft ha elevado el listón de seguridad del hardware para diseñar la versión más segura de Windows hasta la fecha. Hemos elegido cuidadosamente los requisitos de hardware y las características de seguridad predeterminadas en función de la inteligencia sobre amenazas y los aportes de los principales expertos de todo el mundo, incluidos el Departamento de Defensa, la NSA y el NCSC del Reino Unido, y nuestro propio equipo de seguridad de Microsoft. Hemos trabajado con nuestros socios de fabricación de chips y dispositivos para integrar capacidades de seguridad avanzadas en software, firmware y hardware para crear una integración estrecha que proteja desde el chip hasta la nube.

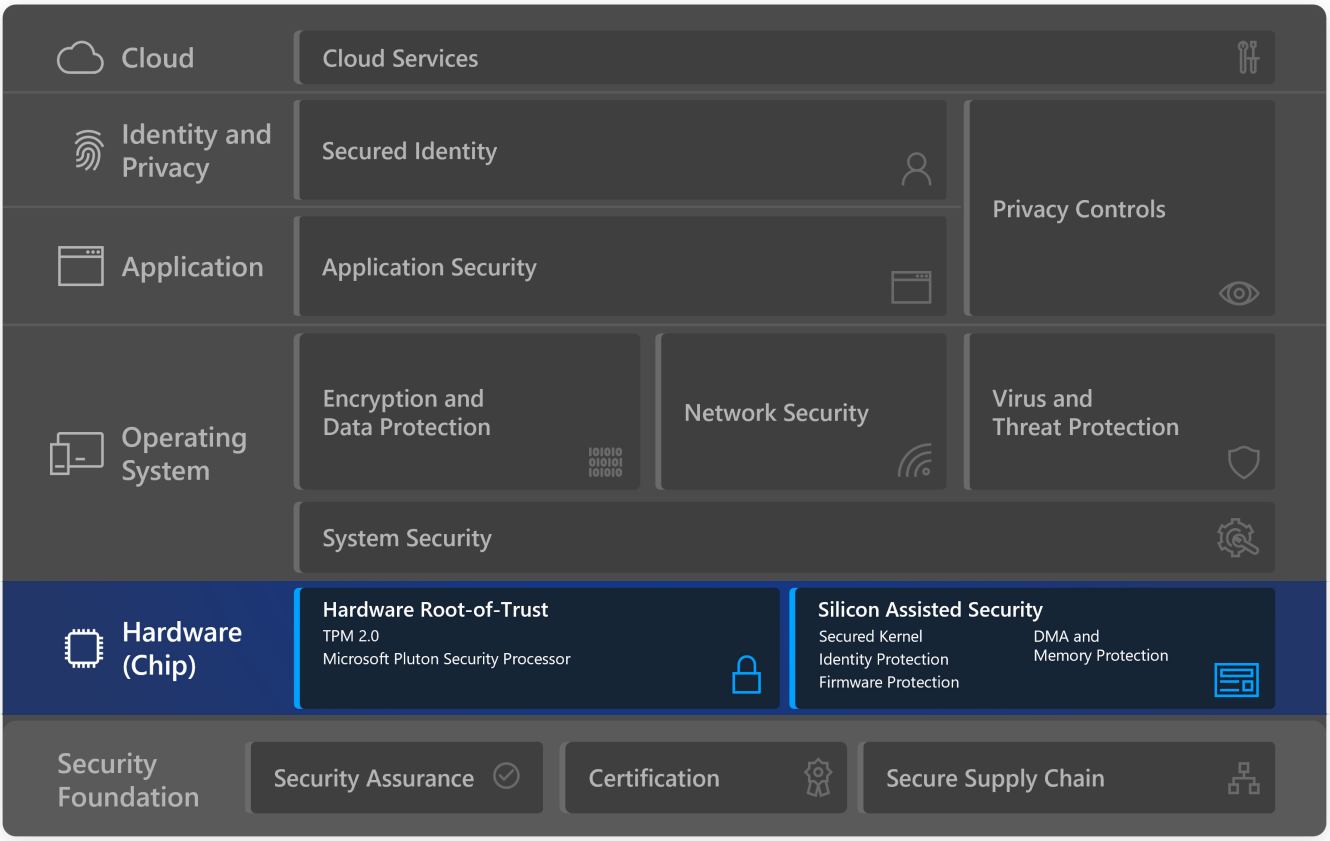

Aunque es una poderosa combinación de seguridad de raíz de confianza de hardware y seguridad asistida por silicio, Windows 11 ofrece protección de hardware incorporada lista para usar.

Raíz de confianza de hardware

Una raíz de confianza de hardware ayuda a proteger y mantener la integridad del sistema cuando el hardware se enciende, carga firmware y luego inicia el sistema operativo. La raíz de confianza del hardware cumple dos importantes objetivos de seguridad para el sistema. Mide de forma segura el firmware y el código del sistema operativo que arranca el sistema para que el malware no pueda infectar el código de arranque y ocultar su presencia. La raíz de confianza de hardware también proporciona un área de alta seguridad aislada del sistema operativo y las aplicaciones para almacenar claves criptográficas, datos y código. Esta protección protege los recursos críticos, como la pila de autenticación de Windows, los tokens de inicio de sesión único, la pila biométrica de Windows Hello y las claves de cifrado de volumen de BitLocker.

Módulo de plataforma segura (TPM)

Un TPM está diseñado para proporcionar funciones relacionadas con la seguridad basadas en hardware y ayudar a prevenir alteraciones no deseadas. Los TPM brindan beneficios de seguridad y privacidad para el hardware del sistema, los propietarios de la plataforma y los usuarios. Windows Hello, BitLocker, Windows Defender System Guard y muchas otras características de Windows dependen del TPM para la generación de claves, almacenamiento seguro, cifrado, medidas de integridad de arranque, atestación y muchas otras capacidades. Estas capacidades, a su vez, ayudan a los clientes a fortalecer la protección de sus identidades y datos.

La versión 2.0 de la especificación TPM incluye mejoras importantes como la flexibilidad del algoritmo criptográfico que permite algoritmos criptográficos más fuertes y la capacidad de los clientes para utilizar algoritmos alternativos preferidos. A partir de Windows 10, la certificación de hardware de Microsoft requería que todas las nuevas PC con Windows incluyan TPM 2.0 integrado y habilitado de forma predeterminada. Con Windows 11, tanto los dispositivos nuevos como los actualizados deben tener TPM 2.0. El requisito fortalece la postura de seguridad en todos los dispositivos con Windows 11 y ayuda a garantizar que estos dispositivos puedan beneficiarse de las capacidades de seguridad futuras que dependen de una raíz de confianza de hardware.

Obtenga más información sobre las especificaciones de TPM de Windows 11 y habilitar TPM 2.0 en su PC .

Procesador de seguridad Pluton

Procesador de seguridad Microsoft Pluton, proporciona seguridad en el chip. Pluton es una raíz de confianza de hardware diseñada por Microsoft en asociación con nuestros socios de silicio cuyo objetivo es proporcionar la solidez y flexibilidad que necesitan las PC modernas para abordar el panorama de amenazas en evolución. El diseño de Pluton integra la raíz de confianza del hardware directamente en el mismo sustrato de silicio que la CPU. Este importante principio de diseño elimina una debilidad común cuando la raíz de confianza se encuentra en otro chip discreto en la placa base que está separado de la CPU. La debilidad es que, si bien el chip de raíz de confianza en sí mismo puede ser muy seguro, existe un vínculo débil en la ruta de comunicación entre la raíz de confianza discreta y la CPU que puede ser aprovechado por ataques físicos.

Pluton es compatible con el estándar de la industria TPM 2.0, lo que permite a los clientes beneficiarse inmediatamente de la seguridad mejorada en las características de Windows que dependen de TPM, incluidos BitLocker, Windows Hello y Windows Defender System Guard. Además de ser un TPM 2.0, Pluton también admite otras funciones de seguridad más allá de lo que es posible con la especificación TPM 2.0, y esta extensibilidad permite que se entreguen funciones adicionales de firmware y sistema operativo de Pluton a lo largo del tiempo a través de Windows Update.

Al igual que con otros TPM, las credenciales, claves de cifrado y otra información confidencial no se pueden extraer de Pluton incluso si un atacante ha instalado malware o tiene posesión física completa de la PC. El almacenamiento de datos confidenciales como claves de cifrado de forma segura dentro del procesador Pluton, que está aislado del resto del sistema, ayuda a garantizar que las técnicas de ataque emergentes, como la ejecución especulativa, no puedan acceder al material clave. Pluton también incluye la exclusiva tecnología Secure Hardware Cryptography Key (SHACK). SHACK ayuda a garantizar que las claves nunca se expongan fuera del hardware protegido, incluso al propio firmware de Pluton, proporcionando un nivel de seguridad sin precedentes para los clientes de Windows.

Pluton también resuelve el principal desafío de seguridad de mantener actualizado el firmware del sistema en todo el ecosistema de PC. Hoy en día, los clientes reciben actualizaciones de su firmware de seguridad de una variedad de fuentes diferentes que pueden ser difíciles de administrar, lo que genera problemas de actualización generalizados. Pluton proporciona una plataforma flexible y actualizable para ejecutar firmware que implementa la funcionalidad de seguridad de un extremo a otro creada, mantenida y actualizada por Microsoft. Pluton está integrado con el servicio de actualización de Windows y se beneficia de más de una década de experiencia operativa entregando actualizaciones de manera confiable en más de mil millones de sistemas de terminales.

El procesador de seguridad Microsoft Pluton se enviará con algunas PC nuevas con Windows a partir de 2022. 7

Seguridad asistida por silicio

Además de una raíz de confianza de hardware moderna, existen muchas otras capacidades en las últimas CPU que fortalecen el sistema operativo contra amenazas, como proteger el proceso de arranque, salvaguardar la integridad de la memoria, aislar la lógica de cómputo sensible a la seguridad y más. .

Kernel protegido

La seguridad basada en virtualización (VBS) , también conocida como aislamiento del núcleo, es un componente fundamental de un sistema seguro. VBS utiliza las instrucciones de virtualización de hardware de la CPU para crear una región segura de memoria aislada del sistema operativo normal. Windows utiliza este entorno VBS aislado para proteger las funciones del sistema operativo sensibles a la seguridad, como el núcleo seguro y los activos de seguridad, como las credenciales de usuario autenticado. Incluso si el malware obtiene acceso al kernel del sistema operativo principal, VBS limita en gran medida y contiene vulnerabilidades porque el hipervisor y el hardware de virtualización ayudan a evitar que el malware ejecute código o acceda a secretos de plataforma que se ejecutan dentro del entorno seguro de VBS.

Integridad de código protegido por hipervisor (HVCI) , también llamada integridad de memoria, utiliza VBS para ejecutar la integridad de código en modo kernel (KMCI) dentro del entorno seguro de VBS en lugar del kernel principal de Windows. Esto ayuda a prevenir ataques que intentan modificar el código del modo kernel, como los controladores. La función de KMCI es verificar que todo el código del kernel esté correctamente firmado y no haya sido manipulado antes de que se permita su ejecución.

HVCI garantiza que solo se pueda ejecutar código validado en modo kernel. El hipervisor aprovecha las extensiones de virtualización del procesador para hacer cumplir las protecciones de la memoria que evitan que el software en modo kernel ejecute código que no haya sido validado primero por el subsistema de integridad del código. HVCI protege contra ataques comunes como WannaCry que se basan en la capacidad de inyectar código malicioso en el kernel. HVCI puede evitar la inyección de código malicioso en modo kernel incluso cuando los controladores y otro software en modo kernel tienen errores.

Todos los dispositivos con Windows 11 admitirán HVCI y la mayoría de los dispositivos nuevos vendrán con la protección VBS y HVCI activada de forma predeterminada.

PC con núcleo seguro con Windows 11

El informe Security Signals de marzo de 2021 muestra que más del 80% de las empresas han experimentado al menos un ataque de firmware en los dos últimos años. Para los clientes de industrias sensibles a los datos como servicios financieros, gobierno y atención médica, Microsoft ha trabajado con socios OEM para ofrecer una categoría especial de dispositivos denominada PC con núcleo seguro . Los dispositivos se envían con medidas de seguridad adicionales habilitadas en la capa de firmware, o el núcleo del dispositivo, que sustenta Windows.

Las PC de núcleo seguro refuerzan la protección contra amenazas avanzadas, como los ataques de ransomware al kernel. Las PC de núcleo seguro ayudan a prevenir ataques de malware y minimizan las vulnerabilidades del firmware al iniciarse en un estado limpio y confiable al inicio, con una raíz de confianza reforzada por hardware, que detiene las infecciones en seco. La seguridad basada en virtualización viene habilitada de forma predeterminada. Y con la integridad del código protegido por hipervisor integrado que protege la memoria del sistema, las PC con núcleo seguro garantizan que todo el código del sistema operativo sea confiable y que los ejecutables estén firmados únicamente por autoridades conocidas y aprobadas.

Los beneficios de una PC con Windows 11 de núcleo seguro incluyen:

- Potentes capacidades de seguridad integradas en software, hardware, firmware y protección de identidad

- Integración profunda entre Microsoft, los fabricantes de dispositivos y los fabricantes de chips para ofrecer potentes capacidades de seguridad que ayudan a prevenir infecciones en software, firmware y hardware

- Las funciones de seguridad en toda la pila están habilitadas de forma predeterminada por los fabricantes de dispositivos, lo que ayuda a garantizar que los clientes estén seguros desde el principio

Protección de la memoria en PC con núcleo protegido

Los dispositivos PCIe de conexión en caliente, como Thunderbolt, USB4 y CFexpress, permiten a los usuarios conectar nuevas clases de periféricos externos, incluidas tarjetas gráficas u otros dispositivos PCI, a sus PC con una experiencia idéntica a USB. Debido a que los puertos de conexión en caliente PCI son externos y de fácil acceso, las PC son susceptibles a ataques de acceso directo a memoria (DMA) de drive-by. Protección de acceso a la memoria (también conocida como Kernel DMA Protection ) protege las PC contra ataques DMA drive-by que utilizan dispositivos PCIe de conexión en caliente al limitar la capacidad de estos periféricos externos para copiar directamente la memoria cuando el usuario ha bloqueado su PC.

Los ataques DMA drive-by suelen ocurrir rápidamente cuando el propietario del sistema no está presente. Los ataques se realizan con herramientas de ataque simples a moderadas creadas con hardware y software asequibles y listos para usar que no requieren el desmontaje de la PC. Por ejemplo, el propietario de una PC puede dejar un dispositivo para tomar un café rápido. Mientras tanto, un atacante conecta un dispositivo similar a USB y se marcha con todos los secretos en la máquina o inyecta malware que le da al atacante un control remoto total sobre la PC, incluida la capacidad de eludir la pantalla de bloqueo.

Aprenda a compruebe si su PC es compatible con la protección Kernel DMA y sobre Requisitos de protección de Kernel DMA .

Protección de firmware en PC con núcleo seguro

Las PC de núcleo seguro defienden a nivel de firmware con múltiples capas de protección habilitadas, lo que ayuda a garantizar que los dispositivos se inicien de manera segura en un estado controlado por hardware.

Los ataques de malware sofisticado comúnmente pueden intentar instalar “bootkits” o “rootkits” en el sistema para evadir la detección y lograr la persistencia. Este software malicioso puede ejecutarse en el nivel de firmware antes de que se cargue Windows o durante el proceso de inicio de Windows, lo que permite que el sistema se inicie con el nivel más alto de privilegios. Debido a que los subsistemas críticos de Windows aprovechan la seguridad basada en la virtualización, la protección del hipervisor se vuelve cada vez más importante. Para asegurarse de que ningún firmware o software no autorizado pueda iniciarse antes del cargador de arranque de Windows, las PC con Windows se basan en el estándar de arranque seguro de la Interfaz de firmware extensible unificada (UEFI). El arranque seguro ayuda a garantizar que solo se puedan ejecutar firmware y software autorizados con firmas digitales confiables. Además, las mediciones de todos los componentes de arranque se almacenan de forma segura en el TPM para ayudar a establecer un registro de auditoría no repudiable del arranque llamado Static Root of Trust for Measurement (SRTM).

Con miles de proveedores de PC que producen numerosos modelos de PC con diversos componentes de firmware UEFI, se convierte en una cantidad increíblemente grande de firmas y medidas SRTM en el arranque en las que confía inherentemente el arranque seguro, lo que hace que sea más difícil limitar la confianza en cualquier dispositivo en particular solo a lo que es necesario para arrancar ese dispositivo. Existen dos técnicas para restringir la confianza: mantener una lista de mediciones SRTM “malas” conocidas, también llamada lista de bloqueo, que adolece del inconveniente de ser inherentemente frágil; o mantener una lista de mediciones SRTM “buenas” conocidas, o una lista permitida, que es difícil de mantener actualizada a escala.

En las PC con núcleo seguro, Windows Defender System Guard Secure Launch aborda estos problemas con una tecnología conocida como raíz dinámica de confianza para la medición (DRTM). DRTM permite que el sistema siga el proceso de arranque seguro UEFI normal inicialmente, pero antes de que se inicie Windows, el sistema entra en un estado de confianza controlado por hardware que obliga a las CPU a bajar la ruta del código seguro por hardware. Si un rootkit / bootkit de malware pasó por alto el arranque seguro de UEFI y había estado residente en la memoria, DRTM evitará que acceda a secretos y códigos críticos protegidos por el entorno de seguridad basado en virtualización. El aislamiento del modo de administración del sistema (SMM) complementa las protecciones proporcionadas por DRTM al ayudar a reducir la superficie de ataque de SMM, que es un modo de ejecución en procesadores basados en x86 que se ejecuta con un privilegio efectivo más alto que el hipervisor. Al depender de las capacidades proporcionadas por proveedores de silicio como Intel y AMD, el aislamiento SMM aplica políticas que imponen restricciones como evitar que el código SMM acceda a la memoria del sistema operativo. La política de aislamiento de SMM vigente en un sistema también se puede proporcionar de manera confiable a un servicio de certificación remota. 8

Seguridad del sistema operativo

La protección basada en hardware es solo un eslabón en la cadena del chip a la seguridad en la nube. La seguridad y la privacidad también dependen de un sistema operativo que proteja su información y su PC desde el momento en que se inicia.

Windows 11 es el Windows más seguro hasta ahora con amplias medidas de seguridad en el sistema operativo diseñadas para ayudarlo a mantenerse a salvo. Estas medidas incluyen cifrado avanzado integrado y protección de datos, seguridad robusta de la red y del sistema, y salvaguardas inteligentes contra virus y amenazas en constante evolución. Windows 11 mejora la protección de hardware incorporada con seguridad del sistema operativo lista para usar para ayudar a mantener su sistema, identidad e información seguros.

Seguridad del sistema

Arranque confiable (Arranque seguro UEFI + Arranque medido)

El primer paso para proteger el sistema operativo es asegurarse de que se inicie de forma segura después de que las secuencias iniciales de inicio de hardware y firmware hayan finalizado de manera segura sus primeras secuencias de inicio. El arranque seguro crea una ruta segura y confiable desde la interfaz de firmware extensible unificada (UEFI) a través de la secuencia de arranque confiable del kernel de Windows. Los ataques de malware en la secuencia de arranque de Windows se bloquean mediante los apretones de manos de aplicación de firmas a lo largo de la secuencia de arranque entre los entornos UEFI, el cargador de arranque, el kernel y la aplicación.

Cuando la PC comience el proceso de arranque, primero verificará que el firmware esté firmado digitalmente, lo que reduce el riesgo de rootkits de firmware. El arranque seguro luego verifica todo el código que se ejecuta antes del sistema operativo y verifica la firma digital del cargador de arranque del sistema operativo para asegurarse de que la política de arranque seguro confíe en él y no haya sido manipulado.

Trusted Boot toma el control donde lo deja Secure Boot. El cargador de arranque de Windows verifica la firma digital del kernel de Windows antes de cargarlo. El kernel de Windows, a su vez, verifica todos los demás componentes del proceso de inicio de Windows, incluidos los controladores de inicio, los archivos de inicio y el controlador antimalware de inicio temprano (ELAM) de su producto antimalware. Si alguno de estos archivos ha sido alterado, el cargador de arranque detecta el problema y se niega a cargar el componente dañado. Los ataques de manipulación o malware en la secuencia de arranque de Windows se bloquean mediante los apretones de manos de aplicación de firmas entre los entornos UEFI, el cargador de arranque, el kernel y las aplicaciones.

A menudo, Windows puede reparar automáticamente el componente dañado, restaurando la integridad de Windows y permitiendo que la PC se inicie normalmente.

Para obtener más información sobre estas funciones y cómo ayudan a evitar que los kits raíz y los kits de arranque se carguen durante el proceso de inicio, consulte Asegure el proceso de inicio de Windows .

Windows 11 requiere que todas las PC utilicen la función de arranque seguro de la interfaz de firmware extensible unificada (UEFI).

Criptografía

La criptografía es un proceso matemático para proteger los datos del usuario y del sistema, por ejemplo, cifrando los datos para que solo un destinatario específico pueda leerlos utilizando una clave que solo ese destinatario posee. La criptografía es una base para la privacidad para evitar que cualquier persona, excepto el destinatario previsto, lea los datos, proporciona controles de integridad para garantizar que los datos estén libres de alteraciones y autenticación que verifica la identidad para garantizar que la comunicación sea segura. La pila de criptografía en Windows se extiende desde el chip hasta la nube, lo que permite que Windows, las aplicaciones y los servicios protejan los secretos del sistema y del usuario.

La criptografía en Windows 11 está sujeta a la certificación 140 de los Estándares Federales de Procesamiento de Información (FIPS). La certificación FIPS 140 garantiza que los algoritmos aprobados por el gobierno de EE. UU. Se implementen correctamente (que incluyen RSA para firmar, ECDH con curvas NIST para acuerdo de claves, AES para cifrado simétrico y SHA2 para hash), prueba la integridad del módulo para demostrar que no se ha producido alteración y prueba la aleatoriedad de las fuentes de entropía.

Los módulos criptográficos de Windows proporcionan primitivas de bajo nivel como:

- Generadores de números aleatorios (RNG)

- Soporte para AES 128/256 con modos de operación XTS, ECB, CBC, CFB, CCM, GCM; Tamaños de clave RSA y DSA 2048, 3072 y 4096; ECDSA sobre curvas P-256, P-384, P-521

- Hash (compatibilidad con SHA1, SHA-256, SHA-384 y SHA-512)

- Firma y verificación (soporte de relleno para OAEP, PSS, PKCS1)

- Acuerdo de clave y derivación de clave (compatibilidad con ECDH sobre las curvas primas estándar NIST P-256, P-384, P-521 y HKDF)

Estos se exponen de forma nativa en Windows a través de Crypto API (CAPI) y Cryptography Next Generation API (CNG), que funciona con la biblioteca criptográfica de código abierto SymCrypt de Microsoft. Los desarrolladores de aplicaciones pueden aprovechar estas API para realizar operaciones criptográficas de bajo nivel (BCrypt), operaciones de almacenamiento de claves (NCrypt), proteger datos estáticos (DPAPI) y compartir secretos de forma segura (DPAPI-NG).

Certificados

Windows ofrece varias API para operar y administrar certificados. Los certificados son cruciales para la infraestructura de clave pública (PKI), ya que proporcionan los medios para salvaguardar y autenticar la información. Los certificados son documentos electrónicos, que cumplen con el estándar de formato X.509v3, que se utilizan para reclamar la propiedad de una clave pública. Las claves públicas se utilizan para probar la identidad del servidor y del cliente, validar la integridad del código y utilizarse en correos electrónicos seguros. Windows ofrece a los usuarios la capacidad de inscribirse automáticamente y renovar certificados en Active Directory con la política de grupo para reducir el riesgo de posibles interrupciones debido a la caducidad del certificado o una configuración incorrecta. Windows valida los certificados a través de un mecanismo de actualización automática que descarga las listas de certificados de confianza (CTL) semanalmente. Las aplicaciones utilizan los certificados raíz de confianza como referencia para jerarquías PKI confiables y certificados digitales. La lista de certificados confiables y no confiables se almacena en el CTL y el Programa raíz de terceros de Microsoft puede actualizarla. Las raíces en el Programa raíz de terceros de Microsoft se rigen mediante auditorías anuales para garantizar el cumplimiento de los estándares de la industria. Para la revocación del certificado, se agrega un certificado como un certificado que no es de confianza al CTL no permitido que se descarga diariamente, lo que hace que el certificado que no es de confianza se revoque globalmente en todos los dispositivos de los usuarios de inmediato.

Windows también ofrece fijación de certificados empresariales para ayudar a reducir los ataques de intermediarios al permitir que los usuarios protejan sus nombres de dominio internos de la conexión a certificados no deseados. Se comprueba la cadena de certificados de autenticación del servidor de una aplicación web para asegurarse de que coincida con un conjunto restringido de certificados. Cualquier aplicación web que provoque una falta de coincidencia de nombres iniciará el registro de eventos y evitará el acceso de los usuarios desde Microsoft Edge o Internet Explorer.

Integridad y firma de código

La firma de código, aunque no es una característica de seguridad en sí misma, es integral para establecer la integridad del firmware, los controladores y el software en la plataforma Windows. La firma de código crea una firma digital cifrando el hash del archivo con la parte de clave privada de un certificado de firma de código e incrustando la firma en el archivo. Esto asegura que el archivo no haya sido manipulado, el proceso de integridad del código de Windows verifica el archivo firmado descifrando la firma para verificar la integridad del archivo y confirmar que es de un editor de renombre.

Todo el software escrito y publicado por Microsoft está firmado con código para establecer que el código de Windows y Microsoft tiene integridad, autenticidad y reputación positiva. La firma de código es la forma en que Windows puede diferenciar su propio código del código de creadores externos y evita la manipulación cuando el código se entrega a los dispositivos de los usuarios.

La firma digital se evalúa en todo el entorno de Windows en el código de arranque de Windows, el código del kernel de Windows y las aplicaciones de modo de usuario de Windows. El arranque seguro y la integridad del código verifican la firma en los cargadores de arranque, las ROM de opción y otros componentes de arranque, para asegurarse de que sea de confianza y de editores acreditados. Para los controladores no producidos por Microsoft, la integridad del código del kernel externo verifica la firma en los controladores del kernel y requiere que los controladores estén firmados por Windows o certificados por Programa de compatibilidad de hardware de Windows (WHCP). Este programa prueba los controladores producidos externamente para verificar la compatibilidad de hardware y Windows, y garantiza que estén libres de malware. Por último, WinVerifyTrust evalúa el código de modo de usuario, las aplicaciones, las aplicaciones empaquetadas Appx / MSIX, las actualizaciones de componentes del sistema operativo Windows, los paquetes de instalación de controladores y sus firmas, que se basa en la API de cifrado. Estas firmas se verifican confirmando que están en el CTL del programa raíz de terceros de Microsoft y, por lo tanto, son confiables y no revocadas por la autoridad de certificación.

Certificación de estado del dispositivo

La atestación del estado del dispositivo y el acceso condicional se utilizan para otorgar acceso a los recursos corporativos. Esto ayuda a reforzar un paradigma de Confianza Cero que mueve las defensas empresariales de los perímetros estáticos basados en la red para centrarse en los usuarios, los activos y los recursos.

El acceso condicional evalúa las señales de identidad para confirmar que los usuarios son quienes dicen ser antes de que se les conceda acceso a los recursos corporativos. Windows 11 admite la atestación remota para ayudar a confirmar que los dispositivos están en buen estado y no han sido manipulados. Esto ayuda a los usuarios a acceder a los recursos corporativos, ya sea que estén en la oficina, en casa o cuando estén de viaje.

La información sobre el firmware, el proceso de arranque y el software, que se almacena criptográficamente en el coprocesador de seguridad (TPM), se utiliza para validar el estado de seguridad del dispositivo. La atestación proporciona garantía de confianza, ya que puede verificar la identidad y el estado de los componentes esenciales y que el dispositivo, el firmware y el proceso de arranque no se hayan alterado. Esta capacidad ayuda a las organizaciones a administrar el acceso con confianza. Una vez que se certifica el dispositivo, se le puede otorgar acceso a los recursos.

La atestación del estado del dispositivo determina:

- Si se puede confiar en el dispositivo. Esto se determina con la ayuda de una raíz de confianza segura o TPM. Los dispositivos pueden dar fe de que el TPM está habilitado y en el flujo de certificación.

- Si el sistema operativo se inició correctamente. Pueden surgir muchos riesgos de seguridad durante el proceso de arranque, ya que este puede ser el componente más privilegiado de todo el sistema.

- Si el sistema operativo tiene habilitadas las funciones de seguridad adecuadas.

Windows incluye muchas funciones de seguridad para ayudar a proteger a los usuarios de malware y ataques. Sin embargo, los componentes de seguridad son confiables solo si la plataforma arranca como se esperaba y no fue alterada. Como se señaló anteriormente, Windows se basa en el arranque seguro de la interfaz de firmware extensible unificada (UEFI), ELAM, DRTM, arranque confiable y otras características de seguridad de hardware y firmware de bajo nivel para proteger su PC de ataques. Desde el momento en que enciende su PC hasta que se inicia su anti-malware, Windows está respaldado con las configuraciones de hardware adecuadas que lo ayudan a mantenerse a salvo. El arranque medido y confiable, implementado por cargadores de arranque y BIOS, verifica y registra criptográficamente cada paso del arranque de manera encadenada. Estos eventos están vinculados al TPM que funciona como una raíz de confianza de hardware. La atestación remota es el mecanismo mediante el cual un servicio lee y verifica estos eventos para proporcionar un informe verificable, imparcial y resistente a manipulaciones. La atestación remota es el auditor de confianza del inicio de su sistema, lo que permite a las partes confiables vincular la confianza al dispositivo y su seguridad. Por ejemplo, Microsoft Intune se integra con la atestación de Microsoft Azure para revisar el estado del dispositivo de Windows de manera integral y conectar esta información con el acceso condicional de AAD. Esta integración es clave para las soluciones Zero Trust que ayudan a unir la confianza a un dispositivo que no es de confianza.

Un resumen de los pasos involucrados en la certificación y Zero Trust en el dispositivo Windows es el siguiente:

- Durante cada paso del proceso de arranque, como la carga de un archivo, la actualización de variables especiales y más, la información como los hash de archivo y la firma se miden en el Registro de configuración de la plataforma TPM (PCR). Las mediciones están sujetas a una especificación de Trusted Computing Group que dicta qué eventos pueden ser registrado y el formato de cada evento.

- Una vez que Windows se ha iniciado, el certificador (o verificador) solicita al TPM que obtenga las medidas almacenadas en sus PCR junto con el registro de inicio medido. Juntos, forman la evidencia de atestación que se envía al servicio de atestación de Microsoft Azure.

- El TPM se verifica mediante el uso de claves / material criptográfico disponible en el chipset con un servicio de certificados de Azure.

- La información anterior se envía al servicio Azure Attestation para verificar que el dispositivo sea seguro.

Microsoft Intune se integra con Microsoft Azure Attestation para revisar el estado del dispositivo de Windows de manera integral y conectar esta información con el acceso condicional de AAD; consulte Sección Servicio de atestación de Microsoft Azure . Esta integración es clave para las soluciones Zero Trust que ayudan a unir la confianza a un dispositivo que no es de confianza.

Configuración y auditoría de la política de seguridad de Windows

La configuración de la política de seguridad es una parte fundamental de su estrategia de seguridad general. Windows proporciona un sólido conjunto de políticas de configuración de seguridad que los administradores de TI pueden usar para ayudar a proteger los dispositivos Windows y otros recursos de su organización. Las políticas de configuración de seguridad son reglas que puede configurar en un dispositivo, o en varios dispositivos, para controlar:

- Autenticación de usuario en una red o dispositivo.

- Recursos a los que los usuarios pueden acceder.

- Ya sea para registrar las acciones de un usuario o grupo en el registro de eventos.

- Membresía en un grupo.

auditoría de seguridad es una de las herramientas más poderosas que puede utilizar para mantener la integridad de su red y sus activos. La auditoría puede ayudar a identificar ataques, vulnerabilidades de la red y ataques contra objetivos que considere de alto valor. La auditoría puede ayudar a identificar ataques, vulnerabilidades de la red y ataques contra objetivos que considere de alto valor. Puede especificar categorías de eventos relacionados con la seguridad para crear una política de auditoría adaptada a las necesidades de su organización.

Todas las categorías de auditoría están deshabilitadas cuando Windows se instala por primera vez. Antes de habilitarlos, siga estos pasos para crear una política de auditoría de seguridad eficaz:

- Identifique sus recursos y actividades más importantes.

- Identifique la configuración de auditoría que necesita para realizar un seguimiento.

- Evalúe las ventajas y los costos potenciales asociados con cada recurso o entorno.

- Pruebe esta configuración para validar sus opciones.

- Desarrolle planes para implementar y administrar su política de auditoría.

Aplicación de seguridad de Windows

La visibilidad y el conocimiento de la seguridad y el estado del dispositivo es clave para cualquier acción que se tome. La aplicación de seguridad incorporada de Windows que se encuentra en la configuración proporciona una vista de un vistazo del estado de seguridad y la salud de su dispositivo. Estas estadísticas lo ayudan a identificar problemas y tomar medidas para asegurarse de que está protegido. Puede ver rápidamente el estado de su protección contra virus y amenazas, firewall y seguridad de la red, controles de seguridad del dispositivo y más.

Obtenga más información sobre la aplicación de seguridad de Windows .

Cifrado y protección de datos

Cuando las personas viajan con sus PC, su información confidencial viaja con ellas. Dondequiera que se almacenen datos confidenciales, deben protegerse contra el acceso no autorizado, ya sea a través del robo de dispositivos físicos o de aplicaciones maliciosas.

BitLocker

BitLocker Drive Encryption es una función de protección de datos que se integra con la sistema operativo y aborda las amenazas de robo de datos o exposición de computadoras perdidas, robadas o dadas de baja de manera inapropiada. BitLocker usa el algoritmo AES en el modo de operación XTS o CBC con una longitud de clave de 128 o 256 bits para cifrar los datos del volumen. El almacenamiento en la nube en Microsoft OneDrive o Azure6 se puede usar para guardar el contenido de la clave de recuperación. BitLocker puede ser administrado por cualquier solución MDM como Microsoft Intune6 usando una proveedor de servicios de configuración (CSP) .

BitLocker proporciona cifrado para el sistema operativo, datos fijos y unidades de datos extraíbles que aprovechan tecnologías como la interfaz de prueba de seguridad de hardware (HSTI), Modern Standby, UEFI Secure Boot y TPM. Windows mejora constantemente la protección de datos mejorando las opciones existentes y proporcionando nuevas estrategias.

Disco duro cifrado

El disco duro cifrado utiliza el cifrado rápido proporcionado por BitLocker Drive Encryption para mejorar la seguridad y la administración de los datos.

Al descargar las operaciones criptográficas al hardware, los discos duros cifrados aumentan el rendimiento de BitLocker y reducen el uso de la CPU y el consumo de energía. Debido a que los discos duros cifrados cifran los datos rápidamente, la implementación de BitLocker se puede expandir en todos los dispositivos empresariales con poco o ningún impacto en la productividad.

Los discos duros cifrados proporcionan:

- Mejor rendimiento: el hardware de cifrado, integrado en el controlador de la unidad, permite que la unidad funcione a la velocidad máxima de datos sin degradación del rendimiento.

- Fuerte seguridad basada en hardware: el cifrado está siempre “activado” y las claves para el cifrado nunca salen del disco duro. La autenticación de usuario la realiza la unidad antes de que se desbloquee, independientemente del sistema operativo.

- Facilidad de uso: el cifrado es transparente para el usuario y el usuario no necesita habilitarlo. Los discos duros cifrados se borran fácilmente mediante la clave de cifrado incorporada; no es necesario volver a cifrar los datos en la unidad.

- Menor costo de propiedad: no hay necesidad de una nueva infraestructura para administrar las claves de cifrado, ya que BitLocker aprovecha su infraestructura existente para almacenar información de recuperación. Su dispositivo funciona de manera más eficiente porque no es necesario utilizar los ciclos del procesador para el proceso de cifrado.

Los discos duros cifrados son una nueva clase de discos duros que se autocifran a nivel de hardware y permiten el cifrado completo del hardware del disco.

Cifrado de correo electrónico

El cifrado de correo electrónico (también conocido como Windows S / MIME) permite a los usuarios cifrar los mensajes de correo electrónico salientes y los archivos adjuntos, de modo que solo los destinatarios previstos con identificación digital (ID), también llamado certificado, puedan leerlos. Los usuarios pueden firmar digitalmente un mensaje, lo que verifica la identidad del remitente y garantiza que el mensaje no haya sido manipulado. Un usuario puede enviar estos mensajes cifrados a personas dentro de su organización, así como a contactos externos si tienen sus certificados de cifrado. Sin embargo, los destinatarios que utilizan la aplicación Windows 10 Mail solo pueden leer mensajes cifrados si el mensaje se recibe en su cuenta de Exchange y tienen las claves de descifrado correspondientes.

Los mensajes cifrados solo pueden leerlos los destinatarios que tengan un certificado. Si se envía un mensaje cifrado a destinatarios cuyo certificado de cifrado no está disponible, la aplicación le pedirá que elimine estos destinatarios antes de enviar el correo electrónico.

Obtenga más información sobre configurar S / MIME para Windows .

Seguridad de la red

Windows 11 eleva el listón de la seguridad de las redes al ofrecer una amplia gama de mejoras que ayudan a las personas a trabajar, aprender y jugar desde casi cualquier lugar con confianza. Las nuevas versiones de los protocolos DNS y TLS refuerzan las protecciones de un extremo a otro necesarias para las aplicaciones, los servicios web y las redes Zero Trust. El acceso a archivos agrega un escenario de red que no es de confianza con SMB sobre QUIC, así como nuevas capacidades de cifrado y firma. Los avances de Wi-Fi y Bluetooth brindan una mayor confianza en las conexiones a otros dispositivos. Las plataformas VPN y Firewall de Windows Defender brindan nuevas formas de configurar fácilmente y depurar rápidamente, lo que garantiza que los administradores de TI y el software de terceros sean más efectivos.

Seguridad de la capa de transporte (TLS)

Transport Layer Security (TLS) es el protocolo de seguridad más implementado de Internet, que cifra los datos para proporcionar un canal de comunicación seguro entre dos puntos finales. Windows prefiere las últimas versiones de protocolo y conjuntos de cifrado fuerte de forma predeterminada y ofrece un conjunto completo de aplicaciones de extensiones, como autenticación de cliente para mejorar la seguridad del servidor o reanudación de la sesión para mejorar el rendimiento de la aplicación.

TLS 1.3 es la última versión del protocolo y está habilitado de forma predeterminada en Windows 11. Esta versión elimina los algoritmos criptográficos obsoletos, mejora la seguridad en comparación con las versiones anteriores y tiene como objetivo cifrar la mayor parte del protocolo de enlace como sea posible. El protocolo de enlace es más eficaz con un viaje de ida y vuelta menos por conexión en promedio y solo admite cinco conjuntos de cifrado fuerte que brindan un secreto directo perfecto y menos riesgo operativo. Los clientes que usen TLS 1.3 (o componentes de Windows que lo admitan, incluidos HTTP.SYS, WinInet, .NET, MsQUIC y más) en Windows 11 obtendrán más privacidad y menores latencias para sus conexiones en línea cifradas. Tenga en cuenta que si la aplicación cliente o servidor en cualquier lado de la conexión no es compatible con TLS 1.3, Windows recurrirá a TLS 1.2.

Seguridad de DNS

En Windows 11, el cliente DNS de Windows admite DNS sobre HTTPS, un protocolo DNS cifrado. Esto permite a los administradores asegurarse de que sus dispositivos protejan sus consultas de nombres de los atacantes en ruta, ya sean observadores pasivos que registran el comportamiento de navegación o atacantes activos que intentan redirigir a los clientes a sitios maliciosos. En un modelo de Confianza Cero donde no hay confianza en un límite de red, se requiere tener una conexión segura a un solucionador de nombres confiable.

Windows 11 proporciona políticas de grupo, así como controles programáticos para configurar el comportamiento de DNS sobre HTTP. Como resultado, los administradores de TI pueden ampliar los modelos de seguridad existentes para adoptar nuevos modelos de seguridad como Zero Trust. El protocolo DNS sobre HTTP puede ser obligatorio, lo que garantiza que los dispositivos que utilizan DNS inseguros no puedan conectarse a los recursos de la red. Los administradores de TI también tienen la opción de no usar DNS sobre HTTP para implementaciones heredadas donde se confía en los dispositivos de borde de red para inspeccionar el tráfico de DNS de texto sin formato. De forma predeterminada, Windows 11 dependerá del administrador local sobre qué resolutores deben usar DNS sobre HTTP.

La compatibilidad con el cifrado de DNS se integra con las configuraciones DNS de Windows existentes, como la Tabla de políticas de resolución de nombres (NRPT), el archivo HOSTS del sistema y los resolutores especificados por adaptador de red o perfil de red. La integración ayuda a Windows 11 a garantizar que los beneficios de una mayor seguridad de DNS no reduzcan los mecanismos de control de DNS existentes.

Protección Bluetooth

La cantidad de dispositivos Bluetooth conectados a Windows sigue aumentando. Los usuarios de Windows conectan sus auriculares, mouse, teclado y otros accesorios Bluetooth y

mejore su experiencia de PC diaria al disfrutar de la transmisión, la productividad y los juegos. Windows admite todos los protocolos de emparejamiento Bluetooth estándar, incluidas las conexiones clásicas y LE Secure, el emparejamiento simple seguro y el emparejamiento clásico y LE heredado. Windows también implementa privacidad LE basada en host. Las actualizaciones de Windows ayudan a los usuarios a mantenerse al día con las funciones de seguridad del controlador y del sistema operativo de acuerdo con los Informes de vulnerabilidad estándar del Grupo de interés especial (SIG) de Bluetooth, así como con problemas más allá de los requeridos por los estándares centrales de la industria de Bluetooth. Microsoft recomienda encarecidamente que también se asegure de que su firmware y / o software de sus accesorios Bluetooth se mantengan actualizados.

Los entornos administrados por TI tienen una serie de políticas de Bluetooth (MDM, Política de grupo y PowerShell) que se pueden administrar a través de herramientas MDM como Microsoft Intune. Usted puede configure Windows para usar la tecnología Bluetooth mientras respalda las necesidades de seguridad de su organización. Por ejemplo, puede permitir la entrada y el audio mientras bloquea la transferencia de archivos, forzar los estándares de cifrado, limitar la visibilidad de Windows o incluso deshabilitar Bluetooth por completo para los entornos más sensibles.

Protección de las conexiones Wi-Fi

Windows Wi-Fi admite métodos de cifrado y autenticación estandarizados por la industria cuando se conecta a redes Wi-Fi. WPA (acceso protegido a Wi-Fi) es un estándar de seguridad desarrollado por Wi-Fi Alliance para proporcionar un cifrado de datos sofisticado y una mejor autenticación de usuario. El estándar de seguridad actual para la autenticación Wi-Fi es WPA3 que proporciona un método de conexión más seguro y confiable y reemplaza WPA2 y los protocolos de seguridad más antiguos. El cifrado inalámbrico oportunista (OWE) es una tecnología que permite que los dispositivos inalámbricos establezcan conexiones cifradas a redes Wi-Fi públicas. Puntos de acceso de Fi.

WPA3 es compatible con Windows 11 (WPA3 Personal y WPA3 Enterprise 192-bit Suite B), así como con la implementación OWE para mayor seguridad al conectarse a puntos de acceso Wi-Fi. Windows 11 mejora la seguridad de Wi-Fi al habilitar elementos adicionales de seguridad WPA3, como el nuevo protocolo H2E y el soporte empresarial WPA3, que incluye la validación mejorada del certificado del servidor y el TLS1.3 para la autenticación mediante la autenticación EAP-TLS. Windows 11 brinda a los socios de Microsoft la capacidad de brindar la mejor seguridad de plataforma en dispositivos nuevos.

WPA3 es ahora un requisito obligatorio de WFA para cualquier certificación Wi-Fi.

Firewall defensor de Windows

El Firewall de Windows Defender con seguridad avanzada es una parte importante de un modelo de seguridad por capas. Proporciona filtrado de tráfico de red bidireccional basado en host, que bloquea el tráfico no autorizado que entra o sale del dispositivo local en función de los tipos de redes a las que está conectado el dispositivo.

El Firewall de Windows Defender en Windows 11 ofrece los siguientes beneficios:

- Reduce el riesgo de amenazas a la seguridad de la red: Windows Defender Firewall reduce la superficie de ataque de un dispositivo con reglas para restringir o permitir el tráfico por muchas propiedades, como direcciones IP, puertos o rutas de programas. Reducir la superficie de ataque de un dispositivo aumenta la capacidad de administración y disminuye la probabilidad de un ataque exitoso.

- Protege los datos confidenciales y la propiedad intelectual: con su integración con Internet Protocol Security (IPsec), el Firewall de Windows Defender proporciona una forma sencilla de hacer cumplir las comunicaciones de red autenticadas de un extremo a otro. Proporciona acceso escalable y escalonado a recursos de red confiables, lo que ayuda a hacer cumplir la integridad de los datos y, opcionalmente, ayuda a proteger la confidencialidad de los datos.

- Extiende el valor de las inversiones existentes: debido a que Windows Defender Firewall es un firewall basado en host que se incluye con el sistema operativo, no se requiere hardware o software adicional. El Firewall de Windows Defender también está diseñado para complementar las soluciones de seguridad de red existentes que no son de Microsoft a través de una interfaz de programación de aplicaciones (API) documentada.

Windows 11 hace que el Firewall de Windows Defender sea más fácil de analizar y depurar. El comportamiento de IPsec se ha integrado con Packet Monitor (pktmon), un componente cruzado integrado herramienta de diagnóstico de red para Windows. Además, los registros de eventos del Firewall de Windows Defender se han mejorado para garantizar que una auditoría pueda identificar el filtro específico responsable de un evento determinado. Esto permite el análisis del comportamiento del firewall y la captura completa de paquetes sin depender de herramientas de terceros.

Redes privadas virtuales (VPN)

Las organizaciones han confiado durante mucho tiempo en Windows para proporcionar soluciones de red privada virtual (VPN) confiables, seguras y administrables. La plataforma de cliente VPN de Windows incluye protocolos VPN integrados, compatibilidad con la configuración, una interfaz de usuario VPN común y compatibilidad con la programación de protocolos VPN personalizados. Las aplicaciones VPN están disponibles en Microsoft Store para VPN empresariales y de consumo, incluidas aplicaciones para las puertas de enlace VPN empresariales más populares.

En Windows 11, hemos integrado los controles de VPN más utilizados directamente en el panel Acciones rápidas de Windows 11. Desde el panel Acciones rápidas, los usuarios pueden ver el estado de su VPN, inicie y detenga los túneles VPN, y con un clic puede ir a la aplicación de configuración moderna para tener más control.

La plataforma VPN de Windows se conecta a Azure Active Directory (Azure AD) y al acceso condicional para el inicio de sesión único, incluida la autenticación multifactor (MFA) a través de Azure AD. La plataforma VPN también admite la autenticación clásica unida a un dominio. Es compatible con Microsoft Intune y otros proveedores de administración de dispositivos móviles (MDM). El perfil de VPN flexible admite protocolos integrados y personalizados, puede configurar varios métodos de autenticación, puede iniciarse automáticamente según sea necesario o iniciarse manualmente por el usuario final, y admite VPN de túnel dividido y VPN exclusiva con excepciones para sitios externos de confianza .

Con las aplicaciones VPN de la Plataforma universal de Windows (UWP), los usuarios finales nunca se quedan atascados en una versión anterior de su cliente VPN. Las aplicaciones VPN de la tienda se actualizarán automáticamente según sea necesario. Naturalmente, las actualizaciones están bajo el control de sus administradores de TI.

La plataforma VPN de Windows se ha optimizado y reforzado para proveedores de VPN basados en la nube como Azure VPN. Las características como la autenticación AAD, la integración de la interfaz de usuario de Windows, los selectores de tráfico IKE de plomería y la compatibilidad con el servidor están integradas en la plataforma VPN de Windows. los la integración en la plataforma VPN de Windows conduce a una experiencia de administración de TI más sencilla; La autenticación de usuario es más consistente y los usuarios pueden encontrar y controlar fácilmente su VPN.

Servicios de archivos SMB

Los servicios de archivos y SMB son la carga de trabajo de Windows más común en el ecosistema del sector público y comercial. Los usuarios y las aplicaciones confían en SMB para acceder a los archivos que ejecutan organizaciones grandes y pequeñas. En Windows 11, el protocolo SMB tiene importantes actualizaciones de seguridad para hacer frente a las amenazas actuales, incluido el cifrado AES-256 bits, la firma SMB acelerada, el cifrado de red de acceso a memoria de directorio remoto (RDMA) y un escenario completamente nuevo, SMB sobre QUIC para redes que no son de confianza.

El cifrado SMB proporciona un cifrado de extremo a extremo de los datos SMB y protege los datos de escuchas en redes internas. Windows 11 presenta AES-256-GCM y

Conjuntos criptográficos AES-256-CCM para cifrado SMB 3.1.1. Windows negociará automáticamente este método de cifrado más avanzado cuando se conecte a otra computadora que lo requiera y también puede ser obligatorio para los clientes.

Windows 11 Enterprise, Education y Pro Workstation SMB Direct ahora admite el cifrado. Para cargas de trabajo exigentes como procesamiento de video, ciencia de datos o archivos extremadamente grandes, ahora puede operar con la misma seguridad que el TCP tradicional y el rendimiento de RDMA. Anteriormente, habilitar el cifrado SMB deshabilitaba la ubicación directa de datos, lo que hacía que RDMA fuera tan lento como TCP. Ahora los datos se cifran antes de su ubicación, lo que lleva a una degradación del rendimiento relativamente menor al agregar privacidad de paquetes protegidos AES-128 y AES-256.

Windows 11 presenta AES-128-GMAC para la firma SMB. Windows negociará automáticamente este método de cifrado de mejor rendimiento cuando se conecte a otra computadora que

lo apoya. La firma previene ataques comunes como retransmisión, suplantación de identidad y es necesaria de forma predeterminada cuando los clientes se comunican con los controladores de dominio de Active Directory.

Finalmente, Windows 11 presenta SMB sobre QUIC (Vista previa), una alternativa al transporte de red TCP, que proporciona conectividad segura y confiable a servidores de archivos perimetrales a través de redes que no son de confianza como Internet, así como comunicaciones altamente seguras en redes internas. QUIC es un protocolo estandarizado por IETF con muchos beneficios en comparación con TCP, pero lo más importante es que siempre requiere TLS 1.3 y cifrado. SMB over QUIC ofrece una “VPN SMB” para teletrabajadores, usuarios de dispositivos móviles y organizaciones de alta seguridad. Todo el tráfico SMB, incluida la autenticación y autorización dentro del túnel, nunca se expone a la red subyacente. SMB se comporta normalmente dentro del túnel QUIC, lo que significa que la experiencia del usuario no cambia. SMB sobre QUIC será una característica de cambio de juego para Windows 11 que accede a los servidores de archivos de Windows y, finalmente, a Azure Files y a terceros.

Protección contra virus y amenazas

El panorama actual de las amenazas cibernéticas es más complejo que nunca. Este nuevo mundo requiere un nuevo enfoque para la prevención, detección y respuesta de amenazas. Microsoft Defender Antivirus, junto con muchas otras características integradas en Windows 11, están en primera línea para proteger a los clientes contra las amenazas actuales y emergentes.

Antivirus de Microsoft Defender

Microsoft Defender Antivirus es una solución de protección de próxima generación incluida en todas las versiones de Windows 10 y Windows 11. Desde el momento en que inicia Windows, Microsoft Defender Antivirus monitorea continuamente en busca de malware, virus y amenazas de seguridad. Además de esta protección en tiempo real, las actualizaciones se descargan automáticamente para ayudar a mantener su dispositivo seguro y protegerlo de amenazas. Si tiene otra aplicación antivirus instalada y encendida, Microsoft Defender Antivirus se apagará automáticamente. Si desinstala la otra aplicación, Microsoft Defender Antivirus se volverá a encender.

Microsoft Defender Antivirus incluye protección antivirus en tiempo real, basada en el comportamiento y heurística. Esta combinación de escaneo de contenido siempre activo, monitoreo del comportamiento de archivos y procesos y otras heurísticas previene de manera efectiva las amenazas a la seguridad. Microsoft Defender Antivirus analiza continuamente en busca de malware y amenazas, y también detecta y bloquea aplicaciones potencialmente no deseadas (PUA), que son aplicaciones que se considera que tienen un impacto negativo en su dispositivo pero que no se consideran malware. La prevención de dispositivos siempre activa de Microsoft Defender Antivirus está integrada con la protección proporcionada en la nube, lo que ayuda a garantizar la detección y el bloqueo casi instantáneos de las amenazas nuevas y emergentes. 9

Reducción de la superficie de ataque

Disponibles tanto en Windows como en Windows Server, las reglas de reducción de la superficie de ataque ayudan a prevenir los comportamientos del software que a menudo se abusan para poner en peligro su dispositivo o red. Al reducir la cantidad de superficies de ataque, puede reducir la vulnerabilidad general de su organización. Los administradores pueden configurar reglas específicas de reducción de la superficie de ataque para ayudar a bloquear ciertos comportamientos, como:

- Lanzar archivos ejecutables y scripts que intentan descargar o ejecutar archivos

- Ejecutar secuencias de comandos ofuscadas o sospechosas.

- Realizar comportamientos que las aplicaciones no suelen iniciar durante el trabajo diario normal

Por ejemplo, un atacante podría intentar ejecutar un script sin firmar desde una unidad USB o hacer que una macro en un documento de Office realice llamadas directamente a la API de Win32. Las reglas de reducción de la superficie de ataque pueden limitar este tipo de comportamientos de riesgo y mejorar la postura defensiva del dispositivo.

Para una protección integral, siga los pasos para habilitar el aislamiento basado en hardware para Microsoft Edge y reducir la superficie de ataque en aplicaciones, carpetas, dispositivos, redes y firewalls.

Obtenga más información sobre reducción de la superficie de ataque .

Protección contra manipulaciones

Los ataques como el ransomware intentan desactivar las funciones de seguridad, como la protección antivirus, en los dispositivos específicos. A los malos actores les gusta deshabilitar las funciones de seguridad para obtener un acceso más fácil a los datos del usuario, instalar malware o explotar los datos, la identidad y los dispositivos de los usuarios sin temor a ser bloqueados. La protección contra manipulaciones ayuda a prevenir este tipo de actividades.

Con la protección contra manipulaciones, se evita que el software malintencionado realice acciones como:

- Deshabilitar la protección contra virus y amenazas

- Deshabilitar la protección en tiempo real

- Desactivar la supervisión del comportamiento

- Deshabilitar antivirus (como IOfficeAntivirus (IOAV))

- Deshabilitar la protección proporcionada por la nube

- Eliminación de actualizaciones de inteligencia de seguridad

Más información sobre protección contra manipulaciones .

Protección de red

La protección de red en Windows ayuda a evitar que los usuarios accedan a direcciones IP y dominios peligrosos que pueden albergar estafas de phishing, exploits y otros contenidos maliciosos en Internet. La protección de la red es parte de la reducción de la superficie de ataque y ayuda a proporcionar una capa adicional de protección para un usuario. Mediante el uso de servicios basados en la reputación, la protección de la red bloquea el acceso a dominios y direcciones IP potencialmente dañinos y de baja reputación. En entornos empresariales, la protección de red funciona mejor con Microsoft Defender for Endpoint, que proporciona informes detallados sobre eventos de protección como parte de escenarios de investigación más amplios.

Obtenga más información sobre cómo proteger su red .

Acceso controlado a carpetas

Puede proteger su información valiosa en carpetas específicas administrando el acceso de la aplicación a carpetas específicas. Solo las aplicaciones de confianza pueden acceder a las carpetas protegidas, que se especifican cuando se configura el acceso controlado a la carpeta. Normalmente, las carpetas de uso común, como las que se utilizan para documentos, imágenes, descargas, se incluyen en la lista de carpetas controladas.

El acceso controlado a la carpeta funciona con una lista de aplicaciones confiables. Las aplicaciones incluidas en la lista de software de confianza funcionan como se esperaba. Las aplicaciones que no están incluidas en la lista de confianza no pueden realizar cambios en los archivos dentro de las carpetas protegidas.

El acceso controlado a las carpetas ayuda a proteger los datos valiosos del usuario de aplicaciones y amenazas maliciosas, como el ransomware. Obtenga más información sobre acceso controlado a carpetas .

Protección contra vulnerabilidades

La protección contra vulnerabilidades aplica automáticamente varias técnicas de mitigación de vulnerabilidades a los procesos y aplicaciones del sistema operativo. La protección contra vulnerabilidades funciona mejor con Microsoft Defender for Endpoint, que brinda a las organizaciones informes detallados sobre los eventos y bloqueos de protección contra vulnerabilidades como parte de los escenarios típicos de investigación de alertas. Puede habilitar la protección contra vulnerabilidades en un dispositivo individual y luego usar la Política de grupo para distribuir el archivo XML a varios dispositivos simultáneamente.

Cuando se encuentra una mitigación en el dispositivo, se mostrará una notificación desde el Centro de actividades. Puede personalizar la notificación con los detalles de su empresa y la información de contacto. También puede habilitar las reglas individualmente para personalizar qué técnicas cuentan con monitores.

Puede utilizar el modo de auditoría para evaluar cómo la protección contra vulnerabilidades afectaría a su organización si estuviera habilitada.

Windows 11 proporciona opciones de configuración para la protección contra vulnerabilidades. Puede evitar que los usuarios modifiquen estas opciones específicas con la Política de grupo.

Obtenga más información sobre protección de dispositivos contra vulnerabilidades .

Microsoft Defender SmartScreen

Microsoft Defender SmartScreen protege contra el phishing, sitios web y aplicaciones de malware y la descarga de archivos potencialmente maliciosos.

SmartScreen determina si un sitio es potencialmente malintencionado mediante:

- Analizar las páginas web visitadas en busca de indicios de comportamiento sospechoso. Si determina que una página es sospechosa, mostrará una página de advertencia para aconsejarle precaución.

- Comprobación de los sitios visitados con una lista dinámica de sitios de phishing y sitios de software malintencionado denunciados. Si encuentra una coincidencia, Microsoft Defender SmartScreen muestra una advertencia para que el usuario sepa que el sitio puede ser malicioso.

SmartScreen también determina si una aplicación descargada o un instalador de aplicaciones es potencialmente malicioso al:

- Verificar los archivos descargados con una lista de sitios y programas de software malicioso notificados que se sabe que no son seguros. Si encuentra una coincidencia, SmartScreen advierte al usuario que el sitio puede ser malicioso.

- Verificar los archivos descargados con una lista de archivos que son bien conocidos y descargados por muchos usuarios de Windows. Si el archivo no está en esa lista, muestra una advertencia advirtiendo precaución.

La sección de control de la aplicación y el navegador contiene información y configuraciones para Windows Defender SmartScreen. Los administradores de TI y los profesionales de TI pueden obtener orientación sobre la configuración en Biblioteca de documentación de Windows Defender SmartScreen .

Microsoft Defender para Endpoint

Los clientes de Windows E5 se benefician de Microsoft Defender for Endpoint, una capacidad de respuesta y detección de terminales empresariales que ayuda a los equipos de seguridad empresarial a detectar, investigar y responder a amenazas avanzadas. Las organizaciones con un equipo de operaciones de seguridad dedicado pueden utilizar los datos de eventos enriquecidos y la información sobre ataques que ofrece Defender for Endpoint para investigar incidentes. Defender for Endpoint reúne los siguientes elementos para proporcionar una imagen más completa de los incidentes de seguridad:

- Sensores de comportamiento de punto final: integrados en Windows, estos sensores recopilan y procesan señales de comportamiento del sistema operativo y envían estos datos del sensor a su instancia privada, aislada y en la nube de Microsoft Defender para punto final.

- Análisis de seguridad en la nube: aprovechando el big data, el aprendizaje de dispositivos y la óptica exclusiva de Microsoft en todo el ecosistema de Windows, los productos de nube empresarial como Microsoft 365 y los activos en línea, las señales de comportamiento se traducen en conocimientos, detecciones y respuestas recomendadas a amenazas.

- Inteligencia de amenazas: la inteligencia de amenazas de Microsoft se basa en billones de señales de seguridad todos los días. En combinación con nuestro equipo global de expertos en seguridad y la inteligencia artificial y el aprendizaje automático de vanguardia, podemos ver las amenazas que otros pasan por alto. Nuestra inteligencia sobre amenazas ayuda a brindar una protección incomparable a nuestros clientes.

Defender for Endpoint también forma parte de Microsoft 365 Defender, un paquete de defensa empresarial unificado previo y posterior a la infracción que coordina de forma nativa la detección, prevención, investigación y respuesta en los endpoints, identidades, correo electrónico y aplicaciones para brindar protección integrada contra ataques sofisticados.

Obtenga más información sobre Microsoft Defender for Endpoint y Microsoft 365 Defender .

© 2021 Microsoft Corporation. Todos los derechos reservados.

User Review

( votes)References

- Microsoft Security Signals, septiembre de 2021.

- Requiere hardware compatible con sensores biométricos.

- Windows 10 Pro y versiones posteriores admiten la protección Application Guard para Microsoft Edge. Microsoft Defender Application Guard para Office requiere Windows 10 Enterprise y Microsoft 365 E5 o Microsoft 365 E5 Security

- Obtenga la aplicación Microsoft Authenticator gratuita para Android o iOS https://www.microsoft.com/en-us/security/mobile-authenticator-app

- Windows Hello admite la autenticación multifactor, incluido el reconocimiento facial, la huella digital y el PIN. Requiere hardware especializado como lector de huellas dactilares, sensor de TI iluminado u otros sensores biométricos y dispositivos compatibles.

- La suscripción se vende por separado.

- Más información: Conozca el procesador Microsoft Pluton: el chip de seguridad diseñado para el futuro de las PC con Windows

- Raíz dinámica de medición de confianza y aislamiento SMM

- Obtenga más información sobre protección de próxima generación con Microsoft Defender Antivirus .

![]() Inglés

Inglés ![]() Alemán

Alemán ![]() Japonés

Japonés ![]() Portugués, Brasil

Portugués, Brasil ![]() Francés

Francés ![]() Turco

Turco ![]() Chino tradicional

Chino tradicional ![]() Coreano

Coreano