Los virus modernos basados en red actúan en equipo: el virus troyano, el ransomware y Mimikatz. El ransomware funciona como un generador de dinero, y la razón de tal rol es fácil de entender. Es imposible hacer negocios cuando todos los datos en las computadoras de su empresa, incluidos informes, facturas, notas de entrega y muchos documentos esenciales, están encriptados. Pero era difícil infectar todas las computadoras en la red al mismo tiempo porque la mayoría utilizaba contraseñas. Para eliminar tal obstáculo, los desarrolladores de ransomware decidieron usar herramientas de hackeo para recopilar contraseñas. Mimikatz es una de las herramientas de hackeo más populares que los creadores de malware usan para eliminar el escudo de seguridad. En este artículo, verás la explicación de las vulnerabilidades de Windows, así como el uso de Mimikatz junto con virus troyanos y ransomware.

Acerca del sistema de gestión de contraseñas de Windows

Puedes escuchar la opinión de que Windows no guarda la contraseña en formato sin procesar (es decir, sin ningún tipo de cifrado, como texto plano). Tal idea errónea se difunde uniformemente entre los administradores del sistema y los usuarios experimentados de Windows. Y desde un lado, tienen razón: es probable que nunca veas la contraseña “sin procesar” en ningún registro ni en ningún archivo. Pero el sistema de Autenticación Digest HTTP, que se utiliza en Windows 10, no solo requiere el hash de la contraseña, como la Autenticación Digest HTTP original, sino también la contraseña exacta.

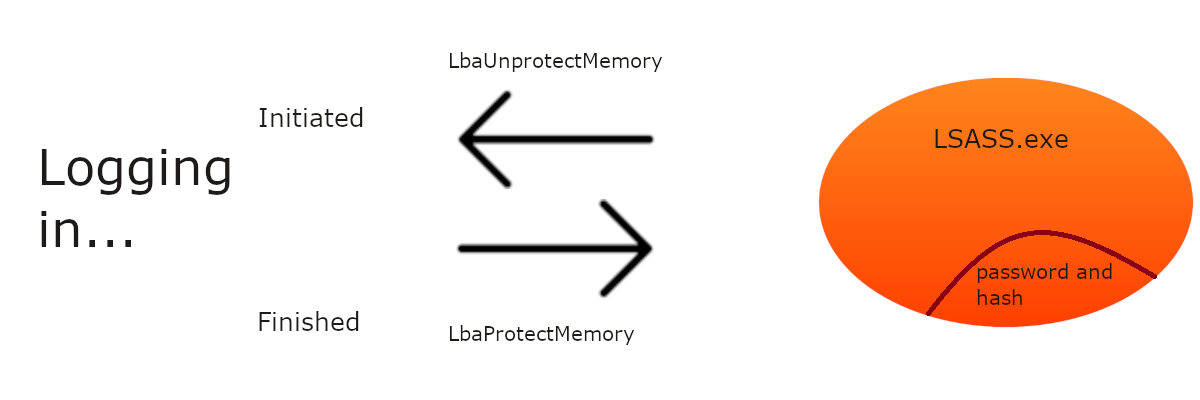

La contraseña y su hash se mantienen encriptados en la memoria del proceso LSASS.exe, que se inicia junto con el sistema y pertenece a procesos de bajo nivel que son responsables de la ejecución de funciones básicas del sistema. En el momento en que te estás autenticando en tu cuenta de Windows, el hash y la contraseña se extraen de la memoria de LSASS.exe, luego se descifran y se comparan con la contraseña que ingresaste. Cuando tanto el hash como la contraseña coinciden, el sistema te permite iniciar sesión. Una vez finalizada la autenticación, las credenciales mencionadas se encriptan nuevamente y se mantienen en la memoria del proceso LSASS hasta que se necesiten nuevamente.

¿Cuál es el problema?

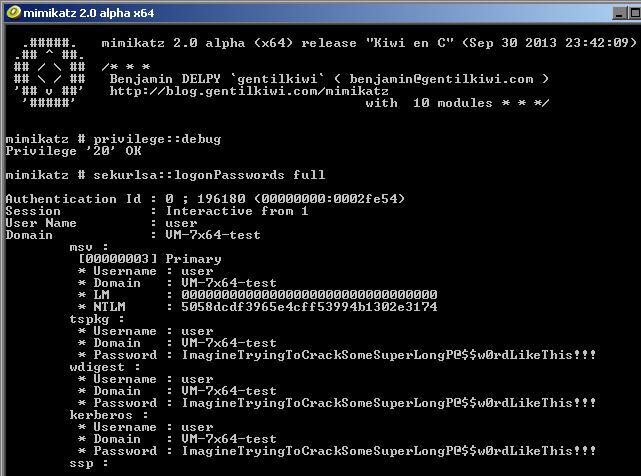

El proceso de extracción y descifrado, al igual que el cifrado después del proceso de autenticación, se realiza a través de las funciones Win32 LsaUnprotectMemory y LsaProtectMemory1. Y dado que estas funciones se utilizan en el sistema operativo de manera similar a otras funciones, pueden ser utilizadas por otros programas, por ejemplo, herramientas de hackeo. Utilizando el algoritmo específico que Mimikatz usa, estas herramientas pueden llamar a LsaUnprotectMemory, obteniendo la contraseña “sin procesar” así como su hash en la consola.

Esquema de autenticación de Windows

El problema del uso de esta herramienta se esconde dentro de los mecanismos de interacción de la CPU y el sistema operativo. Después de que el registro de inicio de Windows se inicializa, tu procesador crea niveles de memoria virtuales llamados “anillos”, que están aislados entre sí. Las instrucciones del procesador están en el Anillo 0, los controladores de dispositivos relacionados con la placa madre están en el Anillo 1 y los procesos básicos del sistema operativo y los controladores de dispositivos periféricos se encuentran en el Anillo 2. Todo el sistema operativo (la parte con la que interactúa el usuario) se encuentra en el Anillo 3. 2. Los programas que se ejecutan en anillos separados no pueden interactuar entre sí. Por lo tanto, las herramientas de hackeo deben ser algo más que simples programas para operar con éxito. Deben ser lanzadas en el mismo anillo que los controladores de dispositivos periféricos y los procesos del sistema. Y Mimikatz está diseñado para cumplir con estos criterios.

Si el virus se implementa tan profundamente en el sistema, puede tomar el control de toda la computadora. Afortunadamente, Mimikatz está diseñado para extraer contraseñas del sistema, por lo que no puede deshabilitar tu Windows. Pero supongamos que los ciberdelincuentes que desarrollaron y distribuyeron el virus troyano han decidido utilizar Mimikatz para hackear contraseñas. ¿Cuál es el problema para estos individuos de usar otra herramienta de bajo nivel para hacer que tu sistema funcione mal?

Acerca de la acción conjunta de Mimikatz y el ransomware

Infectar la red corporativa no es fácil. Para hacerlo, el virus inicial (generalmente un troyano) que inyectará el ransomware más tarde debe tener acceso a todas las computadoras de esta red. Y Mimikatz es llamado para otorgar este acceso a los distribuidores de malware.

Para realizar una intrusión exitosa en todas las computadoras de la red, Mimikatz debe ser inyectado en la computadora que tiene la cuenta de usuario de administrador. Puede ser la PC del administrador del sistema, así como la computadora del secretario o de uno de los trabajadores, lo que sea. El criterio principal es tener una cuenta de usuario de administrador. Con dicha cuenta, Mimikatz puede hackear las contraseñas de todas las computadoras que están conectadas a la red atacada. Después de que las contraseñas son descifradas, el troyano, que previamente inyectó la herramienta de hackeo, inyecta el ransomware en todas las computadoras de esa red y luego inicia el proceso de encriptación con una puerta trasera que fue inyectada junto con la utilidad de hackeo.

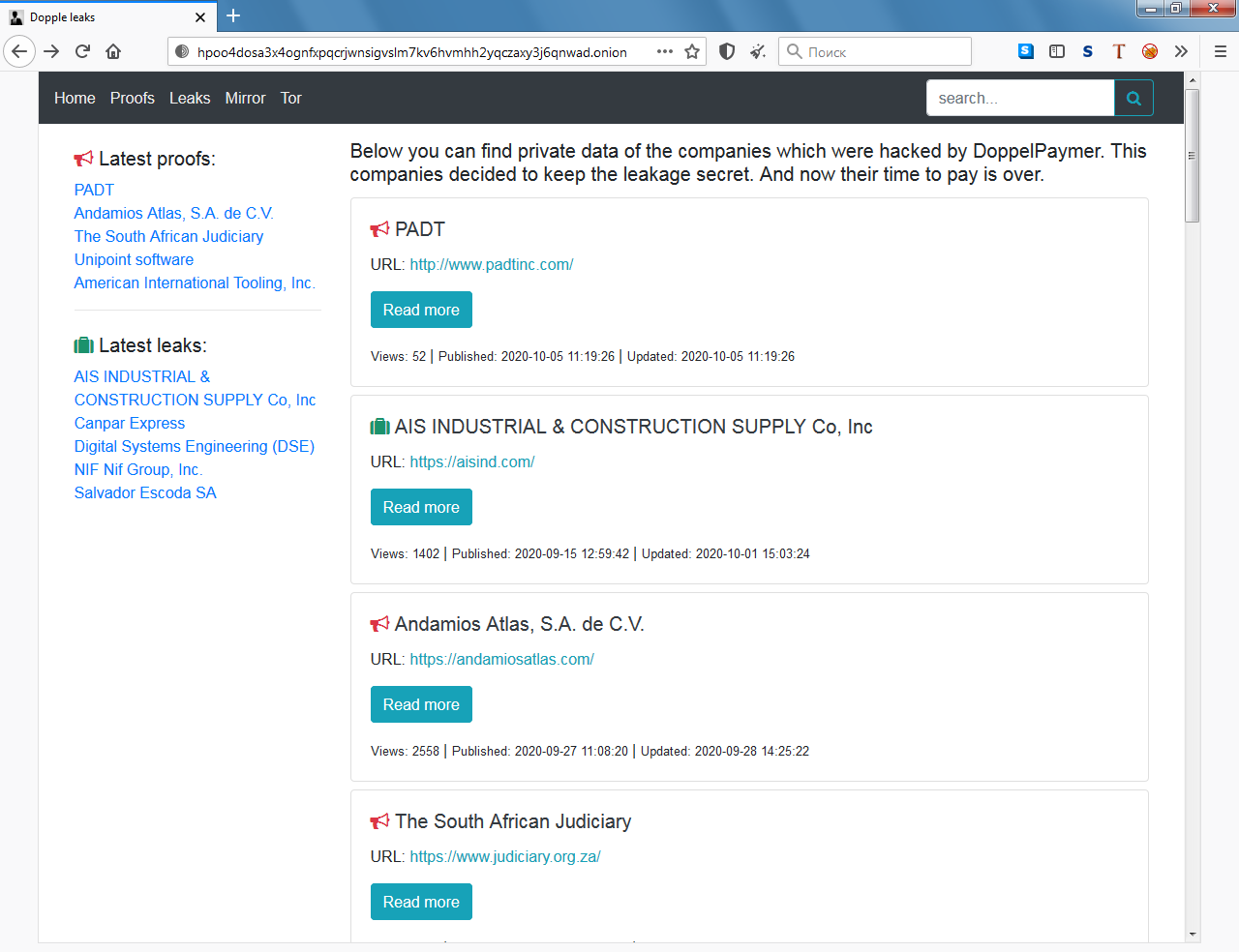

Todos los ataques globales modernos se han realizado de esta manera. El ataque mundial de WannaCry y sus derivados se llevaron a cabo precisamente debido a la actividad conjunta de Mimikatz y el mencionado ransomware. Parecía que estos ataques fueron lo suficientemente masivos como para hacer todas las correcciones necesarias en la seguridad de la red de grandes organizaciones. Sin embargo, en la actualidad, en 2020, los hospitales estadounidenses están sufriendo ataques de ransomware que se ejecutan de la misma manera. La mayor parte de los ataques a nivel corporativo ocurren después del ransomware DOPPELPAYMER, que colabora con Mimikatz y un virus troyano para infectar toda la red y exigir un enorme rescate que depende del tamaño de la empresa. Además del cifrado de archivos, los desarrolladores de DOPPLEPAYMER también roban los datos de la empresa que han atacado.

El sitio web alojado por los desarrolladores de DOPPELPAYMER para publicar las credenciales y los datos robados.

¿Cómo evitar el ataque de ransomware en su red?

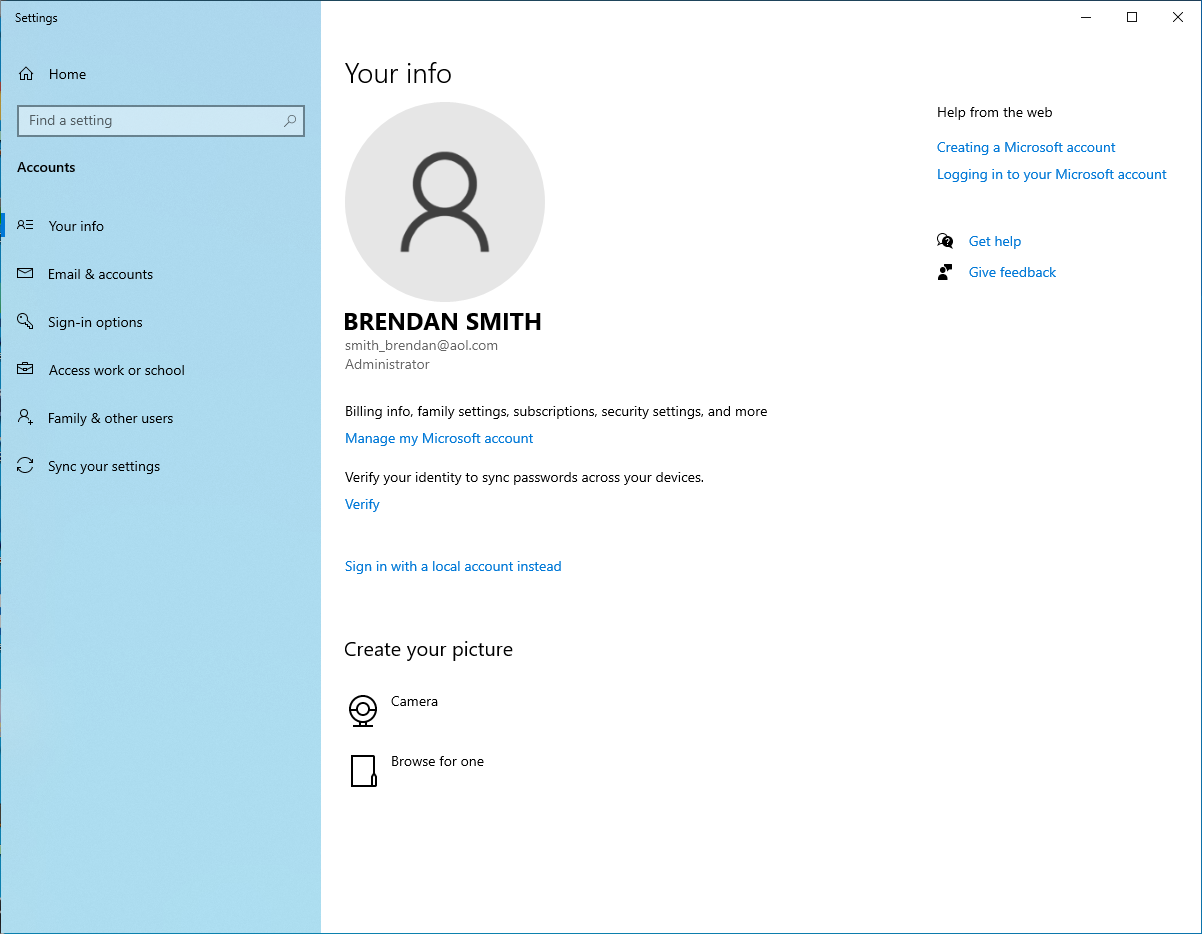

La mayoría del “trabajo sucio” lo realiza Mimikatz. Por lo tanto, para reducir la posibilidad de un exitoso ataque de ransomware, es necesario prevenir la actividad exitosa de Mimikatz. Existe una única manera de evitar el hackeo de contraseñas: eliminarlas de la memoria del proceso LSASS.exe descrito. Microsoft ofrece una solución perfecta para este caso: la cuenta de Microsoft como método de autorización en el sistema.

Iniciar sesión con la cuenta de Microsoft desactiva el almacenamiento de contraseñas en la memoria de LSASS; estas contraseñas se guardarán en el servidor de Microsoft. El hash seguirá estando disponible, pero obtener la contraseña “sin procesar” es complicado teniendo solo el hash. Entonces, mediante un paso sencillo, que no consume tiempo y no crea problemas, puedes proteger al menos tu sistema de tal asistente del ransomware.

Como ya se mencionó, todos los ataques de ransomware son provocados por virus troyanos. La inyección de troyanos puede prevenirse con los pasos que fueron descritos en una gran cantidad de artículos en nuestro sitio web:

- No hagas clic en enlaces dudosos en los correos electrónicos. Esto puede llevar a la descarga de troyanos, adware o sitios web de phishing donde se robarán las credenciales de tu cuenta de Facebook/Twitter/LinkedIn.

- No abras los archivos adjuntos de los correos electrónicos que provengan de direcciones de correo sospechosas. Incluso si parece ser un mensaje del servicio de envío, es mejor tomarse cinco minutos para recordar si tienes entregas pendientes. Lo mejor es verificar los correos electrónicos reales en el sitio web de la compañía de envíos y comparar las direcciones que encontraste con las que se encuentran en el correo electrónico.

- Evita utilizar software crackeado o utilidades para crackear algo. Los usuarios que han crackeado el software pueden agregar virus troyanos al paquete de instalación para ganar dinero, al igual que los desarrolladores de herramientas de cracking.

Estas sencillas reglas le ayudarán a evitar la mayoría de los ataques de ransomware.

User Review

( votes)References

- Detalles técnicos de las funciones del proceso LSASS.exe.

- Más información sobre el aislamiento de memoria en Wikipedia

![]() Inglés

Inglés ![]() Alemán

Alemán ![]() Japonés

Japonés ![]() Portugués, Brasil

Portugués, Brasil ![]() Francés

Francés ![]() Turco

Turco ![]() Chino tradicional

Chino tradicional ![]() Coreano

Coreano ![]() Indonesio

Indonesio ![]() Hindi

Hindi ![]() Italiano

Italiano